利用Kali工具进行信息收集(35)

Kali是一款开源的安全漏洞检测工具,是专门用于渗透测试的Linux操作系统,由BackTrack发展而来,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的漏洞分析情况。

预备知识

Kali是一款开源的安全漏洞检测工具,是专业用于渗透测试的Linux操作系统,由BackTrack发展而来,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的漏洞分析情况。

渗透测试即模拟黑客入侵的手段对目标网络进行安全测试,从而发现目标网络的漏洞,对目标网络进行安全加固与漏洞修复。

信息收集又分为被动信息收集和主动信息收集。信息收集对于渗透来说是非常重要的一步,收集的信息越详细对以后渗透测试的影响越大,信息的收集决定着渗透的成功与否。被动信息收集不会与目标服务器做直接的交互、在不被目标系统察觉的情况下,通过搜索引擎、社交媒体等方式对目标外围的信息进行收集。主动信息收集和被动信息收集相反,主动收集会与目标系统有直接的交互,从而得到目标系统相关的一些情报信息。

实验目的

利用Kali工具收集服务器和操作系统的信息,便于后续完成渗透测试。

实验环境

客户端:Kali

服务器端:Windows Server

实验内容与步骤

本实验通过利用Kali工具收集服务器和操作系统的信息,为后续渗透测试做准备,共分为1个实验任务,详情如下;

实验任务一:在kali终端输入相关信息查询命令,查询相关信息

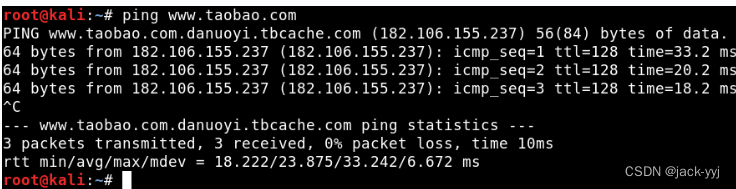

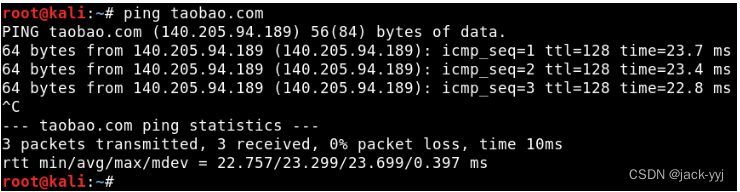

(1)IP查询

想得到一个域名对应的IP地址,只要用ping命令ping域名就可以。

淘宝网站使用了CDN,所以上面图片中得到的IP不是真实web服务器的IP地址,不妨把“www”去掉,只ping下taobao.com试试

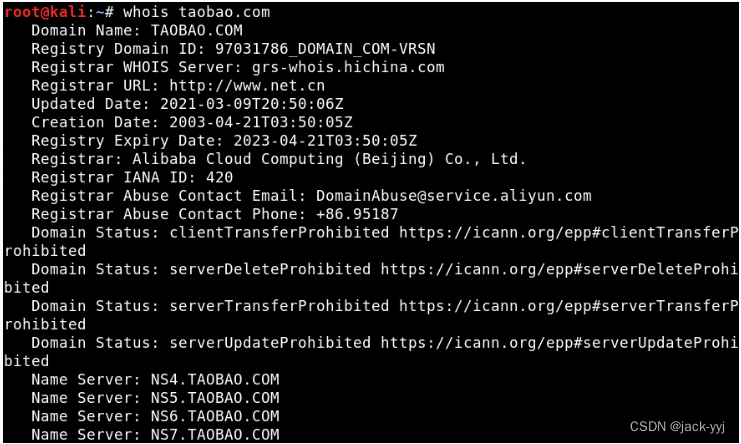

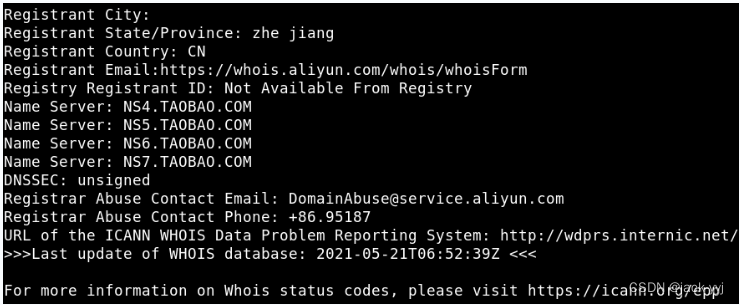

(2)whois信息收集

该查询需要连接互联网,试验机内无法查询

在Kali中使用whois命令查询目标域名的whois信息。

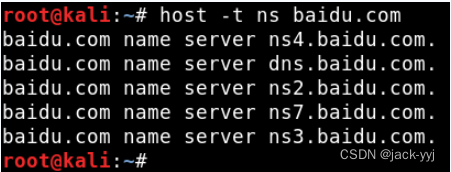

(3)DNS信息收集

该查询需要连接互联网,试验机内无法查询

在Kali中使用host命令查询DNS服务器,具体命令格式为 host -t ns xxx.com 例如对百度域名的DNS服务器进行查询

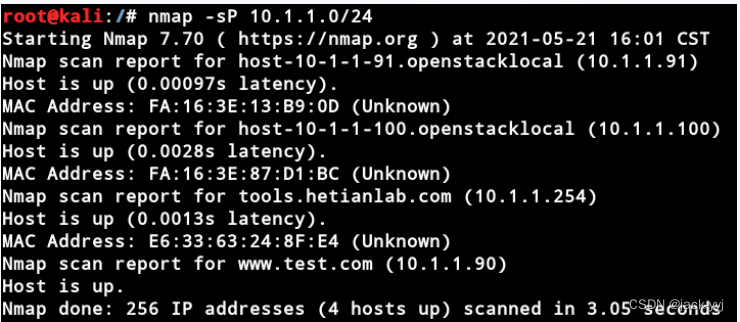

(4)主机发现

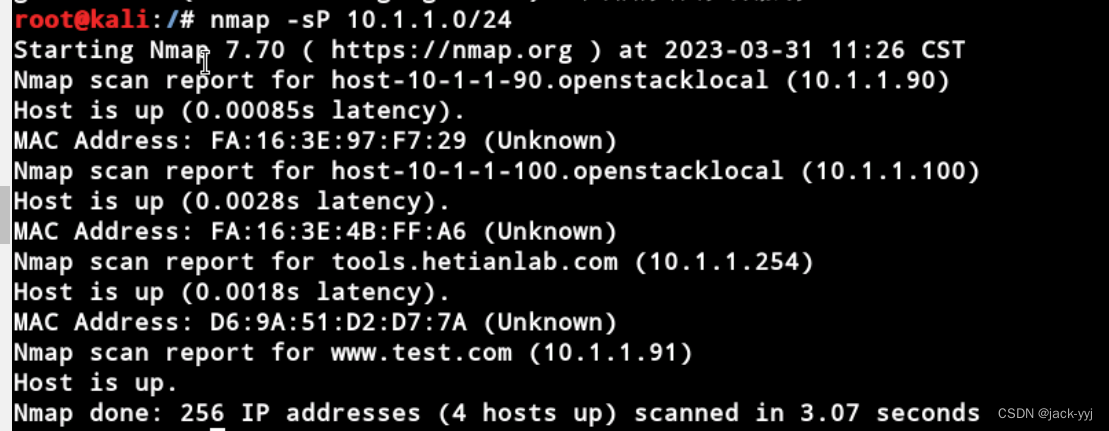

使用nmap进行主机发现。首先,使用nmap扫描下网段中在线主机数目。

nmap -sP 10.1.1.* / nmap -sP 10.1.1.0/24

-sP参数和-sn作用相同,也可以把-sP替换为-sn,其含义是使用ping探测网络内存活主机,不做端口扫描。

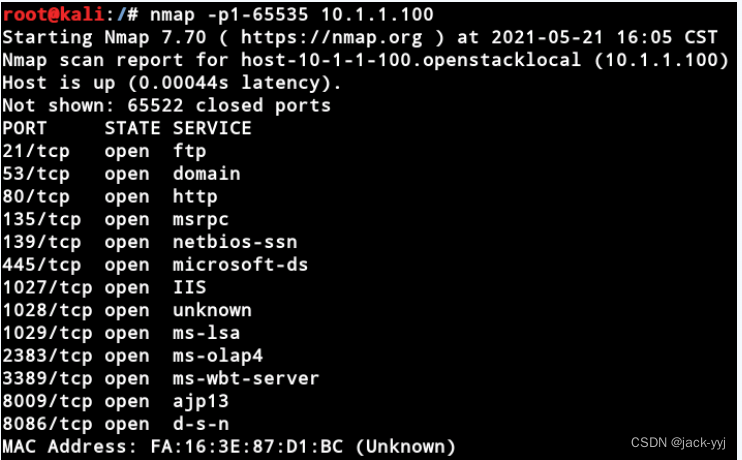

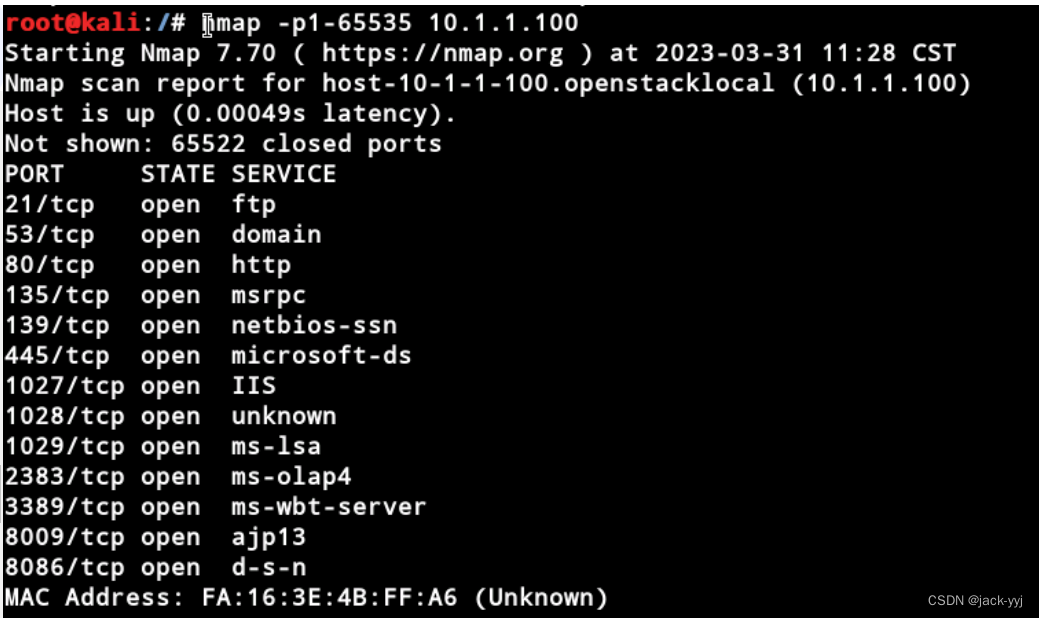

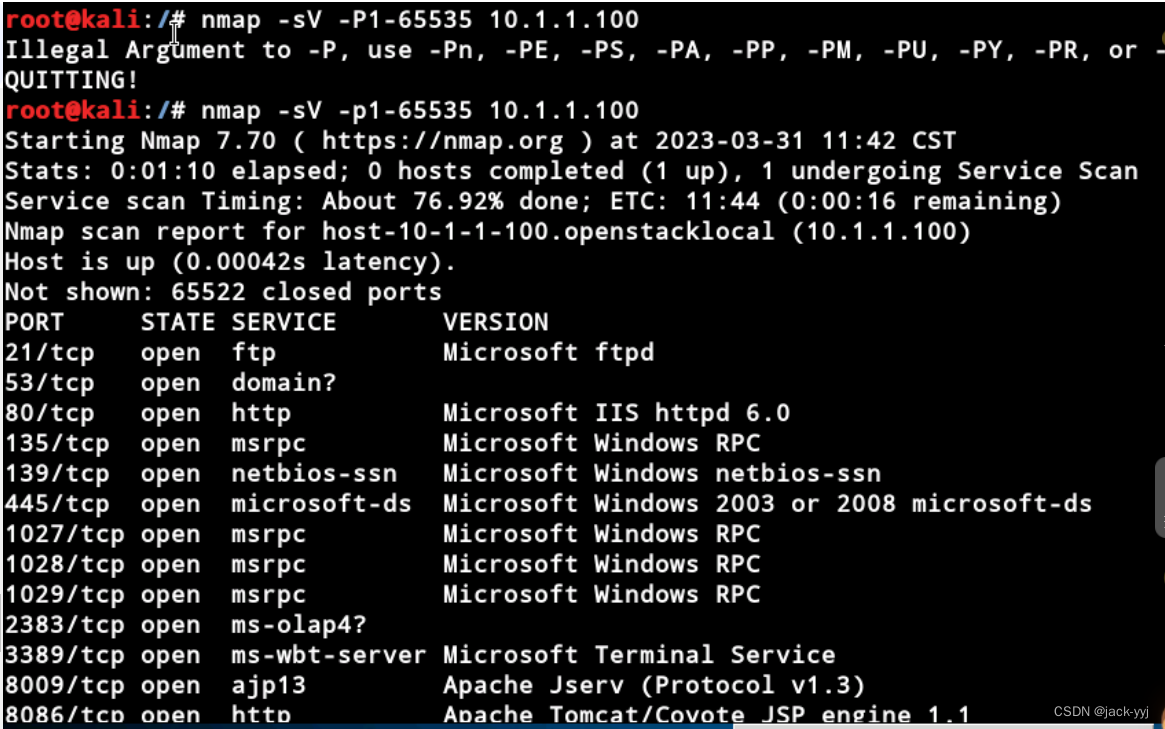

(5) 端口扫描

-p参数可以指定要扫描目标主机的端口范围,如,要扫描目标主机在端口范围1~65535开放了哪些端口:

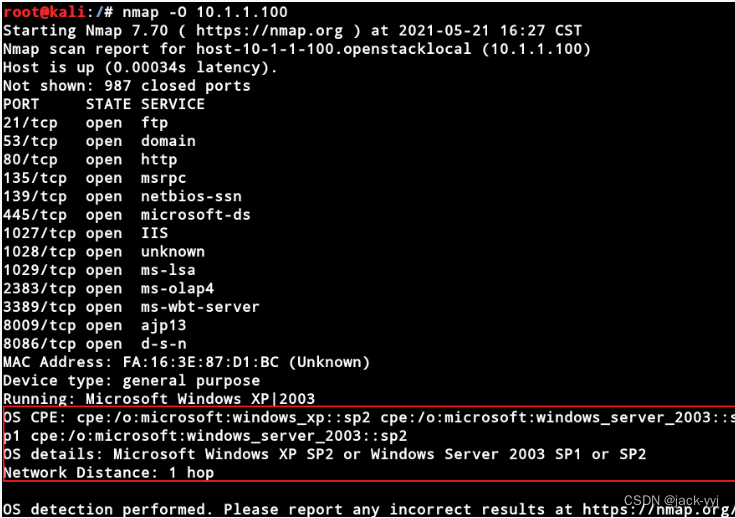

(6) 指纹探测

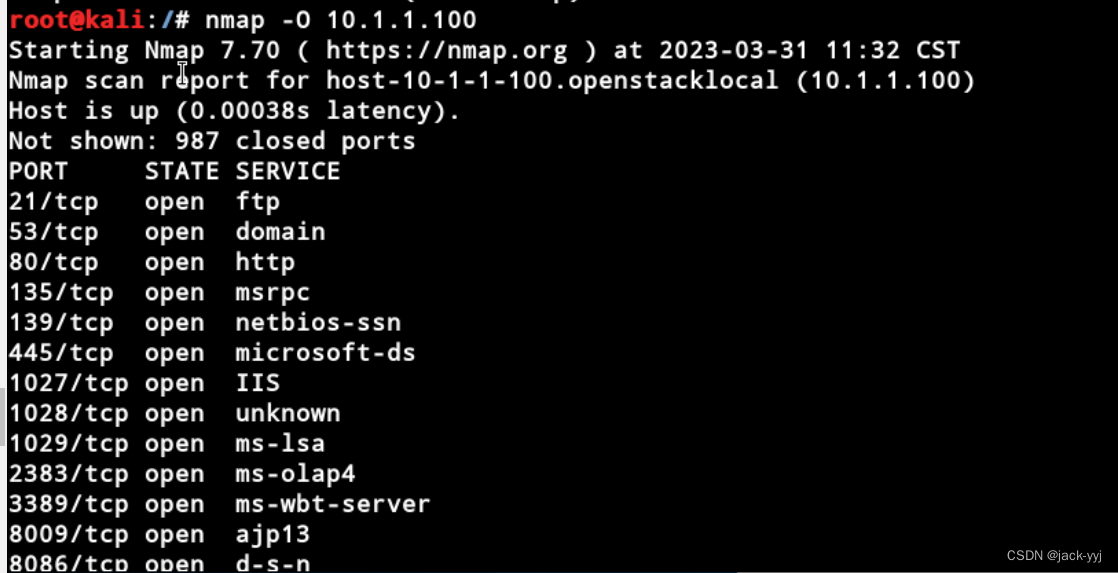

指纹探测就是对目标主机的系统版本、服务版本、以及目标站点所用的CMS版本进行探测,为漏洞发现做铺垫。

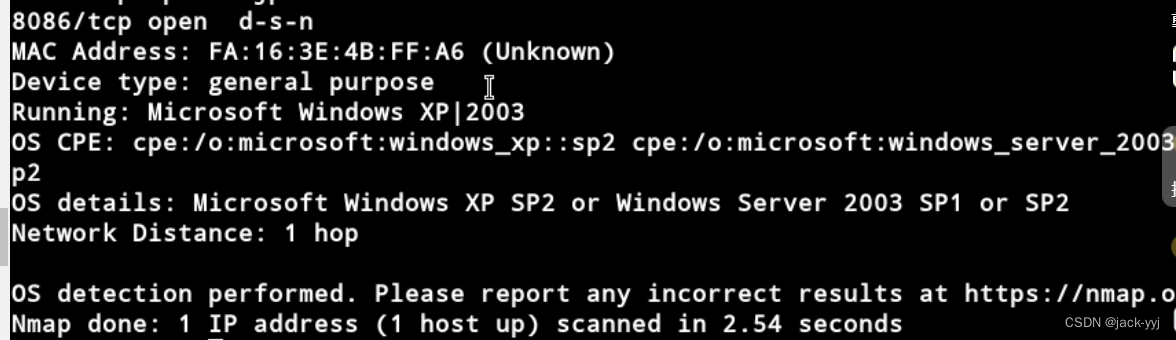

-O参数可以对目标主机的系统以及其版本做探测:

这样我们就得到目标主机所运行的系统为windows xp

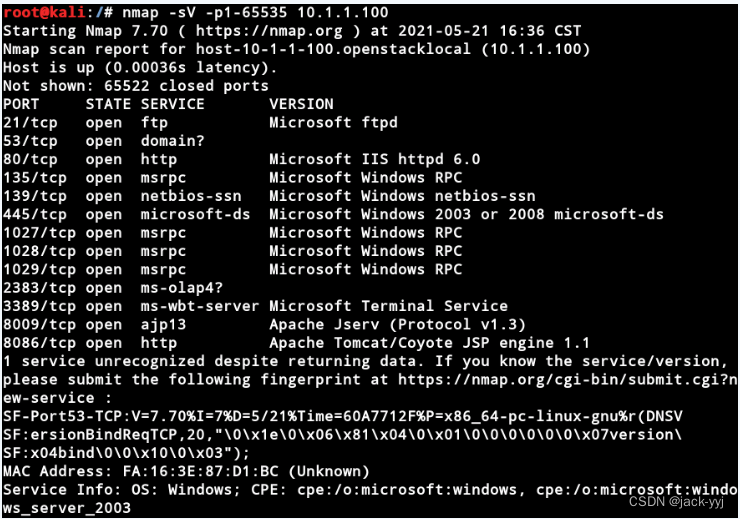

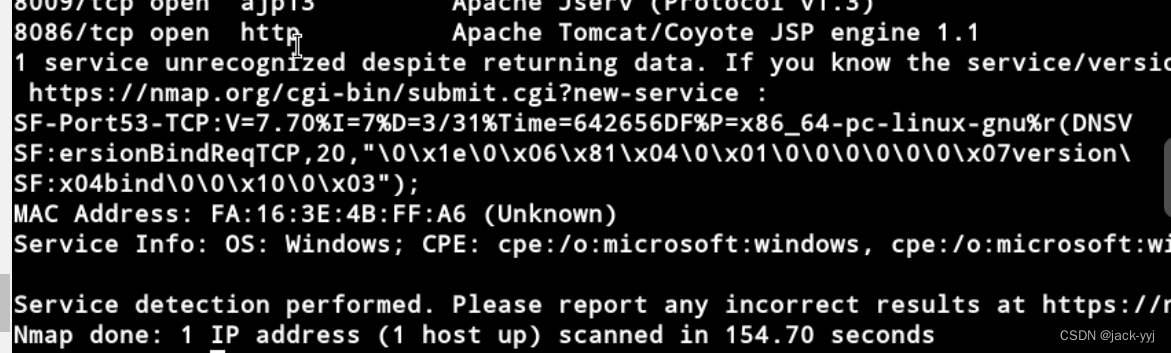

如下图所示,可以看到目标主机开放了哪些端口,以及对应的服务。我们还可以加上-sV参数来探测详细的服务版本号:

在对一台主机进行渗透时,服务的版本是很有必要搞清楚的,当知道了服务版本以后,就可以去判断该版本的服务存在哪些漏洞,从而尝试利用该漏洞。

具体实验截图:

找到ect/hosts文件添加本机ip域名

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)