WinServer 2012 R2 搭建 AD 单域多站点 及 DNS各站点的子网掩码排序调整

WinServer 2012 R2 搭建 AD 单域多站点 及 DNS各站点的子网掩码排序调整

需求:

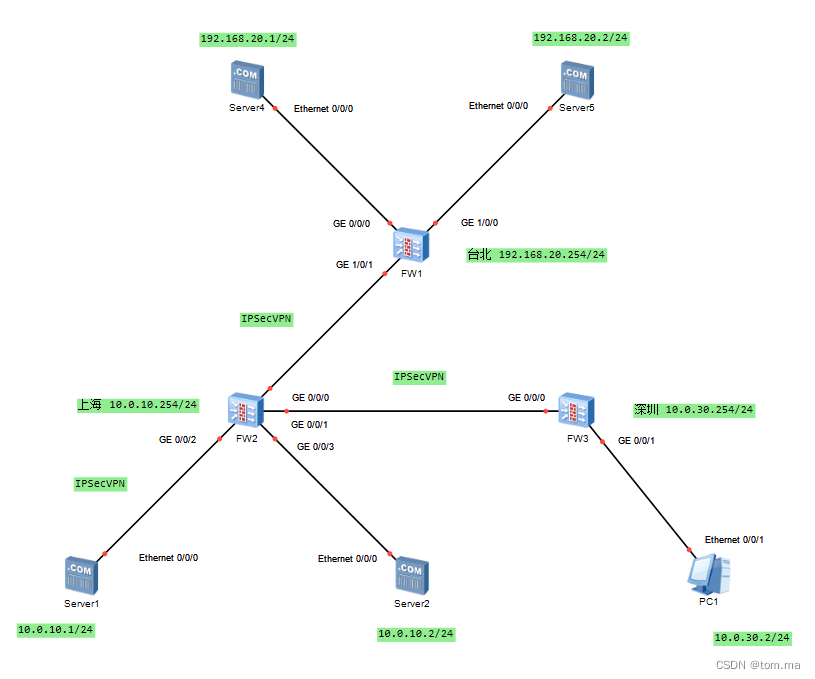

公司在上海,台北,深圳,都有子公司,上海有2台主备AD,台北也有2台主备AD,深圳没有AD,需要加入上海AD,后面分公司如青岛,福州等也都会加入上海AD

这里假设上海跟台北通过 IPSecVPN 已建立连接,深圳跟上海通过 IPSecVPN 已建立连接,深圳跟台北网络是不通的。

我们把上海跟深圳的域控制器和计算机放到一个站点内,把台北的域控制器和计算机放到另一个站点内。这样的话,上海,深圳和台北的用户在登录时会优先选择本站点内的域控制器登录,KCC(知识一致性检查器)在规划复制拓扑时也会自动地优先考虑在本站点内的域控制器之间进行AD复制。更好的是,如果AD需要垮站点复制,AD内容还可以经过压缩后再进行复制到对端站点,然后再彼此站点内在互相复制,显然站点在设计时已经充分考虑到了对带宽的充分利用

综上而言使用站点的优点有:

(1)优化复制;通过在站点内更为频繁(与站点之间复制信息相比)地复制信息,Active Directory 平衡对最新目录信息的需求与对优化带宽的需求。您还可以配置站点间连接的相对开销,进一步优化复制。

(2)身份验证;站点信息有助于使身份验证更快更有效。当客户端登录到域时,它首先在其本地站点中搜索可用于身份验证的域控制器。通过建立多个站点,可确保客户端利用与它们最近的域控制器进行身份验证,从而减少了身份验证滞后时间。

环境准备

本例虚拟机均通过VMware创建

1个网关服务器,4台DC,1台win10客户机,域名:xielong.local

如何搭建网关服务器请至

https://blog.csdn.net/mshxuyi/article/details/127686426

如何搭建AD域控服务器请至

https://blog.csdn.net/mshxuyi/article/details/117433756

网关服务器 需要 4 张网卡

| IP | 子网掩码 | 网关 | DNS |

| 192.168.1.100 | 255.255.255.0 | 192.168.1.1 | 192.168.1.1 |

| 10.0.10.254 | 255.255.255.0 | ||

| 10.0.30.254 | 255.255.255.0 | ||

| 192.168.20.254 | 255.255.255.0 |

上海 DC1 服务器 1 张网卡

| IP | 子网掩码 | 网关 | DNS |

| 10.0.10.1 | 255.255.255.0 | 10.0.10.254 | 10.0.10.1 |

台北 DC2 服务器 1 张网卡

| IP | 子网掩码 | 网关 | DNS |

| 192.168.20.1 | 255.255.255.0 | 192.168.20.254 | 10.0.10.1 192.168.20.1 |

上海 DC3 服务器 1 张网卡

| IP | 子网掩码 | 网关 | DNS |

| 10.0.10.2 | 255.255.255.0 | 10.0.10.254 | 10.0.10.1 10.0.10.2 |

台北 DC4 服务器 1 张网卡

| IP | 子网掩码 | 网关 | DNS |

| 192.168.20.2 | 255.255.255.0 | 192.168.20.254 | 10.0.10.1 192.168.20.2 |

深圳 客户机 1 张网卡

| IP | 子网掩码 | 网关 | DNS |

| 10.0.30.2 | 255.255.255.0 | 10.0.30.254 | 10.0.10.1 |

效果如下

具体操作方法如下:

1、建立 SHA 子网

2、创建 TPE 子网

3、把DC移至对应的站点内

这里是 DC1 DC3 是 SHA 站点,DC2 DC4 是 TPE 站点

4、设置 DC1 跟 DC2 为桥头服务器

有了站点之后,显然域控制器之间的AD复制应该优先在本站点内进行,然后站点会选出一个 "桥头服务器" 代表所在的站点和其他站点的 "桥头服务器" 进行通讯,这样AD的更改就可以通过两个站点间的 "桥头服务器" 进行跨越站点的传递。AD复制在站点内的域控制器进行时是不压缩的,而AD复制如果跨站点进行则需要压缩。跨站点的AD复制拓扑是由ISTG(站点间拓扑生成器)来设计的。ISTG和KCC不同,KCC负责站点内的拓扑设计,ISTG负责站点间的拓扑设计。

5、DC1 跟 DC2 DC3 复制

6、DC3 跟 DC1 复制

7、DC2 跟 DC1 DC4 复制

8、DC4 跟 DC2 复制

9、调整 SHA 站点跟 TPE 站点间同步时间

10、手动复制一次

11、查看同步命令 repadmin /replsummary

12、DNS 管理增加反向解析

13、深圳 客户机加入 AD,DNS设置为DC1

14、DNS服务器的子网掩码排序 调整

对于跨多个站点部署的应用服务,会在各个站点都有DNS服务器,并且对应不同的IP地址。我们希望每个客户端访问就近的资源。这个时候可以启用Windows DNS服务器中的子网掩码排序(子网优先)netmask ordering功能。其实Windows服务器默认是启用这个功能的,但是默认是按照C类地址划分的。只要DNS记录和客户端不在同一个C类地址内就会以轮询round robin的方式返回DNS查询记录。

(1)验证DNS轮循,由于我们深圳的IP是10.0.30.0/24,跟上海跟台北的IP不在一个C类网段里,所以会启用轮循

nslookup xielong.local

# DNS

192.168.20.1

10.0.10.2

192.168.20.2

10.0.10.1

# 在试一次

nslookup xielong.local

# DNS

10.0.10.1

192.168.20.2

10.0.10.2

192.168.20.1

# 我们找一台DC,检查一下 DNS 掩码排序

dnscmd /info /localnetprioritynetmask

# 查询结果默认是 /24

256 (0x00ffffff)

(2)为了深圳的客户端加入AD优先选择上海的DNS进行解析,所以我们把 子网掩码按B类地址进行排序,也就是10.0.0.0/16,这里需要在 4台 DC上面都要操作

# 修改为子网掩码按 /16 进行排序

dnscmd /config /localnetprioritynetmask 0x0000ffff(3)再次查看 DNS,始终优先返回 10.0.10.0/24 的 DNS

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)