广域骨干网建设

随着公司业务发展与数字化转型的不断开展,2020年初在Z市建立了一个数据中心,将生产、订单管理、研发等 IT平台全部迁移数据中心。同时为了保证这些业务的服务质量,在总部园区(X市)、生产基地(Y市)、数据中心(Z市)间搭建企业广域骨干网,三者之间的业务数据直接通过广域骨干网传输至数据中心。同时为了节约成本,门店方问数据中心的数据通过Y市中转进入广域骨干网,并由广域骨干传输至数据中心。公司由两大类业

目录

项目背景

随着公司业务发展与数字化转型的不断开展,2020年初在Z市建立了一个数据中心,将生产、订单管理、研发等 IT平台全部迁移数据中心。同时为了保证这些业务的服务质量,在总部园区(X市)、生产基地(Y市)、数据中心(Z市)间搭建企业广域骨干网,三者之间的业务数据直接通过广域骨干网传输至数据中心。同时为了节约成本,门店方问数据中心的数据通过Y市中转进入广域骨干网,并由广域骨干传输至数据中心。

公司由两大类业务,0A类业务与 R&D 类业务,各园区与门店的业务情况如下

| 业务类型 | X园区业务 | Y园区业务 | 门店业务 | Z数据中心业务 |

| OA类业务 | Employee业务 | OA管理业务 | Employee 业务 | OA后台业务 |

| R&D类业务 | 无 | R&D管理业务 | 订单管理业务 | R&D后台业务 |

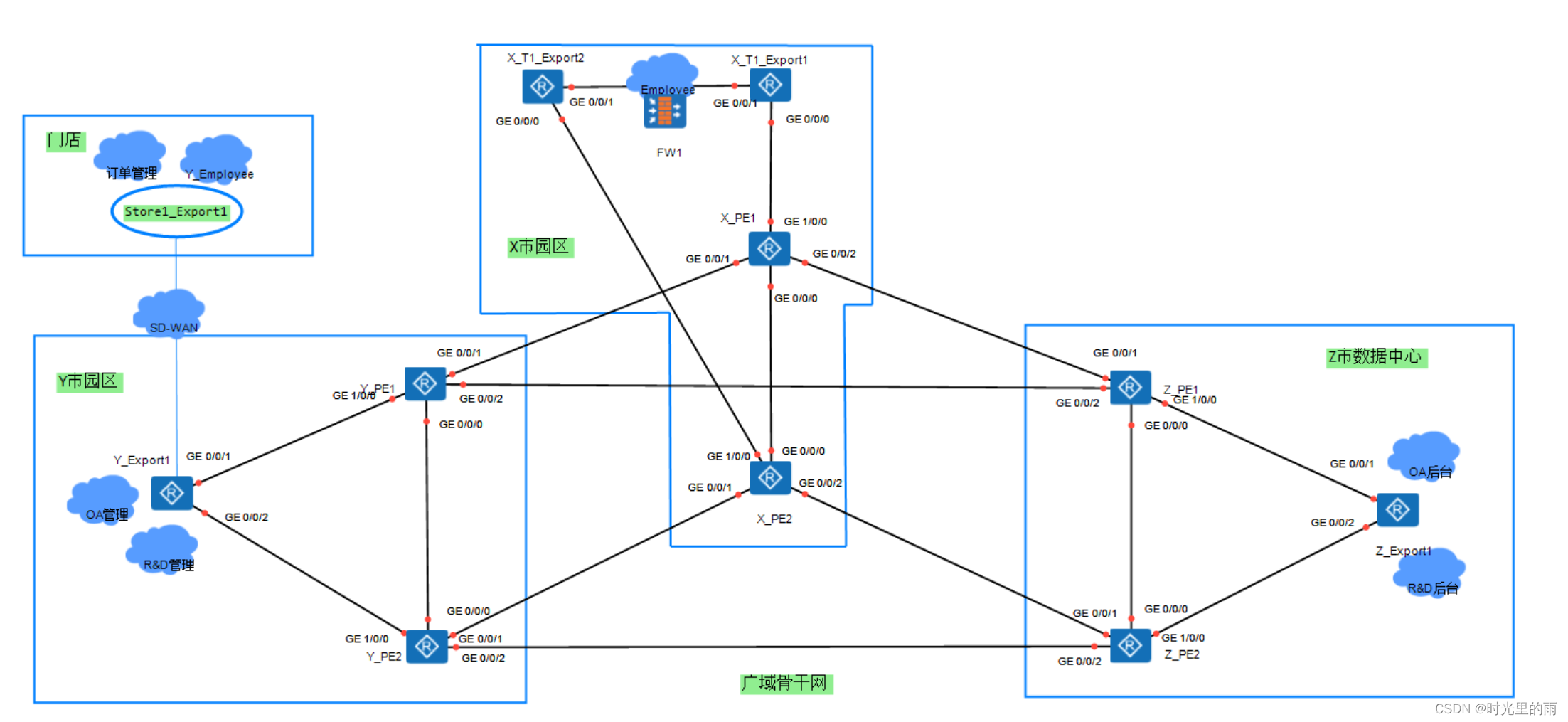

整体网络架构

广域骨干网主要用于承载 X 园区,Y 园区以及Z 数据中心之间的 0A 类与 R&D 类业务。

广域骨干网分别A和B两个平台,双平台互为备份,其中:A平面由X PE1、Y PE1、Z PE1组成,B平面由X PE2、Y PE2、Z PE2 组成。AB 平面拓扑如下图所示:

项目现状

骨干网设备的 IP 互联地址已预配,无需修改,具体 IP 地址规划如下:

项目目标

1.企业希望将该骨干网建立成一个统一承载、可靠性高的网络。

2.X、Y园区以及门店的 OÀ 类业务能与Z数据中心的 OA后台互通,Y园区的 R&D类业务能与Z数据中心的 R&D 后台互通。

3.请在了解需求并作出相应分析后完成本实验。

需求一:配置广域骨干网 Underlay 网络

1. 骨干网络 Underlay 通过 IS-IS 协议实现互联,所有骨干网设备之间只需要建立 IS-IS邻居。

2. 在设置 IS-IS 路由器级别、Cost 类型与接口类型的参数时,需要保证所有 IS-IS 路由器都运行在骨干区域,且能适应大规模网络,也需要保证 IS-IS 路由器能快速建立邻居关系(需要在2S 内建立邻居)

3.IS-IS NET 地址需要基于设备的 Router ID地址形成(比如环回口 1.0.0.1对应的系统 ID为(0010.0000.0001),NET 地址 Area ID 统一为 49.0001

4. 为了保证 IS-IS 网络的安全,在形成邻居以及交互 LSP 时需要配置 MD5 认证,认证密码为 Huawei@123

5. IS-IS 网络在发生故障时,能够快速感知邻居中断,且需要保证在部分节点或链路故障时流量的中断时间都能小于 50ms

6. 由于 PE 设备之间的链路租用的是运营商链路,带宽较小,所以在配置 IS-IS Cost值时需要保证流量同平面优先在本平面基于最短路径转发,如果该路径失效,备份路径优先在 PE 上跨平面转发,以Y PE1 去往 Z PE1 的流量路径为例:

配置命令如下:

以X_PE1举例,其他5个PE只需修改network-entity字段

[X_PE1]

bfd

#

isis 1

is-level level-2

cost-style wide

bfd all-interfaces min-tx-interval 10 min-rx-interval 10 frr-binding

network-entity 49.0001.0010.0000.0001.00

domain-authentication-mode md5 cipher Huawei@123

frr

loop-free-alternate level-2

#

interface GigabitEthernet0/0/0

isis enable 1

isis circuit-type p2p

isis authentication-mode md5 cipher Huawei@123

isis ppp-negotiation 2-way

isis cost 1

#

interface GigabitEthernet0/0/1

isis enable 1

isis circuit-type p2p

isis authentication-mode md5 cipher Huawei@123

isis ppp-negotiation 2-way

isis cost 100

#

interface GigabitEthernet0/0/2

isis enable 1

isis circuit-type p2p

isis authentication-mode md5 cipher Huawei@123

isis ppp-negotiation 2-way

isis cost 100

#结果验证:

1.在X_PE1上查看关于Z_PE1环回口路由的详细信息,截图并记录结果

说明:在前面的需求中,要求主链路故障后,优先跨平面,而此处 FRR 的备份链路是 G0/0/1 并没有跨平面,这点并无不妥。因为FRR的任务是先完成链路保护,保证流量不中断,等 isis 路由收敛之后,最优路径还是会切换到 G0/0/3 走跨平面。在下一步可以验证。

2.手工关闭X_PE1的 GEO/0/2后,通过XPE1的环回口。Tracert Z_PE1的环回口截图记录结果,记录结果后打开 X_PE1 的 GE0/0/2。

可以看到当 X→Z 的链路故障后,最优路径会切换到 G0/0/0,完成跨平面。G0/0/1依旧是 FRR 的备用链路。完成后重新打开接口

需求二:部署广域骨干网 MPLS

1 骨干网使用 LDP 构建 MPLS LSP

所有PE配置命令如下:

int l0

isis enable 1

#

mpls lsr-id X.0.0.X(环回口地址)

mpls

mpls ldp

#

interface GigabitEthernet0/0/0

mpls

mpls ldp

#

interface GigabitEthernet0/0/1

mpls

mpls ldp

#

interface GigabitEthernet0/0/2

mpls

mpls ldp

#

2 为了保障网络可靠性,需要能端到端(PE 到 PE)的检査 MPLS LSP 的连通性,并确保MPLS 主路径发生故障时,流量能在50ms内切换到备路径

所有PE设备配置命令如下:

//部署 bfd+mpls

bfd

mpls-passive

#

mpls

mpls bfd enable

mpls bfd-trigger host

mpls bfd min-tx-interval 10 min-rx-interval 103 请确保当 MPLS 主路径上的链路恢复后,备用路径回切时,不会产生大量丢包

所有PE配置命令如下:

isis 1

ldp-sync enable结果验证:

1.通过命令在X_PE1,Y_PE1,Y_PE2 上査看 MPLS LSP 表项,截图记录结果。

看到 BFD 基于 MPLS 的FEC 建立了动态会话即可

需求三:部署广域骨干网 VPN

1. X园区内有 Employee 业务,Y园区内有 0A 管理业务和 R&D 管理业务,Z 数据中心有0A 后台业务与 R&D后台业务,门店内有Employee 业务与订单管理业务。

2. 整网业务可被分为两大类,两大类业务流量需要实现端到端(即园区不同业务之间)隔离这两大类业务的基本规划如下:

| 业务类型 | X园区业务 | Y园区业务 | 门店业务 | Z数据中心业务 |

| OA类业务 | Employee业务 | OA管理业务 | Employee 业务 | OA后台业务 |

| R&D类业务 | 无 | R&D管理业务 | 订单管理业务 | R&D后台业务 |

需求:

1. 0A 类业务:X 园区、门店的以及Y 园区的 0A 类业务可与Z 数据中心的 0A后台互通:X 园区可与Y 园区以及门店互通,但流量必须绕行Z 市数据中心的CE设备(Z Export1)

2. R&D 类业务:门店与Y 园区的 R&D 类业务可以与Z 数据中心的 R&D 后台互通。

3. 门店的 0A 类业务与 R&D类业务的流量先通过 SD-WAN网络将流量发往Y 市园区网络的Y _Export1,然后后再通过 Y_Export1 将数据发往Z市数据中心。

4. 所有 PE 设备(即骨干网)都属于 AS65000,PE与PE 之间使用 BGP VPNv4传递路由,X PE1与 X PE2 两台 PE 设备作为同级 RR 为全网反射 VPN 路由,配置 RR 时需要考虑 BGP 路由的更新效率和可靠性,注意,YPE与ZPE之间无需建立 BGP VPNv4 邻居。

5. 为了保障 BGP 邻居的安全性,请只在必要的PE之间建立 BGP 邻居,且需要防止非法的设备与 PE 建立 BGP 邻居

X_PE1和X_PE2的配置命令如下:

bgp 65000

router-id X.0.0.X

undo default ipv4-unicast

group IBGP internal

peer IBGP connect-interface LoopBack0

peer IBGP password cipher Huawei@123

peer 3.0.0.3 group IBGP

peer 4.0.0.4 group IBGP

peer 5.0.0.5 group IBGP

peer 6.0.0.6 group IBGP

#

ipv4-family vpnv4

reflector cluster-id 12

undo policy vpn-target

peer IBGP enable

peer IBGP reflect-client

peer 3.0.0.3 group IBGP

peer 4.0.0.4 group IBGP

peer 5.0.0.5 group IBGP

peer 6.0.0.6 group IBGP

#Y_PE1,Y_PE2.Z_PE1,Z_PE2配置命令如下:

bgp 65000

router-id X.0.0.X

undo default ipv4-unicast

group RR internal

peer RR connect-interface LoopBack0

peer RR password cipher Huawei@123

peer 1.0.0.1 group RR

peer 2.0.0.2 group RR

#

ipv4-family vpnv4

policy vpn-target

peer RR enable

peer 1.0.0.1 group RR

peer 2.0.0.2 group RR

#6. PE 侧 VPN 实例已预配,预配规划如下:

请根据 OA类与 R&D 类的业务需求,规划并配置 VPN 实例的 RD 与 RT

一般情况下,RD 只在本地有效。但是在后面的需求中要部署 VPN-FRR,这要求Z PE1和ZPE2的 vpnv4路由交叉到同一个实例中,所以在设计 RD 值时建议 Z PE1 和Z PE2 的 RD 值不要重复。下表可作为参考:

配置命令如下:

X_PE1:

ip vpn-instance OA

route-distinguisher 1:1

vpn-target 12:3 export-extcommunity

vpn-target 3:12 import-extcommunity

#X_PE2:

ip vpn-instance OA

route-distinguisher 1:2

vpn-target 12:3 export-extcommunity

vpn-target 3:12 import-extcommunity

#Y_PE1:

ip vpn-instance OA

route-distinguisher 2:1

vpn frr route-policy VPN_FRR

vpn-target 12:3 export-extcommunity

vpn-target 3:12 import-extcommunity

#

ip vpn-instance R&D

route-distinguisher 2:11

vpn-target 2:3 export-extcommunity

vpn-target 3:2 import-extcommunity

#

Y_PE2:

ip vpn-instance OA

route-distinguisher 2:2

vpn-target 12:3 export-extcommunity

vpn-target 3:12 import-extcommunity

#

ip vpn-instance R&D

route-distinguisher 2:22

vpn-target 2:3 export-extcommunity

vpn-target 3:2 import-extcommunity

#Z_PE1:

ip vpn-instance OA_In

route-distinguisher 3:1

vpn-target 12:3 import-extcommunity

#

ip vpn-instance OA_Out

route-distinguisher 3:11

vpn-target 3:12 export-extcommunity

#

ip vpn-instance R&D

route-distinguisher 3:111

vpn-target 3:2 export-extcommunity

vpn-target 2:3 import-extcommunity

#Z_PE2:

ip vpn-instance OA_In

route-distinguisher 3:2

vpn-target 12:3 import-extcommunity

#

ip vpn-instance OA_Out

route-distinguisher 3:22

vpn-target 3:12 export-extcommunity

#

ip vpn-instance R&D

route-distinguisher 3:222

vpn-target 3:2 export-extcommunity

vpn-target 2:3 import-extcommunity

#7. CE 与 PE 互联的地址未配置,请基于以下规划配置地址:

配置 CE与 PE的互联接口时,需要保证业务能端到端隔离

X_Export1:

interface GigabitEthernet0/0/0

ip address 10.20.1.1 255.255.255.252

#

interface GigabitEthernet0/0/1

ip address 10.20.1.5 255.255.255.252

#

X_PE1:

interface GigabitEthernet1/0/0

ip binding vpn-instance OA

ip address 10.20.1.2 255.255.255.252

#

X_Export2:

interface GigabitEthernet0/0/0

ip address 10.20.1.9 255.255.255.252

#

interface GigabitEthernet0/0/1

ip address 10.20.1.6 255.255.255.252

#

X_PE2:

interface GigabitEthernet1/0/0

ip binding vpn-instance OA

ip address 10.20.1.10 255.255.255.252

#Y_Export1:

interface GigabitEthernet0/0/1.10

dot1q termination vid 10

ip binding vpn-instance vpn2

ip address 10.20.2.1 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet0/0/1.20

dot1q termination vid 20

ip binding vpn-instance vpn3

ip address 10.20.2.5 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet0/0/2.10

dot1q termination vid 10

ip binding vpn-instance vpn2

ip address 10.20.2.9 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet0/0/2.20

dot1q termination vid 20

ip binding vpn-instance vpn3

ip address 10.20.2.13 255.255.255.252

arp broadcast enable

#

vpn2对应的是OA业务,vpn3对应的是R&D业务Y_PE1:

interface GigabitEthernet1/0/0.10

dot1q termination vid 10

ip binding vpn-instance OA

ip address 10.20.2.2 255.255.255.252

arp broadcast enable

#

#

interface GigabitEthernet1/0/0.20

dot1q termination vid 20

ip binding vpn-instance R&D

ip address 10.20.2.6 255.255.255.252

arp broadcast enable

#

Y_PE2:

interface GigabitEthernet1/0/0.10

dot1q termination vid 10

ip binding vpn-instance OA

ip address 10.20.2.10 255.255.255.252

arp broadcast enable

#

#

interface GigabitEthernet1/0/0.20

dot1q termination vid 20

ip binding vpn-instance R&D

ip address 10.20.2.14 255.255.255.252

arp broadcast enable

#Z_Export1:

interface GigabitEthernet0/0/1.10

dot1q termination vid 10

ip binding vpn-instance OA

ip address 10.20.3.1 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet0/0/1.11

dot1q termination vid 11

ip binding vpn-instance OA

ip address 10.20.3.5 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet0/0/1.20

dot1q termination vid 20

ip binding vpn-instance R&D

ip address 10.20.3.9 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet0/0/2.10

dot1q termination vid 10

ip binding vpn-instance OA

ip address 10.20.3.13 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet0/0/2.11

dot1q termination vid 11

ip binding vpn-instance OA

ip address 10.20.3.17 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet0/0/2.20

dot1q termination vid 20

ip binding vpn-instance R&D

ip address 10.20.3.21 255.255.255.252

arp broadcast enable

#Z_PE1:

interface GigabitEthernet1/0/0.10

dot1q termination vid 10

ip binding vpn-instance OA_In

ip address 10.20.3.2 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet1/0/0.11

dot1q termination vid 11

ip binding vpn-instance OA_Out

ip address 10.20.3.6 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet1/0/0.20

dot1q termination vid 20

ip binding vpn-instance R&D

ip address 10.20.3.10 255.255.255.252

arp broadcast enable

#

Z_PE2:

interface GigabitEthernet1/0/0.10

dot1q termination vid 10

ip binding vpn-instance OA_In

ip address 10.20.3.14 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet1/0/0.11

dot1q termination vid 11

ip binding vpn-instance OA_Out

ip address 10.20.3.18 255.255.255.252

arp broadcast enable

#

interface GigabitEthernet1/0/0.20

dot1q termination vid 20

ip binding vpn-instance R&D

ip address 10.20.3.22 255.255.255.252

arp broadcast enable

#8. X园区,Y园区,门店的 0A 类与 R&D类业务的网段可查看《传统园区改造与升级》与《云管理园区与分支互联网络新建》项目。Z 数据中心 LAN 侧业务网段未配置,请根据规划部署

Z_Export1:

#

interface LoopBack0

ip binding vpn-instance OA

ip address 10.3.101.254 255.255.255.0

#

interface LoopBack1

ip binding vpn-instance R&D

ip address 10.3.99.254 255.255.255.0

#

interface LoopBack2

ip binding vpn-instance R&D

ip address 10.3.100.254 255.255.255.0

#9. CE与 PE之间使用 BGP 协议传递路由,其中X 园区出口所在 AS 为65001,Y 园区出口所在 AS 为 65003,Z 数据中心出口所在区为 65004。

X_Export1和X_Export2的配置如下:

X_Export1:

//根据需求,只需要传Employee的路由,不需要传Guest的路由

ip ip-prefix Guest permit 10.1.101.0 24

ip ip-prefix Guest permit 10.1.102.0 24

ip ip-prefix Guest permit 10.1.103.0 24

ip ip-prefix Guest permit 10.1.104.0 24

ip ip-prefix Guest permit 10.1.105.0 24

#

route-policy toBGP deny node 10

if-match ip-prefix Guest

route-policy toBGP permit node 100

#

bgp 65001

router-id 10.1.0.1

peer 10.20.1.2 as-number 65000

peer 10.20.1.2 password cipher Huawei@123

import-route ospf 1 route-policy toBGP

#

X_Export2:

ip ip-prefix Guest permit 10.1.101.0 24

ip ip-prefix Guest permit 10.1.102.0 24

ip ip-prefix Guest permit 10.1.103.0 24

ip ip-prefix Guest permit 10.1.104.0 24

ip ip-prefix Guest permit 10.1.105.0 24

#

route-policy toBGP deny node 10

if-match ip-prefix Guest

route-policy toBGP permit node 100

#

bgp 65001

router-id 10.1.0.2

peer 10.20.1.10 as-number 65000

peer 10.20.1.10 password cipher Huawei@123

peer 10.20.1.10 route-policy MED import

import-route ospf 1 route-policy toBGP

#X_PE1和X_PE2的配置如下:

X_PE1:

bgp 65000

ipv4-family vpn-instance OA

peer 10.20.1.1 as-number 65001

peer 10.20.1.1 password cipher Huawei@123

#

X_PE2:

bgp 65000

ipv4-family vpn-instance OA

peer 10.20.1.9 as-number 65001

peer 10.20.1.9 password cipher Huawei@123

#

Y_Export1的配置如下:

Y_Export1:

bgp 65003

ipv4-family vpn-instance vpn2

peer 10.20.2.2 as-number 65000

peer 10.20.2.2 password cipher Huawei@123

peer 10.20.2.10 as-number 65000

peer 10.20.2.10 password cipher Huawei@123

#

ipv4-family vpn-instance vpn3

peer 10.20.2.6 as-number 65000

peer 10.20.2.6 password cipher Huawei@123

peer 10.20.2.14 as-number 65000

peer 10.20.2.14 password cipher Huawei@123

#Y_PE1和Y_PE2的配置如下:

Y_PE1:

bgp 65000

ipv4-family vpn-instance OA

peer 10.20.2.1 as-number 65003

peer 10.20.2.1 password cipher Huawei@123

#

ipv4-family vpn-instance R&D

peer 10.20.2.5 as-number 65003

peer 10.20.2.5 password cipher Huawei@123

#

Y_PE2:

bgp 65000

ipv4-family vpn-instance OA

peer 10.20.2.9 as-number 65003

peer 10.20.2.9 password cipher Huawei@123

#

ipv4-family vpn-instance R&D

peer 10.20.2.13 as-number 65003

peer 10.20.2.13 password cipher Huawei@123

#Z_Export1的配置如下:

bgp 65004

ipv4-family vpn-instance OA

network 10.3.101.0 255.255.255.0

peer 10.20.3.2 as-number 65000

peer 10.20.3.2 password cipher Huawei@123

peer 10.20.3.6 as-number 65000

peer 10.20.3.6 password cipher Huawei@123

peer 10.20.3.14 as-number 65000

peer 10.20.3.14 password cipher Huawei@123

peer 10.20.3.18 as-number 65000

peer 10.20.3.18 password cipher Huawei@123

#

ipv4-family vpn-instance R&D

network 10.3.99.0 255.255.255.0

network 10.3.100.0 255.255.255.0

peer 10.20.3.10 as-number 65000

peer 10.20.3.10 password cipher Huawei@123

peer 10.20.3.22 as-number 65000

peer 10.20.3.22 password cipher Huawei@123

#Z_PE1和Z_PE2的配置如下:

不要文忘记allow-as-loop这条命令

Z_PE1:

bgp 65000

ipv4-family vpn-instance OA_In

peer 10.20.3.1 as-number 65004

peer 10.20.3.1 password cipher Huawei@123

#

ipv4-family vpn-instance OA_Out

peer 10.20.3.5 as-number 65004

peer 10.20.3.5 password cipher Huawei@123

peer 10.20.3.5 allow-as-loop

#

ipv4-family vpn-instance R&D

peer 10.20.3.9 as-number 65004

peer 10.20.3.9 password cipher Huawei@123

#

Z_PE2:

bgp 65000

ipv4-family vpn-instance OA_In

peer 10.20.3.13 as-number 65004

peer 10.20.3.13 password cipher Huawei@123

#

ipv4-family vpn-instance OA_Out

peer 10.20.3.17 as-number 65004

peer 10.20.3.17 password cipher Huawei@123

peer 10.20.3.17 allow-as-loop

#

ipv4-family vpn-instance R&D

peer 10.20.3.21 as-number 65004

peer 10.20.3.21 password cipher Huawei@123

#10. 骨干网上的流量统一通过 MPLS 隧道承载,具体规划如下:

11. X 园区与 Y 园区 LAN 侧使用 OSPF 打通内部网络,X与Y园区的 LAN 侧网络需要能够基于从 BGP 继承来的 Cost 值选择主备路径。Z 数据中心的 LAN 侧网络为直连网络无需部署OSPF

12. 为了提高X园区可靠性在X Export1与X Export2 之间也需要部署 OSPF,注意不要产生环路或次优

13. 为了增强 0A 类业务的可靠性,需保证当 Z PE1 出现故障,发往Z园区的 0A 类流量迅速发往 Z PE2。

X园区的设备配置命令如下:

注意X_Export2比X_Export1多了一个修改MED的路由策略,用来满足X园区的选路问题

X_Export1:

route-policy tag2 deny node 10

if-match tag 2

route-policy tag2 permit node 100

#

ospf 1 router-id 10.1.0.1

default cost inherit-metric

filter-policy route-policy tag2 import

import-route bgp tag 1

area 0.0.0.0

network 10.1.0.0 0.0.255.255

network 10.20.1.5 0.0.0.0

#

X_Export2:

route-policy tag1 deny node 10

if-match tag 1

route-policy tag1 permit node 100

#

route-policy MED permit node 10

apply cost 20

bgp 65001

peer 10.20.1.10 route-policy MED import

#

ospf 1 router-id 10.1.0.2

default cost inherit-metric

filter-policy route-policy tag1 import

import-route bgp tag 2

area 0.0.0.0

network 10.1.0.0 0.0.255.255

network 10.20.1.6 0.0.0.0

#

X_PE1:

ip ip-prefix Z_PE1 permit 5.0.0.5 32

#

route-policy VPN_FRR permit node 10

if-match ip next-hop ip-prefix Z_PE1

apply backup-nexthop 6.0.0.6

#

ip vpn-instance OA

vpn frr route-policy VPN_FRR

Y园区的设备配置命令如下:

Y_Export1:

bgp 65003

ipv4-family vpn-instance vpn2

peer 10.20.2.2 preferred-value 10

#

ipv4-family vpn-instance vpn3

peer 10.20.2.14 preferred-value 10

#

ospf 2

default cost inherit-metric

#

ospf 3

default cost inherit-metric

#

Y_PE1:

ip ip-prefix Z_PE1 permit 5.0.0.5 32

#

route-policy VPN_FRR permit node 10

if-match ip next-hop ip-prefix Z_PE1

apply backup-nexthop 6.0.0.6

#

ip vpn-instance OA

vpn frr route-policy VPN_FRR

#

Z园区设备配置命令如下 :

Z_Export1:

bgp 65004

ipv4-family vpn-instance OA

peer 10.20.3.2 preferred-value 10

#

ipv4-family vpn-instance R&D

peer 10.20.3.22 preferred-value 10

#

14. PE之间的链路使用了运营商的传输专线,运营商告知传输专线(即不同园区 PE之间的互联链路)的L2 MTU 值为 1400,请设置合适的MPLS MTU,保证企业园区之间以最高效率传递大包,同时报文不会被丢弃(不考虑 QoS 的影响)

所有PE设备配置命令如下:

int g0/0/0

mpls mtu 1382

int g0/0/1

mpls mtu 1382

int g0/0/2

mpls mtu 138215. 结果验证:

1. 在Z PE1 与Z PE2 上査看 OA 类与 R&D 类业务的 VPN 路由,截图记录结果。

2. 在Y PE1上査看Z 数据中心中 0A类与 R&D类业务的 VPN 路由 Verbose 信息,截图记录结果.在X Export1 上 Tracert 门店的 0A 类业务(10.100.2.1),截图记录结果。

16. 隐藏需求:合理部署X T1 FW1的策略,满足前面的各种访问需求

[X_T1_FW1-Employee]

security-policy

rule name X_to_Y&Z

source-zone trust

destination-zone untrust

destination-address 10.100.2.0 mask 255.255.255.0

destination-address 10.3.101.0 mask 255.255.255.0

destination-address range10.2.31.0 10.2.35.255

destination-address range10.2.41.0 10.2.45.255

destination-address range10.2.51.0 10.2.55.255

action permit

#

rule name Y&Z_to_X

source-zone untrust

destination-zone trust

source-address 10.100.2.0 mask 255.255.255.0

source-address 10.3.101.0 mask 255.255.255.0

source-address range10.2.31.0 10.2.35.255

source-address range10.2.41.0 10.2.45.255

source-address range10.2.51.0 10.2.55.255

action permit

#需求四:配置广域骨干网 QoS

1. Y园区的 R&D 类业务是公司最重要的业务,R&D类业务主要包括研发业务和生产业务

2. 这两种业务的流量从Y 园区的Y Export1发往Z 数据中心Z Export1 的过程中需要保证 SLA。为了方便后期维护,需要在Y Export1 上部署限速,打标,在企业广域骨干网设备上部署拥塞管理和拥塞避免功能。

3. Y 园区的生产部的流量是公司的关键流量,用于监控生产安全,控制生产进程。Y 园区生产类业务需要的最大带宽为 100M,同时需要保证生产流量有较低时延。生产流量一般会使用 DSCP EF 标注。

4. Y 园区的研发部的流量是公司的核心流量,用于研发新产品,共享研发成果。R&D类业务需要保障尽量少丢包。但是该业务对时延不敏感,研发业务总体流量在 300M左右。由于研发业务存在较多的 TCP流量,因此需要保证网络发生拥塞时不会产生 TCP 全局同步。研发流量一般会使用 DSCP AF41 标注

Y_Export1配置命令如下:

Y_Export1:

acl 3000

rule 5 permit ip source 10.2.21.0 0.0.0.255

rule 10 permit ip source 10.2.22.0 0.0.0.255

rule 15 permit ip source 10.2.23.0 0.0.0.255

rule 20 permit ip source 10.2.24.0 0.0.0.255

rule 25 permit ip source 10.2.25.0 0.0.0.255

#

acl number 3001

rule 5 permit ip source 10.2.11.0 0.0.0.255

rule 10 permit ip source 10.2.12.0 0.0.0.255

rule 15 permit ip source 10.2.13.0 0.0.0.255

rule 20 permit ip source 10.2.14.0 0.0.0.255

rule 25 permit ip source 10.2.15.0 0.0.0.255

#

traffic classifier Production

if-match acl 3000

#

traffic behavior Production

car cir 100000

remark dscp ef

#

traffic classifier R&D

if-match acl 3001

#

traffic behavior R&D

gts cir 300000

remark dscp af41

#

traffic policy Qos

classifier Production behavior Production

classifier R&D behavior R&D

#

interface GigabitEthernet0/0/1.20

traffic-policy Qos outbound

#

interface GigabitEthernet0/0/2.20

traffic-policy Qos outbound

#

所有PE配置命令如下:

drop-profile AF41

wred dscp

dscp af41 low-limit 50 high-limit 80 discard-percentage 50

#

traffic classifier AF41

if-match mpls-exp 4

#

traffic behavior AF41

queue af bandwidth 300000

drop-profile AF41

#

traffic classifier EF

if-match mpls-exp 5

#

traffic behavior EF

queue llq bandwidth 100000

#

traffic policy Qos

classifier EF behavior EF

classifier AF41 behavior AF41

#

int g0/0/0

traffic-policy qos outbound

int g0/0/1

traffic-policy qos outbound

int g0/0/2

traffic-policy qos outbound

5. 剩余业务的流量不做特殊保障

6. QoS 业务的参数请根据需求自行规划

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)