记录第一次edusrc挖掘

记录第一次edusrc挖掘

一、前言

edusrc平台介绍

我们可以在关于页面看到edusrc的收录规则

现阶段,教育行业漏洞报告平台接收如下类别单位漏洞:

教育部

各省、自治区教育厅、直辖市教委、各级教育局

学校

教育相关软件

可以看到不仅是大学的资产、还有小学初中高中的教育局的也可以交到上面、而资产不仅只有网站,也可以从小程序,app方面入手,不过这方面利用难度就要大一些

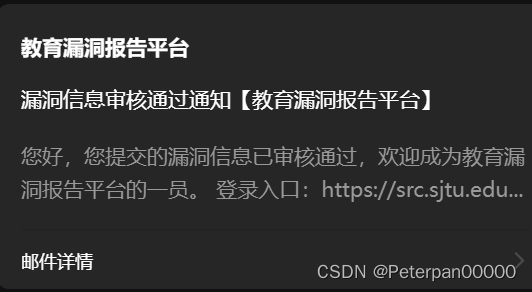

而我的第一次挖掘也是在某xxx学校发现的一个简单的《信息泄露》,后面也是马上就上报给了教育漏洞报告平台,接着过了一会就马上通过审核了(低危)

二、漏洞说明

那这里的一些基本的挖掘思路,网上有很多我这里便不在多强调了,大家感兴趣的可以自己去查一下,我这里就不多废话直接进入主题;

首先这里肯定就是某xxx的官网;

点击忘记密码进入,发现需要该校学号登录,当即百度了一番,最后成功拿到一位同学的学号(不做具体说明),bp抓包尝试绕过验证码,但是发现有waf而且还不是一层,那就没办法了,只能老老实实输入进行下一步;(主要就是waf绕不过去没办法。。。)

进入到“信息效验”这一步操作,这里发现关键,但凡只要进入到这个页面(f12),就可以获取到该学会绑定为真实《手机号》;

那这时候就想了,既然是真实的手机号,而且根据每个学校的基本特性,学号是有规律的,那我能不能通过遍历这个学号从而达到无限获取真实的《手机号》呢?;

于是为了验证我的猜想是否正确,这里我使用了bp抓包修改;

2022xxxxx1尝试;(手机号获取成功)

2022xxxxx2尝试;(手机号获取成功)

举一反三,后面也是逐步成功,那这里就不难免会让一些非法人员盗取手机号干一些违法的事情,根据和师傅们的讨论,这事说大也还好,说小确实也有危害,于是我就报上去了,接着就是审核通过;

也许很多人对泄露手机号这一说法可能觉得没有什么,那这里我就要说一下它的危害有哪一些;

手机号泄露会带来多种潜在危害,包括但不限于以下几点:

- 垃圾信息和诈骗电话

泄露的手机号可能会被用于发送大量垃圾短信、垃圾邮件或拨打骚扰电话。这些信息中有些可能是广告,但也有很多可能是各种类型的诈骗。

- 身份盗窃和欺诈

攻击者可以利用泄露的手机号来获取更多的个人信息,进行身份盗窃。比如,他们可能会冒充用户,骗取其他敏感信息(如银行账户信息、身份证号码等),然后进行金融欺诈或其他犯罪活动。

- 账户安全风险

手机号通常用于双因素认证(2FA),因此泄露的手机号可能被用于绕过安全措施。攻击者可以尝试通过“SIM卡交换”来获取对用户手机号的控制,从而绕过2FA,登录用户的各种在线账户(如电子邮件、社交媒体、银行账户等)。

- 社交工程攻击

攻击者可以利用手机号进行社交工程攻击,欺骗用户或用户的联系人提供更多的敏感信息。例如,攻击者可能会冒充用户给他们的朋友或家人发送信息,要求转账或提供其他信息。

- 隐私泄露

手机号泄露会带来一定的隐私风险,尤其是当手机号与用户的其他个人信息(如家庭住址、工作单位等)相关联时。攻击者可以利用这些信息来更详细地了解用户的生活,从而进行进一步的侵扰或攻击。

- 定位和追踪

某些情况下,泄露的手机号可以被用来跟踪用户的位置。例如,通过某些应用程序或服务,攻击者可能会获取用户的位置数据,进而进行跟踪或监视。

- 欺诈性注册

攻击者可能会使用泄露的手机号进行欺诈性注册,如注册一些网站或服务的账号,进行不法活动,最终可能导致用户本身承担责任或产生其他麻烦。

- 影响社交媒体和联系人

如果手机号与社交媒体账号绑定,攻击者可以尝试通过手机号找回密码,获取社交媒体账号的控制权,从而冒充用户,发布不当信息或进行其他破坏性行为。

如何保护自己的手机号安全

- 不要轻易泄露手机号:在互联网上尽量避免公开发布手机号。

- 使用虚拟号码:在注册一些不太重要的服务时,可以使用虚拟号码或临时号码。

- 设置短信和电话拦截:使用手机自带的或第三方安全软件设置垃圾短信和电话拦截。

- 定期检查账户安全:定期检查与手机号关联的账户的安全设置,确保2FA等安全措施到位。

- 注意异常行为:如果收到不明来源的短信或电话,不要轻易回应,可以向相关部门举报。

截止目前已修复

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献35条内容

已为社区贡献35条内容

所有评论(0)