2024年运维最全Linux基础知识汇总,看这一篇就够了

实例:cd ~cd ../..2、mkdir命令用于创建目录。-p 确保目录名称存在,不存在的就建一个。在工作目录下的 runoob2 目录中,建立一个名为 test 的子目录。若 runoob2 目录原本不存在,则建立一个。(注:本例若不加 -p 参数,且原本 runoob2 目录不存在,则产生错误。3、pwd命令用于显示工作目录。执行 pwd 指令可立刻得知您目前所在的工作目录的绝对路径名称。

cd [dirName]

实例:

跳到 /usr/bin/ :

cd /usr/bin

跳到自己的 home 目录 :

cd ~

跳到目前目录的上上两层 :

cd ../..

2、mkdir命令用于创建目录。

语法规则:

mkdir [-p] dirName

参数说明:-p 确保目录名称存在,不存在的就建一个。

实例:

在工作目录下,建立一个名为 runoob 的子目录 :

mkdir runoob

在工作目录下的 runoob2 目录中,建立一个名为 test 的子目录。

若 runoob2 目录原本不存在,则建立一个。(注:本例若不加 -p 参数,且原本 runoob2 目录不存在,则产生错误。)

mkdir -p runoob2/test

3、pwd命令用于显示工作目录。执行 pwd 指令可立刻得知您目前所在的工作目录的绝对路径名称。

语法规则:

pwd [–help][–version]

参数说明:

–help 在线帮助。

–version 显示版本信息。

**实例:**查看当前所在目录:

pwd/root/test #输出结果

4、redir命令删除空的目录。

语法规则:

rmdir [-p] dirName

参数说明:

-p 是当子目录被删除后使它也成为空目录的话,则顺便一并删除。

实例:

将工作目录下,名为 AAA 的子目录删除 :

rmdir AAA

在工作目录下的 BBB 目录中,删除名为 Test 的子目录。若 Test 删除后,BBB 目录成为空目录,则 BBB 亦予删除。

rmdir -p BBB/Test

5、ls命令用于显示指定工作目录下之内容(列出目前工作目录所含之文件及子目录)。

语法规则:

ls [-alrtAFR] [name…]

参数说明:

-a 显示所有文件及目录 (. 开头的隐藏文件也会列出) -l 除文件名称外,亦将文件型态、权限、拥有者、文件大小等资讯详细列出

-r 将文件以相反次序显示(原定依英文字母次序)

-t 将文件依建立时间之先后次序列出

-A 同 -a ,但不列出 “.” (目前目录) 及 “…” (父目录)

-F 在列出的文件名称后加一符号;例如可执行档则加 “*”, 目录则加 “/”

-R 若目录下有文件,则以下之文件亦皆依序列出

实例:

列出根目录()下的所有目录:

#ls /

bin dev lib media net root srv upload www

boot etc lib64 misc opt sbin sys usr

home lost+found mnt proc selinux tmp var

列出目前工作目录下所有名称是 s 开头的文件,越新的排越后面 :

ls -ltr s*

将 /bin 目录以下所有目录及文件详细资料列出 :

ls -lR /bin

列出目前工作目录下所有文件及目录;目录于名称后加 “/”, 可执行档于名称后加 “*” :

ls -AF

网络通讯

1、telnet命令用于远端登入。执行telnet指令开启终端机阶段作业,并登入远端主机。

语法规则:

telnet [-8acdEfFKLrx][-b<主机别名>][-e<脱离字符>][-k<域名>][-l<用户名称>][-n<记录文件>][-S<服务类型>][-X<认证形态>][主机名称或IP地址<通信端口>]

参数说明:

-8 允许使用8位字符资料,包括输入与输出。

-a 尝试自动登入远端系统。

-b<主机别名> 使用别名指定远端主机名称。

-c 不读取用户专属目录里的.telnetrc文件。

-d 启动排错模式。

-e<脱离字符> 设置脱离字符。

-E 滤除脱离字符。

-f 此参数的效果和指定"-F"参数相同。

-F 使用Kerberos V5认证时,加上此参数可把本地主机的认证数据上传到远端主机。

-k<域名> 使用Kerberos认证时,加上此参数让远端主机采用指定的领域名,而非该主机的域名。-K 不自动登入远端主机。

-l<用户名称> 指定要登入远端主机的用户名称。

-L 允许输出8位字符资料。

-n<记录文件> 指定文件记录相关信息。

-r 使用类似rlogin指令的用户界面。

-S<服务类型> 设置telnet连线所需的IP TOS信息。

-x 假设主机有支持数据加密的功能,就使用它。

-X<认证形态> 关闭指定的认证形态。

实例:

登录远程主机

telnet 192.168.1.2

//登录IP为 192.168.1.2的远程主机

2、ping命令用于检测主机。执行ping指令会使用ICMP传输协议,发出要求回应的信息,若远端主机的网络功能没有问题,就会回应该信息,因而得知该主机运作正常。

语法规则:

ping [-dfnqrRv][-c<完成次数>][-i<间隔秒数>][-I<网络界面>][-l<前置载入>][-p<范本样式>][-s<数据包大小>][-t<存活数值>][主机名称或IP地址]

参数说明:

-d 使用Socket的SO_DEBUG功能。

-c<完成次数> 设置完成要求回应的次数。

-f 极限检测。

-i<间隔秒数> 指定收发信息的间隔时间。

-I<网络界面> 使用指定的网络接口送出数据包。

-l<前置载入> 设置在送出要求信息之前,先行发出的数据包。

-n 只输出数值。

-p<范本样式> 设置填满数据包的范本样式。

-q 不显示指令执行过程,开头和结尾的相关信息除外。

-r 忽略普通的Routing Table,直接将数据包送到远端主机上。

-R 记录路由过程。

-s<数据包大小> 设置数据包的大小。

-t<存活数值> 设置存活数值TTL的大小。

-v 详细显示指令的执行过程。

实例:

检测是否与主机连通

ping www.w3cschool.cc //ping主机

PING aries.m.alikunlun.com (114.80.174.110) 56(84) bytes of data.

64 bytes from 114.80.174.110: icmp_seq=1 ttl=64 time=0.025 ms

64 bytes from 114.80.174.110: icmp_seq=2 ttl=64 time=0.036 ms

64 bytes from 114.80.174.110: icmp_seq=3 ttl=64 time=0.034 ms

64 bytes from 114.80.174.110: icmp_seq=4 ttl=64 time=0.034 ms

64 bytes from 114.80.174.110: icmp_seq=5 ttl=64 time=0.028 ms

64 bytes from 114.80.174.110: icmp_seq=6 ttl=64 time=0.028 ms

64 bytes from 114.80.174.110: icmp_seq=7 ttl=64 time=0.034 ms

64 bytes from 114.80.174.110: icmp_seq=8 ttl=64 time=0.034 ms

64 bytes from 114.80.174.110: icmp_seq=9 ttl=64 time=0.036 ms

64 bytes from 114.80.174.110: icmp_seq=10 ttl=64 time=0.041 ms

--- aries.m.alikunlun.com ping statistics ---

10 packets transmitted, 30 received, 0% packet loss, time 29246ms

rtt min/avg/max/mdev = 0.021/0.035/0.078/0.011 ms

//需要手动终止Ctrl+C

3、ifconfig命令用于显示或设置网络设备。ifconfig可设置网络设备的状态,或是显示目前的设置。

语法规则:

ifconfig [网络设备][down up -allmulti -arp -promisc][add<地址>][del<地址>][<hw<网络设备类型><硬件地址>][io_addr<I/O地址>][irq<IRQ地址>][media<网络媒介类型>][mem_start<内存地址>][metric<数目>][mtu<字节>][netmask<子网掩码>][tunnel<地址>][-broadcast<地址>][-pointopoint<地址>][IP地址]

参数说明:

add<地址> 设置网络设备IPv6的IP地址。

del<地址> 删除网络设备IPv6的IP地址。

down 关闭指定的网络设备。

<hw<网络设备类型><硬件地址> 设置网络设备的类型与硬件地址。

io_addr<I/O地址> 设置网络设备的I/O地址。

irq<IRQ地址> 设置网络设备的IRQ。

media<网络媒介类型> 设置网络设备的媒介类型。

mem_start<内存地址> 设置网络设备在主内存所占用的起始地址。

metric<数目> 指定在计算数据包的转送次数时,所要加上的数目。

mtu<字节> 设置网络设备的MTU。

netmask<子网掩码> 设置网络设备的子网掩码。

tunnel<地址> 建立IPv4与IPv6之间的隧道通信地址。

up 启动指定的网络设备。

-broadcast<地址> 将要送往指定地址的数据包当成广播数据包来处理。

-pointopoint<地址> 与指定地址的网络设备建立直接连线,此模式具有保密功能。

-promisc 关闭或启动指定网络设备的promiscuous模式。

[IP地址] 指定网络设备的IP地址。

[网络设备] 指定网络设备的名称

实例:

显示网络设备信息

ifconfig

eth0 Link encap:Ethernet HWaddr 00:50:56:0A:0B:0C

inet addr:192.168.0.3 Bcast:192.168.0.255 Mask:255.255.255.0

inet6 addr: fe80::250:56ff:fe0a:b0c/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:172220 errors:0 dropped:0 overruns:0 frame:0

TX packets:132379 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:87101880 (83.0 MiB) TX bytes:41576123 (39.6 MiB)

Interrupt:185 Base address:0x2024

系统管理

1、exit:命令用于退出目前的shell。

执行exit可使shell以指定的状态值退出。若不设置状态值参数,则shell以预设值退出。状态值0代表执行成功,其他值代表执行失败。exit也可用在script,离开正在执行的script,回到shell。

语法规则:

exit [状态值]

实例:

退出终端

exit

2、kill:命令用于删除执行中的程序或工作。kill 可将指定的信息送至程序。预设的信息为 SIGTERM(15),可将指定程序终止。若仍无法终止该程序,可使用 SIGKILL(9) 信息尝试强制删除程序。程序或工作的编号可利用 ps 指令或 jobs 指令查看。

语法规则:

kill [-s <信息名称或编号>][程序] 或 kill [-l <信息编号>]

参数说明:

-l <信息编号> 若不加<信息编号>选项,则 -l 参数会列出全部的信息名称。

-s <信息名称或编号> 指定要送出的信息。

[程序] [程序]可以是程序的PID或是PGID,也可以是工作编号。

实例:

杀死进程

# kill 12345

强制杀死进程

# kill -KILL 123456

3、ps 命令用于显示当前进程的状态,类似于 windows 的任务管理器。

语法:

ps [options] [–help]

参数:

ps 的参数非常多, 在此仅列出几个常用的参数并大略介绍含义

-A 列出所有的进程

-w 显示加宽可以显示较多的资讯

-au 显示较详细的资讯

-aux 显示所有包含其他使用者的行程

实例:

查找制定进程格式:

ps -ef | grep 进程关键字

例如 显示 php 的进程:

# ps -ef | grep php

root 794 1 0 2020 ? 00:00:52 php-fpm: master process (/etc/php/7.3/fpm/php-fpm.conf)

www-data 951 794 0 2020 ? 00:24:15 php-fpm: pool www

www-data 953 794 0 2020 ? 00:24:14 php-fpm: pool www

www-data 954 794 0 2020 ? 00:24:29 php-fpm: pool www...

显示进程信息:

# ps -A

PID TTY TIME CMD

1 ? 00:00:02 init

2 ? 00:00:00 kthreadd

3 ? 00:00:00 migration/0

4 ? 00:00:00 ksoftirqd/0

5 ? 00:00:00 watchdog/0

6 ? 00:00:00 events/0

7 ? 00:00:00 cpuset

8 ? 00:00:00 khelper

9 ? 00:00:00 netns

10 ? 00:00:00 async/mgr

11 ? 00:00:00 pm

12 ? 00:00:00 sync_supers

13 ? 00:00:00 bdi-default

14 ? 00:00:00 kintegrityd/0

15 ? 00:00:02 kblockd/0

16 ? 00:00:00 kacpid

17 ? 00:00:00 kacpi_notify

18 ? 00:00:00 kacpi_hotplug

19 ? 00:00:27 ata/0……省略部分结果30749 pts/0 00:00:15 gedit30886 ? 00:01:10 qtcreator.bin30894 ? 00:00:00 qtcreator.bin 31160 ? 00:00:00 dhclient31211 ? 00:00:00 aptd31302 ? 00:00:00 sshd31374 pts/2 00:00:00 bash31396 pts/2 00:00:00 ps

显示指定用户信息

4、sudo命令以系统管理者的身份执行指令,也就是说,经由 sudo 所执行的指令就好像是 root 亲自执行。使用权限:在 /etc/sudoers 中有出现的使用者。

语法:

sudo -V

sudo -h

sudo -l

sudo -v

sudo -k

sudo -s

sudo -H

sudo [ -b ] [ -p prompt ] [ -u username/#uid] -s

sudo command

参数:

-V 显示版本编号

-h 会显示版本编号及指令的使用方式说明

-l 显示出自己(执行 sudo 的使用者)的权限

-v 因为 sudo 在第一次执行时或是在 N 分钟内没有执行(N 预设为五)会问密码,这个参数是重新做一次确认,如果超过 N 分钟,也会问密码

-k 将会强迫使用者在下一次执行 sudo 时问密码(不论有没有超过 N 分钟)

-b 将要执行的指令放在背景执行

-p prompt 可以更改问密码的提示语,其中 %u 会代换为使用者的帐号名称, %h 会显示主机名称

-u username/#uid 不加此参数,代表要以 root 的身份执行指令,而加了此参数,可以以 username 的身份执行指令(#uid 为该 username 的使用者号码)

-s 执行环境变数中的 SHELL 所指定的 shell ,或是 /etc/passwd 里所指定的 shell

-H 将环境变数中的 HOME (家目录)指定为要变更身份的使用者家目录(如不加 -u 参数就是系统管理者 root ) command 要以系统管理者身份(或以 -u 更改为其他人)执行的指令

实例:

sudo命令使用

$ sudo ls[sudo] password for hnlinux:

hnlinux is not in the sudoers file. This incident will be reported.

5、su命令用于变更为其他使用者的身份,除 root 外,需要键入该使用者的密码。使用权限:所有使用者。

语法:

su [-fmp] [-c command] [-s shell] [–help] [–version] [-] [USER [ARG]]

参数说明:

-f 或 --fast 不必读启动档(如 csh.cshrc 等),仅用于 csh 或 tcsh

-m -p 或 --preserve-environment 执行 su 时不改变环境变数

-c command 或 --command=command 变更为帐号为 USER 的使用者并执行指令(command)后再变回原来使用者

-s shell 或 --shell=shell 指定要执行的 shell (bash csh tcsh 等),预设值为 /etc/passwd 内的该使用者(USER) shell

–help 显示说明文件

–version 显示版本资讯

-l 或 --login 这个参数加了之后,就好像是重新 login 为该使用者一样,大部份环境变数(HOME SHELL USER等等)都是以该使用者(USER)为主,并且工作目录也会改变,如果没有指定 USER ,内定是 root USER 欲变更的使用者帐号 ARG 传入新的 shell 参数

实例:

变更帐号为 root 并在执行 ls 指令后退出变回原使用者

su -c ls root

变更帐号为 root 并传入 -f 参数给新执行的 shell

su root -f

变更帐号为 clsung 并改变工作目录至 clsung 的家目录(home dir)

su - clsung

接下来我给大家讲讲黑客/网安这一块该学哪些东西。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

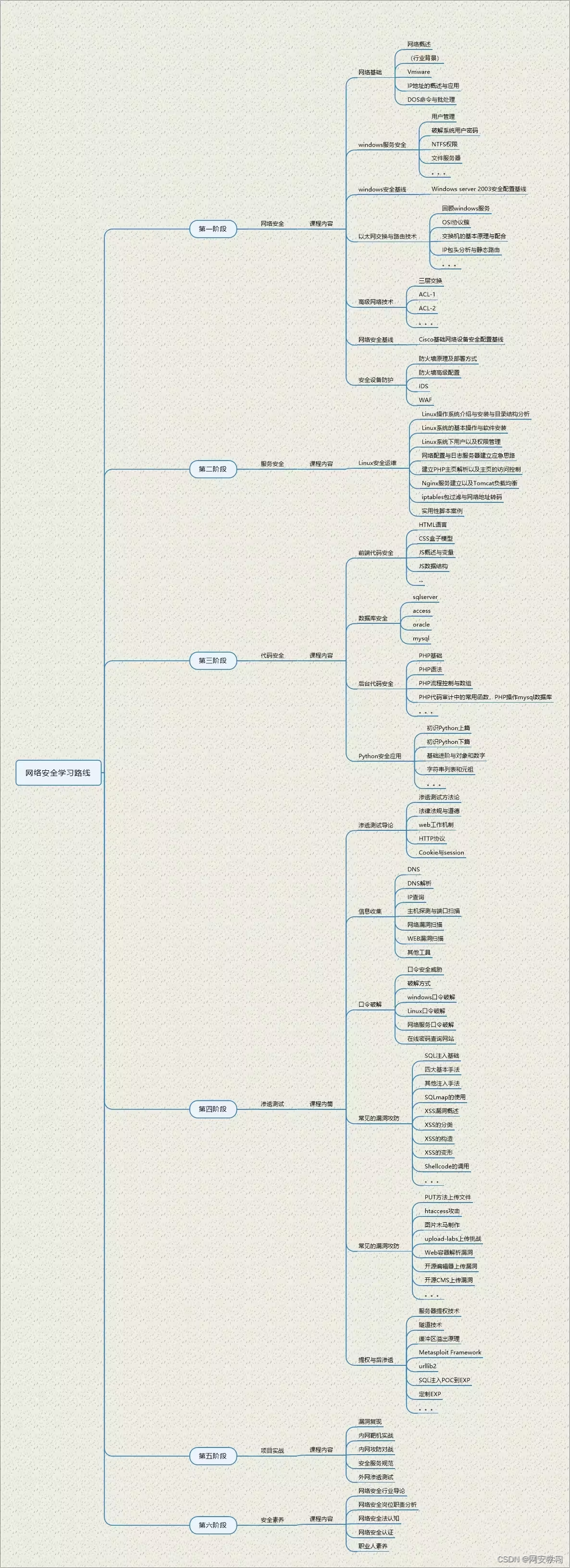

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可前往文末获取

如何入门学习网络安全【黑客】

> ① 网安学习成长路径思维导图

> ② 60+网安经典常用工具包

> ③ 100+SRC漏洞分析报告

> ④ 150+网安攻防实战技术电子书

> ⑤ 最权威CISSP 认证考试指南+题库

> ⑥ 超1800页CTF实战技巧手册

> ⑦ 最新网安大厂面试题合集(含答案)

> ⑧ APP客户端安全检测指南(安卓+IOS)

大纲

首先要找一份详细的大纲。

学习教程

第一阶段:零基础入门系列教程

该阶段学完即可年薪15w+

第二阶段:技术入门

弱口令与口令爆破

XSS漏洞

CSRF漏洞

SSRF漏洞

XXE漏洞

SQL注入

任意文件操作漏洞

业务逻辑漏洞

该阶段学完年薪25w+

阶段三:高阶提升

反序列化漏洞

RCE

综合靶场实操项目

内网渗透

流量分析

日志分析

恶意代码分析

应急响应

实战训练

该阶段学完即可年薪30w+

面试刷题

资料领取

上述这份完整版的网络安全学习资料已经上传网盘,朋友们如果需要可以微信扫描下方二维码 即可自动领取↓↓↓

或者

【点此链接】领取

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献46条内容

已为社区贡献46条内容

所有评论(0)