TCPDump 使用教程

每次服务器网络不通的时候,总会听到一个声音,你去抓包啊,那这里就来介绍下TCPDump,一款强大的网络分析工具,可以捕获网络上的数据包,并进行分析。这款工具在网络管理员和安全专家中非常受欢迎。

每次服务器网络不通的时候,总会听到一个声音,你去抓包啊,那这里就来介绍下TCPDump,一款强大的网络分析工具,可以捕获网络上的数据包,并进行分析。这款工具在网络管理员和安全专家中非常受欢迎。

一、安装 TCPDump

在大多数 Linux 发行版中,TCPDump 已经预装在系统中。如果你的系统中没有安装,可以使用包管理器进行安装。

对于基于 Debian 的系统(如 Ubuntu),可以使用以下命令安装:

apt-get update

apt-get install tcpdump

对于基于 RPM 的系统(如 CentOS),可以使用以下命令安装:

yum update

yum install tcpdump

二、基本用法

要开始捕获数据包,只需在终端中输入 tcpdump 命令。不过,如果不加任何参数,TCPDump 会捕获所有接口上的所有数据包,这通常会产生大量的输出。因此,通常我们会使用一些参数来限制捕获的数据。

1、指定网络接口

使用 -i 参数来指定一个网络接口:

[root@localhost ~]# tcpdump -i eth1

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth1, link-type EN10MB (Ethernet), capture size 262144 bytes

20:10:58.590695 IP 10.115.0.110.pipe_server > 255.255.255.255.servserv: UDP, length 369

20:10:58.590869 IP 0.0.0.0.bootpc > 255.255.255.255.bootps: BOOTP/DHCP, Request from 66:96:66:66:66:66 (oui Unknown), length 548

20:10:58.598864 IP 10.115.0.110.pipe_server > 255.255.255.255.servserv: UDP, length 409

这个命令会捕获在 eth1 接口上的所有数据包。

2、解析

第一个数据包:

时间戳:20:10:58.590695

源 IP 地址和端口:10.115.0.110.pipe_server

目的 IP 地址和端口:255.255.255.255.servserv

协议:UDP

数据长度:369 字节

解析:这是一个 UDP 数据包,从 IP 地址 10.115.0.110 发送到广播地址 255.255.255.255。源端口被解析为 pipe_server,目的端口被解析为 servserv。这可能是一个服务发现或配置广播。

第二个数据包:

时间戳:20:10:58.590869

源 IP 地址和端口:0.0.0.0.bootpc

目的 IP 地址和端口:255.255.255.255.bootps

协议:BOOTP/DHCP

请求:来自 MAC 地址 66:96:66:66:66

3、捕获特定数量的数据包

使用 -c 参数来指定要捕获的数据包数量:

tcpdump -c 10 -i eth0

这个命令会捕获在 eth0 接口上的前10个数据包。

4、使用过滤器

TCPDump 允许使用过滤器来限制捕获的数据包。可以只捕获特定端口的数据包 port 9999 :

-nn:这个选项告诉 TCPDump 不要解析主机名(第一个 n)和端口名(第二个 n)。也就是说,它会显示 IP 地址和端口号,而不是尝试将它们解析为主机名和服务名。这可以减少查找和显示时间,特别是在 DNS 响应慢或不可用时。

-v:这个选项增加了输出的详细程度。它会显示更多的包头信息,例如在 IP 层,它会显示服务类型(TOS)、总长度和标识等信息。

-e:这个选项告诉 TCPDump 在输出的每一行中包含数据链路层的头部信息,例如源 MAC 地址和目的 MAC 地址

[root@localhost ~]# tcpdump -nnve -i eth1 -c 1 port 9999

tcpdump: listening on eth1, link-type EN10MB (Ethernet), capture size 262144 bytes

20:16:13.153123 fe:fc:fe:5e:fd:0c > 9c:3a:9a:af:53:d9, ethertype IPv4 (0x0800), length 74: (tos 0x0, ttl 64, id 34804, offset 0, flags [DF], proto TCP (6), length 60)

10.115.20.110.35838 > 93.205.23.98.9999: Flags [S], cksum 0x943e (incorrect -> 0x861d), seq 3473184019, win 29200, options [mss 1460,sackOK,TS val 2444563175 ecr 0,nop,wscale 7], length 0

1 packet captured

2 packets received by filter

0 packets dropped by kernel

这个数据包是一个 TCP 连接请求,从源主机 10.115.20.110 的端口 35838 发送到目的主机 93.205.23.98 的端口 9999。由于这是一个 SYN 包,它是 TCP 三次握手过程中的第一步,用于建立两个主机之间的连接。

过滤器的其他用法:

ip:只捕获 IP 数据包。

arp:只捕获 ARP 请求和响应。

icmp:只捕获 ICMP 数据包

src:只捕获来自指定源的数据包。

dst:只捕获发送到指定目的地的数据包。

src or dst:捕获来自指定源或发送到指定目的地的数据包。

src and dst:捕获同时满足指定源和目的地的数据包

5、保存和读取捕获的数据包

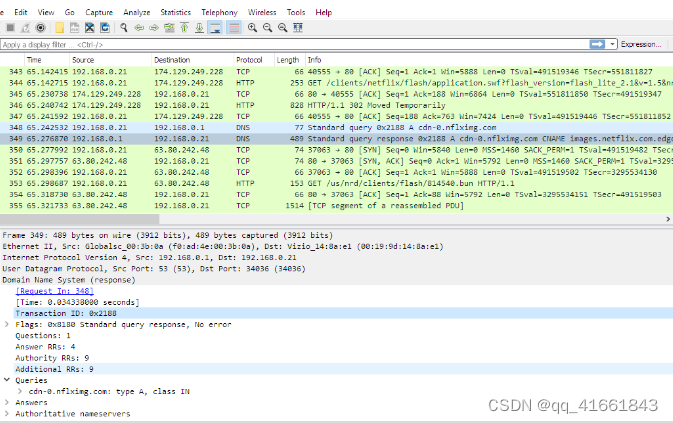

这个很重要,抓到包之后,可以把这个保存下来,扔给开发脸上,来你要的包,,最最重要的是保存下来之后,可以下载到本地,用wirshark来分析

使用 -w 参数来保存捕获的数据包到一个文件中:

tcpdump -w packets.pcap -i eth1 -c 50

6、高级用法

捕获特定类型的数据包可以指定协议来捕获特定类型的数据包,例如 ICMP、TCP 或 UDP:

tcpdump icmp -i eth0

tcpdump tcp -i eth0

tcpdump udp -i eth0当然也可以组合过滤器,使用 and、or 和 not 来组合过滤器,例如:

tcpdump -i any 'tcp src port 80 and src host 192.168.1.1'

捕获源 IP 为 192.168.1.1 且端口为 80 的 TCP 数据包。

7、使用 VLAN 过滤器

如果你的网络使用了 VLAN,你可以使用 vlan 关键字来捕获特定 VLAN 的数据包:

tcpdump -i eth0 vlan 100

这个命令会捕获在 eth0 接口上所有 VLAN ID 为 100 的数据包。

三、后言

TCPDump 是一个非常强大的工具,教程只是介绍了它的一些基本用法。要充分利用这个工具,需要对网络协议有深入的了解,并且熟悉 TCPDump 的高级过滤器语法,才能够更有效地使用 TCPDump 来监控和分析你的网络。

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)