攻击信标(IOA)与攻陷信标(IOC)

了解 IoA 和 IoC我们先来简单看看这两个指标的定义。

了解 IoA 和 IoC

我们先来简单看看这两个指标的定义。

IoC 是什么?

入侵指标 (IoC) 指的是在网络或设备上发现的数据物件,可作为系统疑遭入侵的证据:例如,不属于系统目录的文件或可疑 IP 地址。IoC 是“确凿证据”,即已遭受损害的事后指标。网络安全专业人员利用 IoC 来调查事件造成的影响,并训练他们的工具和技术,以更好地检测和隔离日后可能出现的威胁。

IoC 的一些常见示例:

·异常 DNS 查找

·可疑文件、应用程序和进程

·属于僵尸网络或恶意软件命令和控制(C&C 或 C2)服务器的 IP 地址和域名

·已知恶意软件的攻击签名或文件哈希值

·异常大小的 HTML 响应

·对配置文件、寄存器或设备设置的未经授权修改

IoA 是什么?

攻击指标 (IoA) 是攻击者可能企图破坏系统的预警信号。它将各种数据片段(包括未知属性、IoC 和上下文信息,例如组织风险和情报)构建成潜在威胁的动态实时态势图。IoA 并非为了识别特定的恶意工具,而是通过关注所有攻击者为破坏系统而必须采取的步骤(例如侦察、初始访问、执行)来识别攻击者的战略意图。IoA 对于检测新的、复杂的网络攻击形式(例如无恶意软件入侵和零日攻击)至关重要。

IoA 的一些常见示例:

从本质上看,列出典型的 IoA 不如 IoC 直接,因为 IoA 是含有上下文的综合性信息片段组合。但有些特定的行为可以作为攻击者企图渗透系统的指标:

·多次访问一个文件

·管理员或特权用户账户出现可疑活动

·意外的软件更新

·通过很少使用的端口传输数据

·网站上出现非典型的人为行为

·多次登录尝试失败

·站内主机与恶名昭著的互联网资源或与业务范围之外的国家/地区进行通信

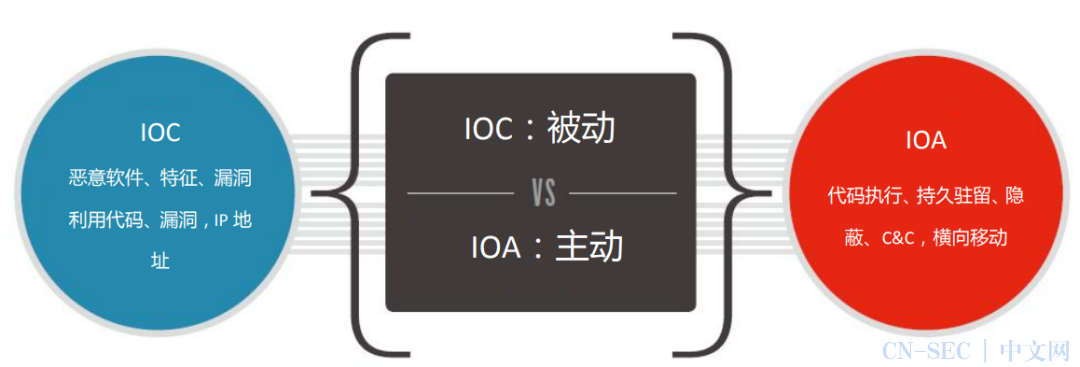

IoC 和 IoA:两者有什么区别?

IoC 和 IoA 可通过以下四种简单的方法进行区分:

具体工具与动机:

IoC 专注于攻击者为实现其意图而使用的特定文件和采取的行动,而 IoA 则专注于这些意图本身。IoC 关注“如何?”,而 IoA 关注“为什么?”。

恶意与不一定恶意

IoC 本身代表的是恶意行为,因为它们是安全性已遭到破坏的证据,所以怎么可能是善意的呢?另一方面,IoA 代表的是根据上下文被判定为具有威胁性的行为。

例如,端口扫描本身不是恶意活动;无害的扫描器可能会执行端口扫描以检查一切是否正常。但是,如果还有其他上下文数据,例如表明站内主机使用非典型端口与站外主机通信的日志,那么这就是 IoA:在侦察阶段,无害的端口扫描器可能成为潜在攻击者,扫描您的网络是否存在任何漏洞。

静态与动态

IoC 被称为“静态”指标,因为网络攻击的构成元素(例如,后门、C&C 连接、IP 地址、事件日志、哈希值)不会随时间变化。这是标准威胁情报的基本概念:使用此类已知恶意构成元素的数据库来识别传入威胁。

但如果您面临的是未知的新型威胁和不熟悉的构成元素,或者确实是无恶意的攻击,该怎么办?IoC 发挥不了作用,因为匹配不到任何恶意行为。但无论是否使用了新构成元素(或根本不使用),攻击者在实施网络攻击的整个过程中必须经历一系列类似的阶段。IoA 旨在识别这些潜在的、稳定的攻击模式,因此可以检测出全新的威胁。

因此,IoA 被称为“动态”指标:在整个攻击阶段和切换攻击手段的过程中,网络犯罪活动是动态的,而 IoA 检测方法可以实时识别和跟踪这些正在发生的行为。

被动与主动

IoC 是被动的:破坏行为已经发生,而 IoC 就像是犯罪现场留下的线索。不幸的是,这有点太晚了,可能需要付出高昂的成本来应对破坏事件,修复造成的损坏并恢复系统。

另一方面,IoA的作用体现在攻击的初始阶段;它们是可能发生攻击的预警信号。因此,识别 IoA 可以让安全团队主动拦截和阻止攻击,防患于未然。这显然对保护系统的安全更为有利,因为组织可以避免代价高昂的破坏行为,而安全团队也不必花时间在事后取证调查中“拼凑”各条线索。

简单来说,两者的区别在于:IoC 是破坏已经发生的证据,而 IoA 是破坏可能发生的证据。

现实世界示例

为了更好地理解这些不同类型指标的价值,我们来看看现实世界中的例子。

想象一下,有人打算从巴黎卢浮宫偷走世界名画《蒙娜丽莎》。他们首先会做什么?他们会先侦察,找出博物馆安保系统的漏洞,并秘密获取有用的信息,例如实施盗窃的最佳时机和最合适的工具。如果不出意外,名画被盗走后只会在墙上留下一块空白和在大厅里留下一些脚印,这就是 IoC。

在这个例子中,IoA 是盗贼在实施犯罪之前必须采取的一系列步骤,比如反复到卢浮宫去踩点、使用卫生间、仔细研究《蒙娜丽莎》、夜里潜入博物馆并取下这幅名画。请记住,这些步骤本身都不一定是犯罪发生的证据——安保人员可能有权在夜里进入博物馆,而馆长也可能有正当合法的理由取下这幅画。只有结合上下文信息,它们才会成为潜在恶意活动的证据:此人本月每天都参观博物馆,并逗留一整天;此安保人员今晚不应该值班。

现在想象一下,一个月前,博物馆的另一件藏品被盗,罪犯是一名穿着黑色斗篷、又高又瘦的男人。所以从那时起,博物馆的每位安保人员都更多关注参观群众里符合又高又瘦这一外貌特征的男子。他们没想到的是,盗走《蒙娜丽莎》的其实是一名戴着红色贝雷帽、又矮又胖的女人!这就类似于仅根据 IoC 来识别网络犯罪分子。

IoC 还是 IoA?相得益彰。

归根结底,IoC和 IoA 不是“非此即彼”的关系。为了快速检测并有效响应所有潜在威胁(从传统恶意软件到新的复杂攻击),我们需要能够预测攻击者可能的行为方式,并与他们过去的行为进行比较。我们可以发现,在如今的网络安全领域,整体趋势是从静态的被动防御机制向主动的动态威胁情报方法转变,而 IoA 的需求日益增长便是其中的一个缩影。

原文始发于微信公众号(全栈网络空间安全):攻击信标(IOA)与攻陷信标(IOC)

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)