指纹识别综述(1): 导论

指纹识别综述系列的开篇,包括早期历史、实际应用、与其他生物特征的对比等,并引出后续的各个综述专题。

本文主要基于《Handbook of Fingerprint Recognition》第三版第一章“Introduction”的内容。本文会不定期更新,以反映一些新的进展和思考。

1、引言

1879年,法国人Alphonse Bertillon发明了基于人体测定学(anthropometry)的身份识别技术,也就是使用一系列身体测量来识别罪犯(Rhodes,1956)。正当这项技术逐渐开始流行时,人类指纹的独特性被发现并逐步取代了人体测定学。原因简而言之,指纹识别的性能显著优于人体测定学(Cole,2004)。1893年,英国内政部官方认可了没有两个人有相同的指纹。不久,执法部门意识了指纹识别可以用来对付累犯。由于法律对累犯的处罚更严厉,累犯被捕时倾向于改名。如果执法部门在首次逮捕罪犯时注册其指纹,那以后就可以凭借指纹确定其身份。而且,通过将犯罪现场的指纹与注册的指纹相匹配,执法部门还可以确定嫌疑人的身份。于是执法部门资助了对指纹的科学研究,开发出指纹匹配和分类的科学方法,并培训了大批指纹专家开展指纹识别在执法中的应用(Scott, 1951; Lee & Gaensslen, 2012)。

尽管早期的研究者发明了巧妙的方法(例如Henry指纹分类)来提高手工指纹检索和匹配的效率,但指纹档案库的规模和对指纹识别的需求增长很快。指纹纹型的分布很不均衡,大多数指纹属于少数纹型,分类并不能显著提高检索效率。指纹专家的培训既费时又枯燥。此外,由于指纹专家需要肉眼比对指纹,工作单调乏味。由于指纹识别任务量快速增长,以上问题日显突出。这就促使执法机构开始研究通过电子方式获取指纹,并根据指纹的数字图像自动识别指纹。自动指纹识别系统(AFIS)由此诞生。自动指纹识别技术最早的应用领域是执法领域。然而,近来越来越多的应用对指纹和其他生物特征识别技术的需求日益增长。

2、生物特征识别

在移动互联时代,基于密码(常见于计算机登录)和卡(常见于银行和政府应用)的识别方法越来越不可靠或者不方便。卡可能会丢失或被盗,密码容易忘而且可能会被猜到。此外,密码和卡很容易共享,因此它们不支持不可否认性(non-repudiation)。

生物特征识别(biometric recognition或者biometrics)是指使用独特的解剖学特征(例如,指纹、人脸和虹膜)和行为特征(例如,语音、签名)自动识别个人。生物特征识别技术正在成为人员识别解决方案的重要组成部分,因为生物特征不能共享或丢失,并且它们本质上代表了个人的身体。通过一个人的身体识别一个人,然后将身体与外部建立的身份联系起来,就形成了一个非常强大的身份管理工具,具有广泛的应用场景。因此,生物特征识别技术不仅是一个模式识别学术问题,而且是一种非常基础的赋能技术,能使社会更安全,减少欺诈,并给生活带来更多便利。

Biometric一词源自希腊语bios(生命)和metron(测量)。生物特征是来自人体的测量值。其实所有生物特征都是解剖学和行为特征的组合,不应将其完全分为解剖或行为特征。例如,指纹本质上是解剖特征,但输入设备的使用(例如,用户如何向指纹采集器呈现手指)取决于人的行为;因此,指纹识别系统的输入是解剖学和行为特征的组合。同样,语音部分取决于产生语音的声道,部分取决于个人的说话方式;因此父母和子女的声音有相似之处。面部也有类似的现象:同卵双胞胎的面部在出生时可能非常相似,但在他们的成长过程中,面部会根据人的行为而变化(例如,生活方式差异导致体重差异)。

我们的日常生活和工作会面临许多与个人身份相关的问题。此人是否有权进入房间?此人是否有权访问敏感信息?此人是否正在被通缉?此人是否已经获得了某些福利?企业和政府组织需要对此类问题提供可靠的答案。由于生物特征不容易丢失、伪造或共享,因此被认为比传统基于令牌(证件)或知识(密码或PIN)的方法更可靠。生物特征识别的目标是提供更高的用户便利性(例如,在没有卡或不用输入PIN的情况下从ATM机取款)、更高的安全性(例如,只有授权人员才能进入设施)和更好的问责制(例如,难以否认访问了机密记录)。受益于指纹的识别技术在执法应用中的巨大成功、指纹传感器成本和体积的减小、以及身份欺诈的增加,基于指纹的身份识别在商业、政府、民用和金融领域的应用越来越多。可能是由于一些电视节目(例如,CSI犯罪现场调查)把指纹识别描述得过于完美,大众普遍认为自动指纹识别是一项万无一失的技术!但这不是真的。为了进一步扩大指纹识别技术的应用范围,还需要解决许多具有挑战性的问题。

3、生物特征识别系统

设计生物特征识别系统的一个重要问题是确定如何识别个人。根据是否需要个人提出身份声明,生物特征识别系统可分为验证(verification)系统或辨识(identification)系统:

验证系统通过将采集的生物特征与预先注册在系统中的生物特征模板进行比对来验证个人的身份。它进行一对一的比对,以确认个人的身份声明是否属实。在不同应用中,个人通过不同方式提出身份声明,例如输入用户名登录账户、使用身份证通过闸机、解锁手机(拥有手机就意味身份申明)。

辨识系统通过在整个注册模板数据库中搜索匹配项来识别个人。它执行一对多的比对以确定数据库中是否存在此人,如果是,则返回匹配的身份。在辨识系统中,系统建立个人的身份(或确定个人未在数据库中注册),而无需个人声明身份。身份辨识是一个比验证更难的问题,因为需要区分大量注册的身份。

生物特征识别领域还有一个术语身份认证(authentication),有时作为验证的同义词。当不区分验证和辨识时,本文一律使用术语识别(recognition)。

下图为验证和辨识系统的框图,其中用户注册是通用的。

身份识别中涉及的注册、验证和辨识过程使用以下系统模块:

采集:采集生物特征的数字表示。生物特征传感器(如指纹采集器)是采集模块的核心部分。采集的生物特征的数字表示通常称为样本;例如,在指纹系统的情况下,指纹采集器采集的原始数字指纹图像就是样本。数据采集模块有时还录入用户的其他个人数据。

特征提取:为了便于指纹的匹配(即比对),原始数字表示(样本)由特征提取器进一步处理,以生成紧致但表达力强的表示(称为特征集)。

模板创建:模板创建模块将一个或多个特征集合并为注册模板,并进行存储。注册模板有时也称为参考模板。

预选和匹配:预选(或过滤)模块是注册模板数量较大的辨识系统的模块。它的作用是减小模板数据库的规模,以便只需要将输入样本与少量注册模板进行精确但耗时的比对。匹配(或比对)模块(也叫匹配器)的输入是待识别的特征集和注册模板,输出是匹配分数(也称为相似性分数)以反映它们之间的相似性。还可将匹配分数与系统阈值进行比较以做出最终决定;如果匹配分数高于阈值,则被识别为同一身份,否则不是。

数据存储:存储有关用户的模板和其他身份信息。根据应用的不同,模板可以存储在内部或外部存储设备中,或者存储在发给个人的智能卡上。

使用这五个模块,可以执行三个主要过程,即注册、验证和辨识。验证系统使用注册和验证过程,而辨识系统使用注册和辨识过程。这三个过程如下:

注册:用户注册是负责在生物特征识别系统中注册个人的过程。在注册过程中,用户的生物特征首先由采集器采集以输出样本。进行质量检查以确保采集的样本可以通过后续阶段可靠地处理。然后使用特征提取模块生成特征集。模板创建模块使用特征集生成注册模板。某些系统收集用户的多个样本,然后选择最佳图像(或特征集)或融合多个图像(或特征集)以创建复合模板。然后,注册过程采用注册模板,并将其与有关个人的信息(例如ID、姓名、性别和身高等)一起存储在系统中。

验证:验证过程负责确认用户的身份声明。在识别阶段,用户提供标识符(例如通过键盘或者智能卡输入用户名或PIN)以声明身份。采集器采集用户的生物特征并将其转换为样本,由特征提取模块进一步处理以生成特征集。生成的特征被传入匹配器,在匹配器中将其与该用户的注册模板(根据ID从系统中检索得到)进行比对。验证过程会产生匹配/不匹配决策。

辨识:在辨识过程中,用户不声明身份,系统将从采集的生物特征样本中提取的特征集与系统存储中所有(或部分)注册者的模板进行比对;输出是一个候选列表,该列表可能为空(如果未找到匹配项)或为一个或多个匹配的ID。由于大型数据库中的比对成本很高,通常使用预选阶段来过滤掉大部分注册模板。

根据应用领域的不同,生物特征识别系统可以作为在线系统或离线系统。在线系统要求快速识别并立即做出响应(例如,手机解锁)。另一方面,离线系统不要求立即进行识别,并允许相对较长的响应延迟(例如,对签证申请人进行背景调查)。在线系统通常是全自动的,要求使用采集器采集生物特征,注册过程无人值守,没有手动质量控制,匹配和决策是全自动的。然而,离线系统通常是半自动的,其中生物特征采集可以通过离线扫描仪进行(例如,从现场提取潜指纹或油墨指纹卡扫描指纹图像),注册过程有人监督(例如,当注册嫌疑人指纹时,有警察负责指纹采集过程),可以进行人工质量检查以确保采集质量, 匹配器可能会返回候选人列表,然后由指纹专家人工检查以做出最终决定。

验证和辨识过程的不同之处在于用户是否声明身份。声明可能是:

- 正面的:用户已注册。

- 反面的:用户未注册。

- 特定的:用户是否为某个注册的身份。

- 非特定的:用户是否属于一组注册的身份。

声明的类型与具体应用相关。在某些应用中,提出肯定的身份声明符合用户利益。此类应用通常试图防止多个人使用相同的身份。例如,如果只有Alice被授权进入某个安全区域,那么其他人可能想提出正面的身份声明(是Alice)以获得访问权限。但系统应仅向 Alice 授予访问权限。如果系统无法将Alice的注册模板与输入特征集匹配,则拒绝访问,否则将授予访问权限。在其他应用中,提出否定的身份声明符合用户的利益。此类应用通常试图阻止单个人使用多个身份。例如,如果Alice已经获得了某些社会福利,那么现在提出负面身份声明(她不在已经获得福利的人之列)符合她的利益,这样她就可以不止一次地获得福利。系统应通过查找Alice的输入特征集与所有已获得福利的人员的注册模板之间的匹配项来确定Alice的负面身份声明是错误的。

常见应用使用以下三种类型的声明:

-

特定的正面声明:诸如逻辑访问控制(例如,网络登录)之类的应用可能需要特定的正面身份声明(例如,通过用户名或PIN)。在这种情况下,生物特征验证系统足以通过一对一的比对来确认特定声明是否属实。

-

非特定的正面声明:物理访问控制等应用可能支持非特定的正面声明,即用户有权访问设施。此方案的优点是用户不需要对身份进行特定的声明(无需提供用户名、PIN或任何其他令牌),非常方便。但是,缺点是需要采用生物特征辨识系统(由于一对多比对,该系统可能需要更长的响应时间,且准确性较低)。

-

非特定的负面声明:入境等应用通常需要非特定的负面声明,即用户不在观察名单(watchlist)中。以往基于护照的方法无法解决多重身份问题(有人以不同身份获得多个护照),而生物特征辨识系统可以解决该问题。因此,当前的许多身份证件嵌入了指纹,以将证件与其所有者更紧密联系起来。

4、不同生物特征的对比

任何人类解剖或行为特征都可以用于生物特征识别,只要它满足以下要求:

- 普遍性:每个人都应具备此生物特征。

- 独特性:不同人的生物特征应该存在足够的差异。

- 持久性:生物特征不随时间而发生变化。

- 可采集性:生物特征可以定量测量。

然而,要成为真正实用的生物特征识别技术,还应考虑以下问题:

- 性能:识别准确性、速度(吞吐量)、资源需求以及对操作和环境因素的鲁棒性。

- 接受度:用户是否愿意在日常生活中接受该生物特征。

- 可规避性:能否通过欺诈方法轻松规避生物特征识别。

实用的生物特征识别技术应具有可接受的识别准确性和速度以及合理的资源要求,对用户无害,为目标人群所接受,并且对各种欺诈方法具有足够的鲁棒性。

许多生物特征已经得到了实际应用。每种生物特征都有自己的优点和缺点,选择哪一种通常取决于具体应用。没有一种生物特征可以完美满足所有应用的要求。生物特征与应用之间的匹配程度取决于具体应用的特点和生物特征的属性。在为特定应用选择生物特征时需要考虑以下问题:

- 应用是需要验证还是辨识系统?如果应用需要从大型数据库中辩识用户,则需要非常独特的生物特征(例如指纹或虹膜)。

- 该应用的运行特征是什么?例如,有人辅助(半自动)还是无人辅助(全自动)?用户是否习惯(或愿意熟悉)该生物特征识别?应用是隐蔽的还是公开的?用户是合作的还是不合作的?

- 应用的模板存储要求是什么?例如,在智能卡上执行识别的应用可能需要较小的模板大小。

- 对性能得要求有多严格?例如,要求极高精度的应用需要更独特的生物特征。

- 目标用户群体可以接受哪些类型的生物特征?生物特征在不同的区域具有不同的接受度,具体取决于文化、道德、社会、宗教和卫生标准。生物特征识别技术在应用中的接受度通常是目标人群对技术的排斥度与技术所提供的价值或便利性之间的折衷。

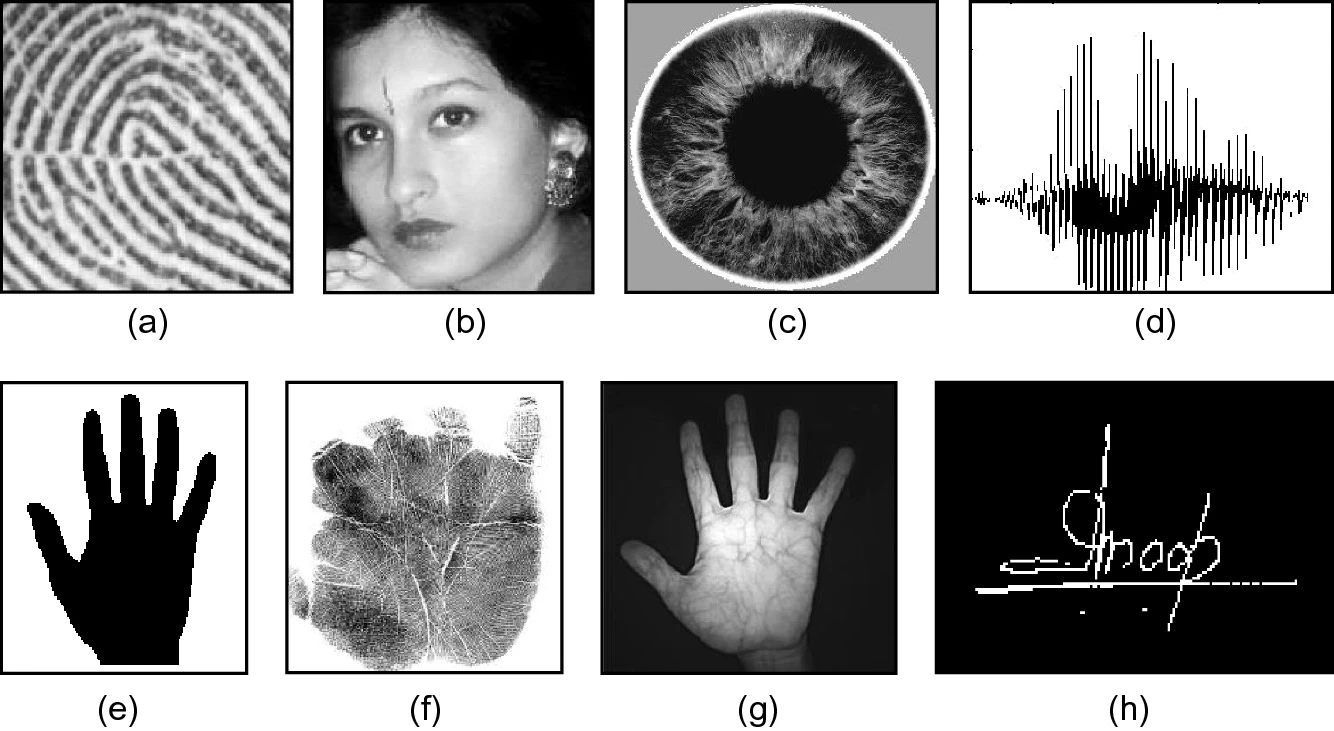

下面简要介绍最常见的生物特征(见下图)。此列表中没有涵盖指纹,因为本文其余部分对指纹有更全面的介绍。

- 人脸:人脸是被广泛接受的生物特征之一,也是人类在日常生活中本来就在使用的最常见的识别方法。此外,获取人脸图像的方法是非侵入式的,可以在用户不知情的情况下远程捕获人脸照片。开发能够容忍衰老、面部表情、成像环境变化以及不同姿态影响的人脸识别技术非常具有挑战性。然而,由于深度学习技术的发展,在过去十年中,这一领域取得了很大进展。

- 虹膜:人类虹膜的视觉纹理由胚胎发育过程中的随机因素决定,对每个人的每只眼睛都是独特的(Daugman,1999)。虹膜图像通常使用非接触式成像过程采集。捕获虹膜图像通常需要用户的配合,既要记录中央成像区域中的虹膜图像,又要确保虹膜与相机焦平面保持预定距离。对于高分辨率、采集质量良好的虹膜图像,虹膜识别技术非常准确和快速。

- 语音:在需要通过声音进行身份识别的应用中,语音可能是唯一可行的生物特征。语音不够独特,无法从大型身份数据库中识别个人。此外,可用于识别的语音信号通常会因麦克风、通信信道和环境噪声而质量下降。语音还受到一个人的健康状况、心理压力和情绪状态等因素的影响。此外,有些人似乎非常擅长模仿他人的声音,现代语音合成技术对自动说话人识别也构成了巨大威胁。

- 手形:与人手相关的一些特征(例如,手指的长度)对个人来说是相对不变和特有的(尽管不是很独特)。图像采集系统需要用户配合,以捕捉手掌平放在面板上并伸出手指的正面和侧视图像。手的模板存储要求非常小,这对于带宽和内存有限的系统有利。由于其独特性有限,基于手形的系统仅用于验证,难以扩展到辨识应用。

- 掌纹:掌纹识别在执法中的应用主要是犯罪嫌疑人识别,因为许多案件现场有掌纹痕迹。由于掌纹和指纹类似,对指纹识别技术进行针对性的调整即可用于掌纹识别。某些民用掌纹识别系统利用低分辨率的手掌图像,所采用的技术与指纹识别不同。

- 静脉:基于静脉的识别系统依赖于各种解剖学特征,如手指静脉、手背静脉或手掌静脉。近红外(或红外)成像常用于采集静脉结构。静脉的一大优势是相对不容易泄露。

- 签名:一个人签署自己名字的方式是该人的特征。长期以来,签名在政府、法律和商业交易中一直被接受为一种验证方法。签名会随着时间的推移而变化,并受到签名者的身体和情感状况的影响。许多用户的签名往往会随着时间的推移而有很大差异:即使其签名的连续图像也有很大差异。此外,专业的伪造者可以模仿他人的签名来欺骗系统。

一类特殊的生物特征是所谓的软生物特征(soft biometrics)。它们包括但不限于(1) 身体特征,如肤色、眼睛颜色、头发颜色、胡须、胡须、身高和体重;(2)行为特征,如步态、击键和驾驶风格,以及(3)外在特征,如服装颜色、纹身和配饰。软生物特征适用于不需要高度安全性但可用性和接受度是主要方面的应用。它们通常与主要的生物特征(即人脸、指纹和虹膜)结合使用,以提高识别的可信度。

下表从几个维度对上述生物特征进行比较。指纹在所有维度上取得了很好的平衡。每个人都拥有手指(除非手部残疾)。指纹非常独特,而且是永久性的(即使由于皮肤受伤而暂时略有变化,指纹也会在手指愈合后重新出现)。指纹采集器可以轻松采集高质量的指纹图像,并且与人脸识别不同,通常不存在需要将指纹与背景分割的问题。但是,指纹不适用于隐蔽应用(例如监视),因为指纹采集器无法在人不知情的情况下从远处采集指纹图像。指纹识别系统的识别性能优良,指纹采集器已经非常小且价格便宜。由于指纹在世界各地的执法部门用于刑事侦察,因此用户曾经对在其他应用中用指纹识别有所排斥。然而,随着对于身份识别的需求增长,这种情况已经发生了变化。智能手机已经为大众普及了指纹识别。当采用了防伪和模板保护技术后,指纹系统很难规避。

| 生物特征 | 普适性 | 独特性 | 持久性 | 易采集 | 性能 | 接受度 | 易规避 |

|---|---|---|---|---|---|---|---|

| 人脸 | H | M | M | H | M | H | M |

| 指纹 | M | H | H | M | H | M | M |

| 手形 | M | M | M | H | M | M | M |

| 虹膜 | H | H | H | M | H | L | L |

| 签名 | L | L | L | H | L | H | H |

| 静脉 | M | M | M | M | M | M | L |

| 语音 | M | L | L | M | L | H | H |

指纹识别是最成熟的生物特征识别技术之一,适用于各种类型的识别应用。这也反映在生物特征识别技术的市场份额上。根据为欧盟委员会准备的一项研究(Bonneau等,2018),指纹识别主导了该市场,占有90%以上的份额。即使只考虑消费市场(即不包括政府应用),指纹仍然以40%的市场份额占据主导地位,其次是人脸,占15%(Mordor,2021)。

5、系统错误

当收到生物特征样本时,理想的生物特征识别系统应该总是做出正确的判定。但是在现实中,生物特征识别系统是一种模式识别系统,不可避免地会做出错误的判定。下面首先解释生物特征识别系统为什么会出错,然后讨论各种类型的错误。读者可以参考ISO/IEC 19795-2(2007)以全面了解生物特征识别系统的错误及术语。

5.1 系统错误背后的原因

有三个主要原因可以解释生物特征识别系统为何出错(Jain等,2004):

- 信息限制:生物特征的内在信息容量(生物特征样本中不变和独特的信息)可能受到固有的限制。例如,手形的独特信息少于指纹中的独特信息。因此,即使在理想条件下,手形能区分的身份数量比指纹少。信息限制也可能是由于采集不理想造成的。同一生物特征的不同采集结果限制了其信息量。例如,当注册指纹和输入指纹(例如,手指的左半部分和右半部分)之间几乎没有重叠时,就会发生信息限制。在这种情况下,即使是完美的匹配器也无法提供正确的决定。信息限制的一个极端例子是用户没有生物特征(例如,手部残疾)。

- 表示限制:理想的表示方案应设计为保留原始生物特征信号中的所有不变性和判别性信息。然而实际的特征提取模块通常基于生物特征信号的简单模型,无法捕获真实生物特征信号中信息的丰富性,导致包含错误特征并丢失真实特征。因此,生物特征识别系统无法处理一部分样本,从而导致错误。

- 不变性限制:最后,给定表示方案,理想匹配器的设计应该完美地建模类内不同样本之间的不变性关系。同样,在实际中(例如,由于没有足够数量的训练样本,采集条件差异太大),匹配器可能无法正确建模不变性关系,而导致匹配错误。

挑战在于能够从不一致条件下获得的样本中得出生物特征的不变表示。这在注册用户数量巨大(例如,数百万)的大规模辨识系统中尤其困难。

5.2 采集模块错误

在全自动生物特征识别系统中,生物特征数据无需人工监督和协助即可采集。这种系统通常使用实时采集器,该设备在视野中出现生物特征时自动检测其是否存在。例如,实时指纹采集器可能会在低功耗模式下等待,手指检测算法会不断轮询手指是否存在。当手指检测算法检测到手指时,采集器可能会切换到指纹采集模式以自动采集高质量的指纹图像。自动生物特征采集系统可能会产生两种类型的错误:检测失败(FTD)和采集失败 (FTC)。当手指确实接近指纹采集器,但采集器无法检测到其存在时,就会发生错误。当系统知道手指存在但无法采集样本时,会发生采集失败错误。当采集的图像质量非常差(例如,如果采集器表面太脏)或采集模块使用不当(例如,仅将手指尖而不是手指中心部分呈现给采集器)时,就会发生这些故障。

5.3 特征提取模块错误

采集到的生物特征样本被发送到特征提取模块进行处理。如果图像质量较差,则特征提取算法可能无法提取可用的特征集。此错误称为处理失败(FTP)。由于采集模块和特征提取模块对于所有过程(注册、验证和辨识)都是通用的,因此此处提到的三种类型的错误(FTD、FTC 和 FTP)通常组合成一个度量,称为获取失败(FTA)。高FTA率会影响最终生物特征识别系统的吞吐量,并影响用户的使用体验。降低FTA的一种方法是提高采集和特征提取模块的灵敏度。但这会给后面的模块带来额外的负担(比如匹配器)。

5.4 模板创建模块错误

模板创建模块采用在注册过程中从样本中提取的一个(或多个)特征集并生成模板。当特征集中没有足够的鉴别信息(例如,指纹区域太小)或指纹图像质量差导致特征很不可靠时,通常会发生创建模板失败的情况。由于模板创建模块仅在注册过程中使用,并且是注册过程中最关键的部分,因此模板创建模块的失败称为注册失败(FTE)。下面讨论的匹配模块的注册失败率和错误率之间存在权衡。如果禁用注册失败,则可以从质量较差的指纹创建模板,但此类低质量模板容易导致匹配错误。

5.5 匹配模块错误

指纹匹配模块的输出通常是一个匹配分数(不失一般性,假设其区间为[0,1]),用于量化输入特征集和注册模板之间的相似性。分数越接近1,系统就越确定输入特征集来自生成注册模板的同一手指。决策模块通过使用阈值t来调节其决策;分数不小于T的输入特征集和模板对被推断为匹配对(即属于同一手指),否则被推断为不匹配对(即属于不同的手指)。

当匹配模块在一对一比对模式下运行时(它将来自一个手指的特征集与另一个手指的模板进行比较),它会根据比对分数是否超过阈值给出匹配或不匹配决策。在一对一比对模式下运行的匹配模块可能会出现两种类型的错误:(1)将来自两个不同手指的特征集和模板误认为来自同一手指(称为错误匹配),以及(2)将来自同一手指的特征集和模板误认为来自两个不同的手指(称为错误不匹配)。了解错误匹配/错误不匹配与更常用的术语错误接受/错误拒绝的差异非常重要。错误匹配和错误不匹配是一对一比对模式下匹配模块的错误,而错误接受和错误拒绝是与验证和辨识系统相关的错误率,实际上它们的确切含义取决于用户提出的身份声明的类型。例如,在具有正面身份声明的应用中(例如,访问控制系统),来自匹配模块的错误匹配导致错误地接受假冒者进入系统,而来自匹配模块的错误不匹配会导致真实用户的错误拒绝。另一方面,在具有负面身份声明的应用中(例如,阻止用户以虚假身份获得社会福利),来自匹配模块的错误匹配导致拒绝真正的请求,而来自匹配模块的错误不匹配导致错误地接受非法者请求。此外,除了匹配/不匹配决定之外,申请还可以使用其他接受/拒绝标准。错误匹配/错误不匹配的概念不依赖于应用,因此原则上比错误接受/错误拒绝更合适。然而,错误接受率(缩写为FAR)和错误拒绝(缩写为FRR)在身份验证领域很流行。

当生物特征识别系统在辨识模式下运行时,匹配模块在一对多比对模式下工作。在最简单的形式中,与N个模板的一对多比对可以看作是N个一对一的比对。如果仅对注册数据库中存在的用户执行辨识,则该辨识称为闭集辨识。闭集辨识始终返回一个非空候选列表。虽然闭集辨识已被研究人员广泛研究(可能是由于性能评估和比较的便利),但在实践中很少使用。在开集辨识中,一些辨识尝试是由未注册用户进行的。在本文的其余部分,当提到辨识时,我们将只关注开集场景。如果给定手指A的特征集和一组保含A的模板,匹配模块生成一个空的候选列表,则该错误称为假阴性辨识错误(false negative identification error)。如果给定手指A的特征集和一组不包含A的模板,匹配模块返回一个非空候选列表,则该错误称为假阳性辨识错误(false positive identification error)。

5.6 验证错误率

上一节定义了匹配模块典型的一对一验证模式下的错误。因此,错误匹配和错误不匹配错误可以被视为验证错误。将注册的生物特征模板表示为T,验证特征集用 I 表示。那么零假设和替代假设是:

- H 0 H_0 H0:I ≠ T,输入特征集与模板不是来自同一手指;

- H 1 H_1 H1:I = T,输入特征集与模板来自同一手指。

相关决策如下:

- D 0 D_0 D0:不匹配;

- D 1 D_1 D1:匹配。

验证涉及使用相似性度量 s(T, I) 对 T 和 I 进行匹配。如果匹配分数小于系统阈值t,则决定 D 0 D_0 D0,否则决定 D 1 D_1 D1。上述术语源自通信领域,其目标是在存在噪声的情况下检测消息。 H 0 H_0 H0指接收到的信号是噪声, H 1 H_1 H1指接收到的信号是叠加了噪声的消息。这种假设检验包含两种类型的错误:

- 类型I:假匹配(当 H 0 H_0 H0 为真时决定 D 1 D_1 D1);

- 类型 II:假不匹配(当 H 1 H_1 H1 为真时决定 D 0 D_0 D0)。

错误匹配率(FMR)是类型 I 错误的概率(也称为假设检验的显著性水平),错误不匹配率(FNMR)是类型 II 错误的概率:

FMR

=

P

(

D

1

∣

H

0

)

\text{FMR}=P(D_1|H_0)

FMR=P(D1∣H0)

FNMR

=

P

(

D

0

∣

H

1

)

\text{FNMR}=P(D_0|H_1)

FNMR=P(D0∣H1).

为了评估生物特征验证系统的准确性,必须收集同一手指的特征集和注册模板之间的大量比对生成的分数(分布

p

(

s

∣

H

1

)

p( s|H_1)

p(s∣H1),此类分数称为真匹配分布),以及不同手指的特征集和注册模板之间的大量比对生成的分数(分布

p

(

s

∣

H

0

)

p( s|H_0)

p(s∣H0),称为假匹配分布)。下图说明了给定阈值

t

t

t下FMR和FNMR的计算:

FNMR

=

∫

0

t

p

(

s

∣

H

1

)

d

s

,

{\text{FNMR}} = \int_0^t { \, p\left( {s|H_1 } \right)} ds,

FNMR=∫0tp(s∣H1)ds,

FMR

=

∫

t

1

p

(

s

∣

H

0

)

d

s

.

{\text{FMR}} = \int_t^1 { \, p\left( {s|H_0 } \right)\;ds} .

FMR=∫t1p(s∣H0)ds.

在每个生物特征识别系统中,FMR和FNMR之间都有严格的权衡(Golfarelli等,1997;Bazen & Veldhuis,2004)。事实上,FMR和FNMR都是系统阈值 t 的函数,因此我们应该分别将它们称为FMR(t)和FNMR(t)。如果减小 t 以使系统在输入变化和噪声方面具有更高的容忍度,则FMR(t)增加。另一方面,如果提高 t 以使系统更安全,则FNMR(t)增加。系统设计人员可能事先不知道将部署指纹系统的特定应用。因此,建议报告所有工作点(阈值,t)的系统性能。这是通过绘制接收器工作特性(ROC)曲线或检测误差权衡(DET)曲线来完成的。ROC和DET曲线都是与阈值无关的,便于系统比较不同的指纹系统。ROC曲线是FMR(t)对各种决策阈值 t 的(1 − FMR(t))的曲线。DET曲线是FMR(t)和FNMR(t)的关系图,提供了权衡两种误差的视图。下图a–c分别显示了分数分布、FMR(t)和FNMR(t)曲线以及DET曲线的示例。

有时使用单一的指标来总结验证系统的准确性(但应谨慎使用,毕竟不能反映整个DET曲线)。

- 等错误率(EER):错误匹配率和错误不匹配率相等时的错误率(见下图)。在实际中,由于真匹配和假匹配分数分布不是连续的(由于比对次数有限和输出分数的量化),因此可能不存在确切的EER点。在这种情况下,报告的不是单个值,而是区间(Maio等,2000)。尽管EER是一个重要的指标,但指纹系统很少使用EER对应的阈值(因为该FMR对于安全要求来说往往不够低),而是通常会设置与FMR的预先指定值相对应的更严格的阈值。

- ZeroFNMR:没有发生错误不匹配的最低FMR。请注意,当真匹配的数量较少时,应谨慎使用ZeroFNMR。

- ZeroFMR:没有发生错误匹配的最低FNMR。请注意,当假匹配的数量较少时,也应谨慎使用ZeroFMR。

有关指纹验证系统中错误的更正式定义和计算方法,读者应参考ISO/IEC 19795-2(2007)。

生物特征验证系统的准确性要求在很大程度上取决于应用。例如,在刑事侦察中,错误不匹配率比错误匹配率(可以通过进一步的人工验证来降低)更值得关注:也就是说,即使冒着手动检查系统识别的大量潜在假匹配的风险,也不想错过识别罪犯。在另一个极端,非常低的错误匹配率可能是高度安全的访问控制应用(例如,对核设施的物理访问)中最重要的因素,其中主要目标是不让任何假冒者进入。当然,非常低的错误匹配率可能会给合法用户带来不便,因为由此产生的错误不匹配率也很高。介于这两个极端之间的是常见商业应用,其中需要考虑错误匹配率和错误不匹配率。例如,在银行ATM机上验证客户等应用中,错误匹配可能意味着银行损失几百美元,而高错误不匹配率则会给真正的客户带来不便。下图以图形方式描述了不同类型应用首选的FMR和FNMR权衡。

5.7 辨识错误率

前文已经定义了匹配模块在一对多比对模式下运行时可能产生的错误类型,即假阳性和假阴性辨识错误。这些错误的比率,称为假阴性辨识错误率(FNIR)和假阳性辨识错误率(FPIR),可以采用与上述FNMR和FMR类似的方式计算。然而,它们也可以在简化的假设下从FNMR和FMR进行推导。

假设没有预选算法(即完全搜索包含 N N N个模板的整个数据库),数据库中存在每个手指的单个模板,并且所有假匹配分数都是独立的。由于辨识错误率取决于要搜索的模板数量 N N N,因此我们将假阴性辨识错误率表示为 FNIR N \text{FNIR}_N FNIRN,将假阳性辨识错误率表示为 FPIR N \text{FPIR}_N FPIRN。然后,在上述简化假设下:

- FNIR N \text{FNIR}_N FNIRN = FNMR。在针对 N N N个模板搜索输入特征集时,假阴性辨识错误率与验证模式下的错误不匹配率相同。未考虑在访问正确模板之前可能发生错误匹配而直接返回(见Cappelli等,2000b)。

- FPIR N \text{FPIR}_N FPIRN = 1 – (1 – FMR) N ^N N。当输入特征集错误地匹配数据库中的一个或多个模板时,会发生假阳性辨识错误。然后, FPIR N \text{FPIR}_N FPIRN 计算为1减去与任何数据库模板未进行错误匹配的概率。在上面的表达式中,(1 – FMR)是输入特征集未错误匹配单个模板的概率,(1 – FMR) N ^N N是输入未错误匹配任何数据库模板的概率。如果FMR非常小,那么上面的表达式可以用 FPIR N ≅ N ⋅ FMR \text{FPIR}_N ≅ N ⋅ \text{FMR} FPIRN≅N⋅FMR近似,因此我们可以说假阳性辨识错误的概率随着数据库的大小线性增加。

FPIR N \text{FPIR}_N FPIRN的这种表达方式对大规模辨识系统的设计具有重要意义。通常,计算速度被视为扩展辨识系统规模的瓶颈。实际上,准确性甚至比速度更糟糕。考虑一个具有1万个用户的辨识应用。找到快速匹配算法和适当的平台(比如利用并行计算)一秒内进行辨识,并不困难。另一方面,假设对于可接受的FNMR,所选算法的FMR为10^-5(即10万个匹配中只有一个错误匹配)。那么在辨识过程中错误匹配个人的概率是 FPIR N ≅ 10 % \text{FPIR}_N≅ 10\% FPIRN≅10%。也就是说,每个人都很有可能通过尝试两只手中的10个手指中的每一个来进入系统。要在包含数千万身份的大规模辨识中保持准确性,融合多指或者其他生物特征是很有必要的。

下表比较了三种常用生物特征的最新辨识评测的准确性。

| 生物特征 | 评测 | 库规模 | FNIR@FPIR = 0.1% |

|---|---|---|---|

| 十指 | NIST FpVTE 2012 | 500万 | 0.1% |

| 人脸 | Ongoing NIST FRVT | 1200万 | 5.8% |

| 虹膜 | NIST IREX 10 | 50万 | 0.6% |

对于固定的数据库大小(以及返回的候选列表的固定大小),还可以通过ROC曲线(在x 轴上绘制FPIR,在y轴上绘制1-FNIR)或DET曲线(在x轴上绘制FPIR,在y轴上绘制 FNIR)以图形方式表示辨识精度。如果数据库大小为1(候选列表大小为1),则ROC和DET曲线将显示验证的准确性性能。在闭集辨识的特殊情况下,或者当只对预选算法的准确性感兴趣时,可以使用累积匹配特征(CMC)曲线表示性能,该曲线在x轴上绘制排名(候选列表中的顺序),在y轴上绘制不低于该排名的辨识概率。CMC曲线不像ROC或DET曲线那样常用,因为在实际中很少使用闭集辨识。

5.8 呈现攻击检测错误

呈现攻击(presentation attack)定义为向采集模块呈现人体或人造生物特征,目的是干扰生物特征识别系统的运行(ISO/IEC IEC 30107-1,2016)。呈现攻击可以通过多种方法(例如,伪造手指)来实现,防止它们的自然对策是向采集器添加硬件或软件模块,以检测攻击。这样的模块称为呈现攻击检测(PAD),也不能免受错误的影响。虽然有时使用FAR/FRR来表示PAD误差,但根据ISO/IEC IEC 30107-3(2017),正确的术语是APCER/BPCER。如果是指纹:

- 攻击呈现分类错误率 (APCER) 是被错误地接受为真实指纹的伪造指纹的百分比。

- 真实呈现分类错误率 (BPCER) 是被错误地拒绝为伪造指纹的真实指纹的百分比。

6、系统评估

Phillips等人(2000)定义了三种类型的生物特征识别系统评估:技术评测、场景评测和运行评测。

-

技术评测:技术评测的目标是比较某项技术的多种算法。仅测试符合给定输入/输出协议的算法(不考虑采集设备和应用方面)。所有算法的测试在一个或多个数据库上进行。尽管在测试之前,样本数据可能会提供给潜在参与者用于算法开发或参数调整目的,但实际测试必须用未见过的数据测试。由于测试数据库是固定的,因此技术评测结果是可重复的。Cappelli等人(2006)提出了技术评测的分层分类法:内部和独立是第一级二分法。内部评测可以在自定义测试上进行,也可以根据现有标准测试进行;根据测试机构实施的控制程度,独立评测可分为弱监督、监督和强监督。指纹验证竞赛(FVC)和FVC-onGoing是对指纹验证算法进行强监督的技术评测的例子。

-

场景评测:场景评测的目标是确定整体系统在模拟应用中的性能。场景评测在模拟实际目标应用的场景中对完整系统进行评测。每个测试系统都有自己的采集设备。所有测试系统的数据收集必须在具有相同人群的相同环境中进行。测试结果只有在可以仔细控制建模场景的范围内才可重复(ISO/IEC 19795-1,2021)。

-

运行评测:运行评测的目标是确定具有特定目标人群的特定应用环境中完整生物特征识别系统的性能。通常,由于运行环境之间存在未知和未记录的差异,运行评测结果不可重复(ISO/IEC 19795-1,2021)。

在场景和运行评测中,生物特征识别系统的准确性在很大程度上取决于几个变量:人口的构成(例如,职业、年龄、人口统计和种族)、环境、系统操作模式和其他应用中的特定约束。在理想情况下,人们希望测量识别系统独立于应用的性能,并能够预测系统在不同应用中的实际运行性能。对于数据采集和匹配过程的严格而真实的建模技术是掌握和外推性能评测结果的唯一方法。在指纹识别的情况下,指纹合成技术可以合成比较真实的指纹图像,但不存在各种条件下数据采集过程的正式模型(例如,不同的皮肤条件、不同的扭曲、不同类型的割伤及其愈合状态和对抗性测试条件)。生物特征识别性能建模是一项艰巨的任务,需要付出更多的努力来解决这个问题。同时,进行对比评测是常态。例如,参与特定FVC 竞赛的算法只能在该FVC内相互比较。换句话说,一个FVC(例如FVC2004)的结果无法与另一个FVC(例如FVC2006)的结果进行比较,因为人口构成(例如,男女比例、职业和年龄的差异)、指纹采集器、人体工程学和环境等许多因素存在巨大差异。

在清楚地了解生物特征识别算法的许多方面和应用要求之前,比较的、经验的、依赖于应用的评测技术将占主导地位,使用这些技术获得的评测结果将仅对特定测试环境和特定应用中的特定数据库有意义。经验评测的缺点是,不仅每次评测的数据收集成本高,而且往往难以客观地比较在不同条件下测试的两个不同系统的评测结果。根据数据收集协议,性能结果可能因测试而异。例如,在FVC2004中,指纹数据是通过故意引入各种类型的手指变形来收集的。虽然这是在压力测试下比较参与算法的好方法,但FVC2004的精度性能无法与FVC2006进行比较,因为FVC2006没有引入故意变形。最后,在受控和实验室环境中收集的生物特征样本提供了过于乐观的结果,在实践中不能很好地推广。

为了使性能指标能够推广到整个感兴趣的人群,测试数据应代表总体人群,并且包含来自每个人群类别的足够数量的样本。此外,注册和识别的样本收集时间应该有足够的间隔(例如,间隔2-3周或数月采集指纹)。不同的应用,取决于用户是否配合且熟练,是友好的还是敌视的,可能需要完全不同的样本集(Wayman,2001)。样本集的大小是获得可靠估计错误率的一个非常重要的因素。测试样本量越大,测试结果越可靠(置信区间越小)。由于数据收集成本高昂,因此需要确定将产生给定置信区间的最小样本量。样本量估计可以参考(Doddington等,1998;Wayman,2001;ISO/IEC 19795-1,2021)。

估计置信区间有两种方法:参数和非参数。为了简化估计,这两种方法通常都假设独立且相同分布的测试样本(真假匹配分数)。此外,参数化方法对匹配分数分布的形式做出了强的假设。典型的参数方法将测试样本建模为独立的伯努利试验,并根据结果的二项分布估计置信区间,因为相关伯努利试验的集合也是二项式分布,方差较小(Viveros等, 1984)。同样,通过对数据进行一些简化的假设,可以在参数方法中容纳非相同分布的测试样本。Wayman(2001)应用这些方法来获得精度的估计值及其置信区间。Bolle等人(1999)使用非参数方法(例如bootstrap)来估计错误率及其置信区间。非参数方法不对分布的形式做出任何假设。此外,已知一些非参数方法(如自举技术)相对不受违反 独立同分布假设的影响。Bolle等人(2004)通过使用子集引导技术进一步明确地模拟了典型指纹测试集之间的弱依赖性。与不考虑测试数据之间的依赖性的技术相比,此技术可以获得更好的错误率置信区间估计。总之,生物特征识别系统的性能是通过经验确定的。在解释这些评测的结果时,应牢记测试数据收集协议。幸运的是,生物特征识别标准社区已经建立了生物特征识别性能测试和报告的最佳实践指南和标准(ISO/IEC 19795-1 2021、ISO/IEC 19795-2 2007、ISO/IEC TR 19795-3 2007和ISO/IEC 19795-4 2008)。

7、指纹系统的应用

指纹识别系统已部署在从司法到移动电话各种应用领域。但系统设计取决于定义应用要求的应用特征。

7.1 应用特征

Wayman(1999)认为,可以通过检查以下特征来理解生物特征识别系统的应用:

- 合作与非合作;

- 习惯与不习惯;

- 是否有人值守;

- 标准与非标准运行环境;

- 公共与私人;

- 开放与封闭;

- 公开与隐蔽。

合作与非合作是指假冒者与指纹识别应用交互的行为。例如,在正面识别应用(即假定正面身份声明的应用)中,与系统合作以被接受为合法用户符合假冒者的最佳利益。另一方面,在负面识别应用(即假定负面身份声明的应用)中,假冒者的最佳利益是不与系统合作,以便系统无法将其与观察名单中的任何人相匹配。电子银行是合作应用的一个例子,而机场抓捕恐怖分子的应用是非合作应用的一个例子。

如果对象知道其正在被生物特征识别技术识别,则该应用被归类为公开的。如果对象不知道,则应用是隐蔽的。人脸识别可用于隐蔽应用(通过监控摄像头),而指纹识别不能在此模式下使用(基于现场指纹的嫌疑人识别除外)。生物特征识别的大多数商业应用都是公开的,而一些政府和执法应用是隐蔽的。

生物特征识别系统的习惯性与非习惯性是指该应用中的用户与生物特征识别系统交互的频率。例如,计算机网络登录应用通常具有习惯性用户(在初始习惯期之后),因为他们定期使用系统。但是,在驾驶执照应用中,用户是不习惯的,因为驾驶执照每5年左右才更新一次。这是设计生物特征识别系统时要考虑的一个重要因素,因为用户对系统的熟悉程度会影响其识别准确性。

有人值守与无人值守分类是指应用中的生物特征采集过程是否由人(例如,工作人员)观察、指导或监督。此外,有些应用的注册阶段是有人值守的,而识别阶段无人值守。例如,当向用户发放ATM卡时,注册阶段有人值守,但随后的ATM交易是无人值守的。非合作的应用通常需要有人值守。

标准与非标准环境是指应用是否在受控环境(如温度、压力、湿度和照明条件)下运行。通常,室内应用(如计算机网络登录)在受控环境中运行,而室外应用(如停车场监控)在非标准环境中运行。这种分类对系统设计人员也很重要,因为非标准环境需要更坚固的生物特征采集器。同样,对于夜间户外监控,红外人脸识别可能优于可见光人脸识别。

公共或私有是指用户是部署生物特征识别系统的组织的客户还是员工。例如,网络登录应用由员工使用,并由该公司的信息技术经理管理。因此,它是一个私有应用。将生物特征与电子身份证结合使用则是公共应用的一个例子。

封闭式应用与开放式应用是指一个人的生物特征模板是用于单个还是多个应用。例如,用户可以使用基于指纹的识别系统进入安全设施,用于计算机网络登录、电子银行和 ATM。所有这些应用应该为每个应用使用单独的模板存储,还是都访问同一个中央模板存储?封闭式应用可能基于专有模板,而开放系统可能需要标准的生物特征数据格式和压缩方法来交换和比较不同系统(很可能由不同供应商开发)之间的信息。

通常,最流行的商业应用具有以下属性:合作、公开、习惯、注册有人值守和识别无人值守、标准环境、私有和封闭。注册旅行者应用具有以下典型属性(Wayman,1999):合作、公开、无人值守、不习惯、标准环境、公共和封闭。驾驶执照应用(防止向同一个人颁发多个驾照)具有以下属性:不合作、公开、有人值守、不习惯、标准环境、公共和开放。

指纹系统设计人员可以利用应用特征来确保系统做出正确的权衡。这些权衡可能包括识别准确性、响应时间、系统集成度、复杂性、成本(组件价格以及集成和支持成本)、隐私、政府标准、活体检测、易于集成、耐用性、使用方式等。例如,要求指纹识别系统始终为所有人工作的商业应用需要高识别精度,这可能会以需要强大的处理器和大内存或专门的生物特征采集设备(例如,大面积指纹采集器或具有受控照明的人脸识别亭)为代价。在另一个示例中,遵守某些政府标准可能会促进兼容性,但可能会降低识别准确性。

指纹供应商花费大量精力来优化和平衡他们所面向应用的各种权衡。商业应用中的权衡通常包括指纹采集器(尺寸、成本和耐用性)、识别精度、模板大小、内存大小、安全问题、系统设计等。一般来说,所有商业应用通常都对成本敏感,并强烈鼓励用户友好。另一方面,大多数政府应用都是大规模的,强调高吞吐量、兼容性。

7.2 应用类别

对生物特征识别应用进行分类的两种方法是水平分类和垂直分类。在水平分类中,类别是在指纹识别系统所需的功能方面具有一些共性的应用。垂直分类基于特定行业部门或政府的需求。按照水平分类有以下主要类别的应用:

- 物理访问控制:访问仅限于核电站、银行金库、公司董事会会议室,甚至健身俱乐部、游乐园、车辆和储物柜等设施。

- 逻辑访问控制:对台式计算机或远程服务器和数据库的访问仅限于授权用户。对软件应用的访问也越来越受到限制,只有授权用户才能使用。

- 交易认证(或消费者识别):交易可以在ATM机或远程位置执行。指纹识别系统用于交易的安全性以及问责制(因此参与交易的各方以后不能否认)。

- 设备访问控制:智能手机、笔记本电脑和其他电子设备(例如健康监视器)通常包含个人信息和敏感数据。为了保护此类数据,电子设备利用指纹识别进行用户验证。

- 时间和考勤:时间和考勤系统用于跟踪员工的工作时间并计算工资单。指纹识别系统在这些应用中很流行,可以提高员工的效率,并防止各种类型的工资欺诈(例如,代打卡)。

- 公民身份证明:在身份证明应用中,最重要的目标是防止多次注册并找到重复(例如,护照、驾驶执照和国民身份证重复)。数据库的大小可以是数百万甚至上亿(例如,一个国家的总人口)。在某些应用中(例如防止恐怖分子或被驱逐者进入该国的边境管制),不需要对全体人口进行身份辨识,而是需要针对观察名单数据库进行身份辨识。世界上最大的身份登记系统是印度的Aadhaar,它几乎注册了大约14亿(https://uidai.gov.in/)的全部人口。

- 执法身份辨识:在案件侦查中,将从犯罪现场提取的潜指纹与犯罪数据库进行匹配,以识别嫌疑人(有时是受害者)。在警察局登记不法分子信息时,其可能会提供假名;为此需要将其十指与数据库中的十指进行比对。

垂直分类包括以下主要细分市场:

- 保健

- 金融

- 博彩和酒店

- 零售

- 教育

- 制造业

- 高科技和电信

- 旅行和运输

- 各级政府

- 军事

- 执法

- 社会保障

每个垂直市场可能需要许多不同的水平应用。例如,虽然指纹识别系统在执法部门最广泛的应用是用于刑事调查,但这些部门也使用包含敏感数据的计算机。因此,该部门需要基于指纹的逻辑访问控制。此外,执法部门拥有实验室和其他受限制的物理区域,因此他们可能使用基于指纹的物理访问控制。基于指纹的时间和考勤解决方案也可用于管理执法人员(以及该部门的其他员工)的出勤。

下图显示了一些涉及电子访问或交易的应用,在这些应用中,可靠的用户识别变得至关重要。不可能列出指纹识别系统的所有可能应用,也不可能列出所有细分市场。新的应用不断涌现。我们也见证了产品和一系列解决方案的成熟。一些供应商现在可以使用单个解决方案处理多个水平应用,例如,用单个解决方案管理组织的所有逻辑访问控制和物理访问控制。

7.3 应用的障碍

指纹识别系统在安全性、隐私性、便利性和可靠性之间提供了良好的平衡。虽然指纹系统的普及率正在稳步增加,但增长速度比预期的要慢一些。这主要是因为缺乏对指纹技术的好处和功能的认识。另外,由于以下原因,指纹识别系统的商业价值(投资回报分析)不容易估计:

- 各种安全技术(包括生物特征识别在内)的商业价值都难以在投资回报率方面量化。

- 欺诈率以及由此产生的成本尚未得到很好的理解和量化。

- 指纹识别系统作为一种成熟的技术,有时会面临不切实际的性能期望,并且与现有的替代方案(例如令牌和密码)难以做公平对比。实际上,成功的基于指纹的解决方案不必在准确性方面是完美的,在安全性方面是万无一失的。特定的应用只需要令人满意的识别性能,以证明指纹系统所需的额外投资是合理的。

- 对指纹技术的要求因应用而异,其性能因供应商而异。用户通常无法轻松访问和理解技术评测报告。这使得企业要么执行自己的评测(这会延迟部署并且可能很昂贵),要么依赖参考评测(由于独特的运行场景,可能很难获得)。

- 一些指纹系统供应商的财务状况不稳定,这让企业用户担心产品和服务的可持续性。

过去,企业最具体的投资回报来自减少人工成本。例如,忘记密码会导致帮助台呼叫,这对企业来说代价高昂。现在普遍发现,指纹系统可以显著减少服务台呼叫的支出,远远超出投资成本。在许多商业应用中,使用指纹系统可以促进企业转向用户友好的自助服务模式,同时提供与有人值守模型相同甚至更高级别的安全性,从而降低其费用。在具有负面身份声明的申请中,例如背景调查(通常用于安全许可)、选民登记和证照申领(护照和驾驶执照),除生物特征识别技术没有其他选择。在这里,应用的主要障碍是公众的看法和隐私问题。指纹识别系统在正确实施时,能比其他识别手段提供更高的安全性、便利性和效率。没有其他技术能够提供不可否认性或确保被身份验证的人在身份验证点实际存在。基于指纹的识别系统已经在大量应用中取代了密码和令牌。在其他一些应用中,它们在密码和令牌之上添加了一层安全性。指纹识别系统的使用将继续减少身份盗窃和欺诈,并保护隐私。指纹识别已经对我们的生活方式产生了深远的影响。

8、指纹的历史

许多考古文物和历史物品有人类指纹的图案(见下图)。这些发现说明古代人已经意识到指纹唯一性,不过并没有关于指纹规律总结和系统性应用的证据(Lee & Gaensslen,2012;Moenssens,1971)。

直到十六世纪末,现代指纹科学技术才首次出现(Cummins & Midlo,1961;Galton,1892;Lee & Gaensslen,2012)。1684年,英国植物形态学家Nehemiah Grew发表了第一篇科学论文,报告了他对指纹中的脊、谷和汗孔结构的系统研究(下图a)(Lee & Gaensslen,2012)。Mayer于1788年首次详细描述了指纹的解剖学形成(Moenssens,1971),识别并描述了许多指纹脊线特征(下图b)。从1809年开始,Thomas Bewick开始使用指纹作为他的商标(下图c),这是指纹历史上最重要的里程碑之一(Moenssens,1971)。Purkinje在1823年提出了第一个指纹分类方案,根据脊线结构将指纹分为九类(下图d)(Moenssens,1971)。

Henry Fauld于1880年首次根据经验观察科学地提出了指纹的唯一性。同时,Herschel声称他已经实践指纹识别大约20年了(Lee & Gaensslen, 2012;Moenssens,1971)。这些发现为现代指纹识别奠定了基础。

十九世纪末,Francis Galton对指纹进行了广泛的研究。他在1888年引入了用于指纹比对的细节点特征(minutiae)。在他1892年出版的《指纹》(Galton,1892)一书中,他认为:“它们具有独特的优点,即在一生中保持不变,因此提供了比任何其他身体特征都更可靠的身份标准。”

1899年,Edward Henry在指纹识别方面取得了重要进展,他(实际上是他的两名印度助手)建立了著名的指纹分类“亨利系统”(Lee & Gaensslen,2012)。到二十世纪初,指纹的形成原理已经得到了很好的解释。指纹的生物学原理(Moenssens,1971)总结如下:

- 每个指纹的脊线和谷线都是不同的。

- 总体类型在一定范围内变化,因此可以系统分类。

- 脊线和谷线的图案和细节是永久不变的。

第一条和第三条原则构成指纹识别的基础,而第二条原则构成指纹分类的基础。

在二十世纪初,指纹识别被正式接受为一种有效的个人辨识方法,并成为司法领域的标准程序(Lee & Gaensslen,2012)。各国警方成立了指纹识别机构,建立了犯罪指纹数据库(Lee & Gaensslen,2012),开发了各种指纹识别技术,包括潜指纹提取、指纹分类和指纹比对。例如,美国联邦调查局指纹识别部门成立于1924年,拥有包含81万张指纹卡的数据库(FBI,1984,1991)。

随着指纹识别在司法领域的迅速扩展,指纹数据库变得如此庞大,以至于人工指纹识别越来越不可行。例如,FBI 指纹数据库中的指纹卡数(每张卡包含一个人的十指指纹)从最初的 81万张增长到如今的1.5亿多张,并且还在持续增长(FBI,2021)。FBI每天收到数以千计的搜索请求,即使是一个由1300多名指纹专家组成的团队也无法及时响应这些请求(Lee & Gaensslen,2012)。从1960年代初开始,美国联邦调查局、英国内政部和巴黎警察局开始投入大量精力开发自动指纹识别系统(Lee & Gaensslen,2012)。在观察人类指纹专家如何进行指纹识别的基础上,研究了自动指纹识别系统设计中的三个主要问题:指纹数字采集、局部脊线特征提取和脊线特征匹配。这项努力取得了巨大成功,以至于今天世界上几乎每个执法机构都使用自动指纹识别系统。这些系统大大提高了执法机构的运作效率,降低了雇用和培训人类指纹专家的成本。例如,仅在2021年4月,FBI运营的下一代识别(NGI)系统就处理了549429份犯罪十指搜索,2372774 份民事指纹搜索,以及超过25000个现场指纹搜索(FBI,2021)。

自动指纹识别技术现已迅速从司法应用发展到民用和商业应用。事实上,基于指纹的生物识别系统非常受欢迎,几乎已成为生物特征识别的代名词。

9、指纹的形成

指纹在胎儿发育约7个月时完全形成。脊线图案在个体的一生中不会改变,除非是由于指尖受伤很重(Babler,1991)。这一特性使指纹成为非常有吸引力的生物特征。一般来说,生物有机体是基因与环境相互作用的结果。表型是由特定基因型和特定环境的相互作用唯一决定的。一般来说,外貌和指纹是个体表型的一部分。指纹形成类似于血管生成中毛细血管和血管的生长。指纹的一般特征随着指尖上的皮肤开始分化而出现。分化过程是由手掌、手指、脚底和脚趾上掌侧垫大小的增长引发的。然而,在分化过程中,胎儿周围的羊水流动及其在子宫中的位置会发生变化。因此,指尖上的细胞在微环境中生长,该微环境因手而异,手指与手指之间也略有不同。指纹的更精细细节是由这种不断变化的微环境决定的。微环境中的微小差异被细胞的分化过程放大。在指纹形成过程中有很多变化,以至于两个指纹几乎不可能完全相同。但是,由于指纹是从相同的基因中分化的,因此它们也不是完全随机的模式。

由于随机发育过程而导致的人类身体特征的变化程度因特征而异。通常,同卵双胞胎的大多数身体特征(如体型、声音和面部)都非常相似,基于面部和手部几何形状的自动识别很可能无法区分它们。尽管同卵双胞胎指纹中的微小细节不同(Jain等,2002),但许多研究表明,同卵(单卵)双胞胎手指的指纹类别(即左箕、斗型等)具有显着相关性;基于指纹的其他通用属性(如脊线数、脊线宽度、脊线周期和脊线深度)的相关性也被发现在同卵双胞胎中是显著的(Lin等,1982)。皮纹学研究发现不同种族指纹之间的总体差异最大。同一种族的不相关人员的指纹几乎没有总体相似性,父母和孩子有一些总体相似性,因为他们共享一半的基因,兄弟姐妹有更多的相似性,并且在同卵双胞胎中观察到最大的总体相似性(Cummins & Midlo,1943)。

10、指纹的唯一性和持久性

独特性或唯一性通常意味着每个手指中的脊线模式是唯一的,而持久性是指脊线模式本身的不变性。然而,更重要的问题是同一个手指的两个捺印是否可以归于同一个手指,特别是当指纹尺寸较小、质量不理想时。正如美国国家科学院的报告《美国法庭科学的推进计划》所指出的那样,“独特性和持久性是指纹识别可行的必要条件,但这些条件并不意味着任何人都可以可靠地辨别两个指纹捺印是否由同一个人做出”。Cole(2001)认为,当比对整个指纹时,唯一性可能是有效的,但对于非常不完整的指纹则不然。

随着指纹的日益广泛使用,公众对指纹唯一性背后的科学基础的关注日益增加。事实上,指纹唯一性的科学基础在美国的几个法庭案件中受到质疑。为了定量研究指纹的唯一性和持久性,研究人员提出了各种理论或经验方法,这些方法在综述8中讨论。

11、指纹采集

根据采集模式,指纹图像可分为离线采集或实时采集。离线图像通常是通过在指尖上涂油墨并按在纸上获得的;然后通过使用光学扫描仪或高清相机扫描纸张将捺印数字化。而实时采集图像是使用能够在接触时对指纹进行数字化的传感器获取的。在司法应用中极其重要的离线图像是在犯罪现场发现的所谓潜指纹。皮肤上油和汗导致手指在触摸的表面上留下痕迹。这些潜在的痕迹可以采用某些物理或者化学技术从表面提取。潜指纹的主要问题是它们的质量通常很差,而且无法被重新采集。

数字指纹图像的主要参数有分辨率、面积、像素数、几何精度、对比度和几何失真。为了最大限度地提高数字指纹图像之间的兼容性,并确保各种自动指纹识别系统获取的指纹图像质量高,美国联邦调查局刑事司法信息服务(CJIS)发布了一套规范,规范指纹图像和符合FBI标准的离线/实时指纹采集器的质量和规格(CJIS附录F和G,2017)。联邦调查局还为民用的单指采集器(具体而言是针对美国的个人身份验证PIV计划)定义了另一个不太严格的图像质量标准(CJIS,2006)。大多数为非AFIS市场设计的商用采集器不一定符合FBI规范,但其体积很小且价格便宜。

许多传感技术(例如,光学FTIR、电容式、热敏式、压感、超声波)可用于检测指尖皮肤的脊和谷。下图显示了使用油墨技术获取的离线指纹图像、潜指纹图像以及使用不同类型的指纹采集器获取的指纹图像。光学指纹采集器具有最长的历史,并且仍在图像质量规格严格的应用中使用。固态传感器因其紧凑的尺寸和易于嵌入笔记本电脑等消费产品而广受欢迎。这一趋势在2013年进一步加速,当时苹果推出了带有指纹传感器的iPhone 5S,开启了移动生物特征识别时代。在2013-2018年间,小面积电容式传感器一直是手机集成的默认选择,尽管许多研究指出它们的安全性较低。如今,集成在手机home键中的小型传感器正在被屏下光学或超声波传感器所取代,尽管传感器面积变大了,但由于从CMOS转变为TFT,制造成本反而可以降低。事实上,TFT工艺不是使用硅晶圆,而是在(透明)玻璃或塑料基板上沉积一系列微小的探测器。如今柔性传感器技术已经可行,金融机构开始发行带有嵌入式指纹传感器的支付卡,这可能成为指纹认证的下一个大规模应用。

十多年前推出的非接触式指纹(二维或三维)采集技术,在新冠肺炎期间重新引起了关注,尤其是在许多人公用指纹采集器的场合。下图显示了嵌入各种计算机外围设备和其他设备中的指纹传感器。

综述2讨论各种指纹传感技术,介绍指纹采集器的主要特征,并展示了不同操作条件下采集的指纹图像;还介绍了指纹图像的压缩。

12、指纹表示和特征提取

指纹表示是指纹识别系统设计的核心,对匹配模块具有深远的影响。指纹图像中的像素灰度值在采集过程中不是不变的,因此需要确定输入指纹图像的显著特征,这些特征要可以区分身份,并且对于给定的个体保持不变。因此,表示的问题是确定一个测量(特征)空间,其中属于同一手指的指纹图像形成一个紧凑的聚类(类内变化小),属于不同手指的指纹图像占据空间的不同部分(类间变化大)。

良好的指纹表示形式应具有以下两个属性:显著性和适用性。显著性意味着这种表示应包含指纹的独特信息。适宜性意味着这种表示可以很容易地提取,以紧凑的方式存储,并且可用于匹配。显著的表示不一定是适宜的表示。此外,在某些生物特征识别应用中,存储空间非常宝贵。例如,智能卡中通常只有几千字节的存储空间可用。在这种情况下,表示也需要紧凑。

由于灰度变化、图像质量变化、伤痕和指纹图像中存在的皮肤变形等因素,由像素灰度构成的基于图像的表示表现不佳。此外,基于图像的表示需要大量的存储空间。另一方面,基于图像的表示形式保留了最多的信息,并对应用领域做出较少的假设。例如,从没有任何脊线结构的手指中提取显著特征是极其困难的。

指纹的特征可以分为三个级别:

- 第1级:在全局层面,脊线的分布为下图所示的模式之一。奇异点(包括环形和三角形,在图中分别表示为正方形和三角形)。奇异点和粗略的脊线形状对于指纹分类和索引很有用,但它们的独特性不足以进行精确匹配。指纹外轮廓、方向场和频率图也属于可以在全局级别检测到的特征。

- 第2级:在局部层面,有大约150中不同类型的局部脊线特征(Moenssens,1971)。这些局部脊特征分布不均匀,能否看见取决于指纹质量。两个最突出的脊线特征,称为细节点(见下图),是脊线结束点和脊线分叉点。指纹细节点通常对指纹图像质量比较鲁棒。尽管基于细节点的表示具有高显著性,但在没有任何脊线结构的极低质量指纹中,可靠的自动细节点提取可能存在问题。

- 第3级:在非常精细的级别,可以检测到脊线内的细节。这些包括宽度、形状、曲率、脊线的边缘轮廓以及其他永久性细节,如点(dot)和早期脊(incipient ridge)。最重要的精细细节之一是汗孔(见上图),其位置和形状被认为非常独特,尽管Monson等(2019)表达了相反的观点)。然而,提取包括汗孔在内的非常精细的细节仅在高质量、高分辨率(例如,1000 dpi)指纹图像中是可行的,因此这种表示目前在非司法应用中是不太现实的。

在过去十年中,机器学习方法已被应用于指纹图像处理和特征提取,最初是基于字典和词袋方法,最近越来越依赖于深度学习模型,如卷积神经网络(CNN)。利用这些技术可以从质量非常差的指纹中更可靠地提取指纹表示。另一方面,经典的图像处理算法(例如基于 Gabor滤波器的脊线增强)对计算资源有限的平台仍然是最佳选择。

综述3描述了指纹的各级特征,介绍了指纹图像处理和特征提取的技术,还讨论了用于估计指纹图像质量的算法。

13、指纹匹配

可靠地匹配指纹是一个难题,主要是由于同一手指的不同捺印存在很大差异(即类内差异很大)。造成类内变化的主要因素有位移、旋转、部分重叠、非线性变形、压力变化、皮肤条件变化、噪声和特征提取误差。因此,来自同一手指的指纹有时可能看起来非常不同,而来自不同手指的指纹可能看起来非常相似(见下图)。

指纹鉴定专家要断定两个指纹来自同一根手指,需要考虑几个因素:

- 全局一致,这意味着两个指纹必须属于同一类型;

- 定性一致,要求细节点层面必须相同;

- 定量因素,对应细节点要达到一定数量(比如12个);

- 对应细节点之间的关系也要一致。

在实践中,已经为手动指纹匹配定义了复杂的协议,并且提供了详细的流程图来指导指纹专家手动执行指纹匹配。

自动指纹匹配不一定遵循相同的准则。事实上,尽管基于细节点的自动指纹匹配受到了人工匹配的启发,但在过去的50年中已经设计了大量方法,其中许多方法都是明确为自动化而设计的。指纹匹配方法分类如下:

- 基于图像相关的匹配:叠加两个指纹图像,并针对不同的对齐(例如,各种位移和旋转)计算相应像素之间的相关性。

- 基于细节点的匹配:从两个指纹中提取细节,并将其作为点集存储在二维平面中。细节点匹配本质上包括找到模板和输入细节点集之间的对齐方式,从而产生最大数量和一致性的细节点配对。

- 基于特征的匹配:在极低质量的指纹图像中,细节点提取很困难,而指纹脊线图案的其他特征(例如,局部方向和频率、脊线形状和纹理信息)的提取可能更可靠,尽管它们的独特性较低。这一类方法根据提取的特征来比对指纹,包括手工设计的特征(如SIFT)和深度神经网络学习的特征。

指纹识别算法的准确性在过去20年中稳步提高。尽管由于使用了难度不等的数据库,不宜对不同比赛进行直接比较,但FVC-OnGoing上表现最好的算法的准确性比2000年举行的第一届比赛要高一个数量级:

- 在FV-STD-1.0数据库上(该数据库是在实际操作条件下使用大面积传感器收集的),EER≅0.01%;

- 在FV-HARD-1.0数据库(其中包括许多具有挑战性的图像)上,EER≅0.2%。

然而,仍然需要不断开发能够正确处理和比对低质量指纹图像的更强大的系统。在处理大规模应用(例如,全民身份证)、体力劳动人群,或者当使用小面积和低成本传感器(如智能手机)时,这一点尤其重要。

与大多数生物特征识别技术一样,指纹识别也受到机器学习技术的影响。现场指纹自动处理和固定长度指纹表示方面的新进展,都受益于此。然而,对于大多数指纹识别应用来说,基于细节点的匹配方法表现依然很好。这表明,一个多世纪前由Francis Galton引入的细节点表示,依然不次于在大量指纹上训练的深度神经网络。

综述4专门讨论指纹匹配问题,详细介绍上述三类匹配技术的代表性文献。

14、指纹分类和索引

司法和政府应用的指纹系统采集了大量的指纹。这些系统需要将输入指纹与数据库中存储的大量模板进行匹配。为了减少搜索时间和计算复杂性,研究者提出了几种预选技术,可以分为(1)离散分类和(2)索引(也称为连续分类)。

指纹离散分类是将指纹分配给几种预先指定类型之一的技术(见下图)。输入指纹首先被分类为预先指定的类型之一,然后将其与对应于该指纹类型的数据库子集进行比较。Henry提出了一种众所周知的指纹分类(Lee & Gaensslen,2012),它由五个主要类别组成:斗型、左箕、右箕、弓型和尖弓型。如果将指纹数据库分为这五个类,并且指纹分类器以极高的精度输出两个类(主要和次要类型),那么识别系统只需要搜索五类中的两个,因此预选算法(原则上)将搜索空间减少2.5倍。不幸的是,即使分为这五类,指纹的分布也不是均匀的,并且有许多模糊的指纹(见下图),即使是人类专家也无法准确分类。NIST SD4(Watson & Wilson,1992)中的4000张图像中约17%具有两种不同的真实标签!因此,在实践中,指纹分类不能免于错误,并且不能为大型数据库中的指纹搜索提供太多选择性。由于这些原因,离散分类技术作为识别系统中的预选方法,目前只具有历史价值了,只是在其他应用(即人类学研究)有一定用途。

为了克服上述问题,可以使用指纹索引技术。其关键思想是选择适当的表示和有效的数据结构,通过减少候选数量来提高搜索的效率。索引与检索策略相结合,旨在生成匹配阶段用的候选列表。基于局部描述子(例如,细节点三元组或MCC)的哈希技术多年来一直是主要方法,但最近它们已被基于深度学习的方法提取的固定长度全局表示所取代,特别是对于滚动指纹的检索技术。

综述5介绍指纹分类和索引技术以及相关的预选算法(也称为检索算法)。还介绍了用于分类和索引的指标、数据集和性能评估。

15、现场指纹识别

现场指纹识别是一个具有挑战性的问题,因为现场指纹通常比通过活体指纹采集器和油墨方法获得的指纹包含的信息少得多。现场指纹识别通常在辨识模式(一对多比对)下工作,因此更具挑战性。为了提高现场指纹的识别精度,过去在特征提取和验证阶段通常需要指纹鉴定专家。然而,手动现场指纹识别存在一些缺点,包括速度慢、人工成本高以及与AFIS的兼容性低。

在过去的十年中,由于对更高精度和自动化的需求,研究者发表了许多关于现场指纹识别的研究论文,这一领域已经取得了重大进展。根据FBI NGI系统的统计,2021年2月,大约20%的现场指纹比对不需要手动特征标记。综述6专门讨论现场指纹。首先介绍了手动现场指纹识别方法及其局限性,然后详细介绍了专门为现场指纹设计的特征提取和匹配方法。

16、合成指纹

指纹识别系统的性能评测是数据相关的。因此,在报告匹配结果时,必须指定采集条件、数据库大小和置信区间。通常,为了以非常低的错误率获得严格的置信区间,需要具有代表性的大型指纹图像数据库。此外,一旦使用了指纹数据库来测试和优化系统,之后新一轮的测试就需要采集新的数据库。

采集大型指纹数据库在时间和金钱方面都是很昂贵的。保护个人数据使用和共享的隐私立法,也带来了问题。由于隐私法规,科学界曾经广泛使用的几个指纹数据集最近已被撤回了。合成逼真的指纹图像可以在一定程度上缓解这些问题。

指纹合成方法可分为两大类:

- 首先生成主指纹,然后从中产生合成捺印的方法。主指纹是一种无噪声指纹,它编码了合成手指独特且不变的特征,据此可以合成各种因素带来的变化(位移、旋转、压力、皮肤状况、变形、噪声等)。SFinGe方法(Cappelli等人,2000a,2002)是该类别中最著名的技术(下图为该方法合成的指纹)。

- 从一组输入参数开始直接生成每个合成指纹的方法。代表是深度生成模型(例如,GAN),可以直接生成非常逼真的指纹样本。

合成指纹的用途不仅限于性能评估,还可以用于

- 数据增广和增强,用于机器学习模型的训练;

- 测试指纹验证系统抵御攻击的鲁棒性;

- 语义一致性和兼容性研究。

综述7介绍了代表性的合成指纹技术、合成技术的评测、以及SFinGe指纹合成软件。

17、生物特征融合

如何提高指纹识别系统的性能?在任何生物特征识别系统的发展中,都会有一个阶段,从给定的生物特征或给定的识别方法中获得更好的性能变得越来越困难。通常需要探索其他来源和方法来提高识别准确性。提高性能的融合方法可以采用多种不同的形式。可以融合多个生物特征或同一生物特征的多个实例,甚至可以为生物特征的同一实例融合互补的特征提取和匹配算法。各种融合方法都有可能提高识别性能。

融合多个生物识别还可以缓解生物特征识别的一些实际问题。例如,尽管生物特征应该是通用的(目标人群中的每个人都应该拥有它),但在实际中,没有一种生物特征是真正通用的。同样,并不总是能够获取所有生物特征(获取失败率大于0)。生物特征模板也容易注册失败。也就是说,目标人群中有一些用户的生物特征不容易被给定的生物特征传感器量化。因此,识别系统无法基于该生物特征处理这些用户。在大规模重复身份消除阶段,人脸、指纹和虹膜的融合对于印度的Aadhaar计划非常重要。在高度安全的系统中,来自多个生物特征的证据为授权人员的身份提供了更强大的证据。入侵者也很难伪造真实用户的几种不同的生物特征以欺骗系统。当身份识别基于来自多个生物特征的信息时,普遍性、可收集性、可接受性和完整性的假设会更加成立。由于上述优点,多生物特征识别系统在各种身份识别应用中很流行,包括考勤、智能手机解锁、出入境到全民身份证。

多种模态的生物特征可以在传感器、特征、匹配器分数或匹配器决策层面进行融合(Brooks & Iyengar,1997)。传感器或特征层面的融合假设输入测量之间存在强交互,这种融合方案称为紧密耦合融合(Clark & Yuille,1990)。另一方面,松散耦合的融合假设输入(例如,人脸和手指)之间的相关很少或没有相关性,并且融合发生在相对自主的模块的输出上,每个模块都从自己的角度独立评估输入。

大多数生物特征融合研究的重点是松散耦合。松散耦合不仅更容易实现,而且在常见的场景中也更可行。融合的典型场景是两个生物特征识别系统(通常是专有的)独立获取输入并根据各自的特征对匹配进行自主评估。尽管单个生物特征识别系统的决策或匹配分数可用于融合,但另一个生物特征识别系统通常无法访问一个生物特征识别系统使用的特征。决策级和匹配器分数级融合至少可以提供与任何单一生物特征一样好或更好的性能(Hong等,1999)。

紧密耦合要困难得多。国际标准组织(ISO)引入了兼容性标准,这些标准产生了指纹表示的通用格式,以便于供应商之间的数据交换。这些方法的局限性在于,供应商不得不使用公用的特征(例如,细节点),因此,当一个供应商使用另一个供应商提取的特征时,性能会明显下降(Grother等,2006)。

生物特征融合是一项相对成熟且广泛实施的技术。有兴趣的读者可以参考《Handbook of Fingerprint Recognition》第二版的第7章,关于多生物特征识别的专著(Ross等, 2006)和综述论文(Dinca & Hancke, 2017;Singh等,2019)。

18、系统集成和管理问题

在应用中使用指纹识别系统的主要问题包括定义系统工作模式(验证或辨识),选择硬件(例如指纹采集器)和软件(例如,特征提取和匹配算法)组件并使它们协同工作,处理异常和低质量指纹图像,以及定义有效的管理和优化策略。这些问题通常留给应用管理员。各种供应商都提供了许多核心指纹识别组件(采集器和算法)。随着兼容性标准的进步,不同的应用可能会选择混合和匹配这些组件以实现应用的目标(例如,性能与成本)。

基于指纹的系统可以在验证或辨识模式下运行。根据经验,当用户数量较大(>1000)时,建议系统设计人员选择验证模式,除非绝对需要辨识。这是因为验证系统的扩展性非常好,即验证响应时间、准确性和资源消耗(如系统内存和处理能力)不依赖于数据库的大小。另一方面,在辨识系统中,响应时间随着数据库大小的增加而变长。此外,精度会降低,并且随着数据库大小的增加需要更多的系统资源(如内存和处理能力)。如果索引机制不可用,则识别系统需要探索整个模板数据库以建立身份。即使使用索引,单指匹配能否在大型数据库上达到理想的效率和准确性也是值得怀疑的。因此,建议在中型(数万)到大规模(数千万)辨识应用中使用多个手指。

如果系统设计人员或集成商也是特征提取和匹配算法的开发人员,那么当然拥有组合所有模块并选择最佳指纹采集器和计算平台的必要知识。在生物特征识别领域,开发人员和系统集成商并不总是指纹采集器和核心匹配算法的生产商,因此,在选择采集器和匹配算法(硬件和软件组件)时必须小心。系统设计人员应考虑以下几个因素:

- 成熟的技术:硬件和软件组件是否经过第三方测试?有测试结果吗?供应商是否可以证明所声称的性能(准确性和响应时间估计)是真实的?

- 系统兼容性和标准:系统是否符合新兴标准?该软件是否与目标平台和操作系统兼容?

- 成本与性能权衡:成本与性能权衡的最佳点在很大程度上取决于应用要求。最便宜的解决方案不一定是最好的选择。生物特征识别技术并非万无一失,应用的成功通常取决于满足客户期望的程度。

- 服务支持:可用文档、示例等。

供应商可以以库的形式为一个或多个操作系统提供软件开发工具包(SDK)。这些库通常包括一系列允许执行不同任务的模块(例如,指纹采集、特征提取、模板创建、匹配和模板存储)。系统设计人员通常负责开发特定的例程:

- 实施注册阶段。

- 在集中/分布式模板存储(数据库)中存储和检索模板和用户信息。

- 在辨识应用中定义用户搜索顺序。例如,最常访问系统的用户的模板可能先于不经常访问系统的用户的模板匹配。

- 定义策略和管理模块,让系统管理定义和控制系统行为。这包括设置系统安全选项(系统阈值、尝试次数、警报等)并记录有关访问尝试的信息。

设计指纹识别系统时的一个重、要点是从一开始就决定如何处理指纹质量极差的用户。虽然无法使用指纹的用户比例微乎其微,但不容忽视,尤其是在民事登记等大规模应用中。有几种方法可以处理此类问题:

- 在注册阶段,选择质量最好的手指,并注册更多手指或同一手指的多个实例。

- 定义依赖于用户的系统阈值。特别是,系统管理员可以针对难以匹配的手指放宽系统阈值(以减少错误不匹配率);对于其他用户,阈值保持在默认级别。尽管这具有严重的安全隐患,但最好降低所有用户的系统操作点,因为打算模仿注册用户的假冒者通常不知道哪些用户的手指质量很差。

- 使用其他生物特征(多模态生物特征识别系统)。

- 使用非生物特征信息。例如,对于有限数量的用户,使用计算机生成的困难密码(一次性密码)可能是可接受的身份验证替代方法。

系统管理和优化也是非常重要的问题。管理员(或基于文档)应在用户首次使用系统时简要指导用户,特别是使他们熟悉指纹采集器的使用。在有人值守的注册场景中,通常需要检查输入图像的质量,选择最佳手指。管理员还负责设置全局安全阈值,控制采集设备的状态(指纹采集器有时会随着时间而变脏,因此输入图像的质量会下降)以及监控访问尝试。特别是,如果某些用户发现难以访问系统,管理员应了解根本原因:重新注册可以解决手指某些物理变化(例如,最近受伤或划伤)的问题;在其他情况下,重新培训用户如何操作采集器可能就足够了。监控系统日志对于发现系统是否受到欺诈用户的攻击也非常有用。

19、保护指纹系统

指纹识别系统是一种安防系统,因此并非万无一失。尽管有许多优点,但指纹系统容易受到安全漏洞和攻击的影响。系统漏洞取决于将使用指纹识别系统的应用的威胁模型。指纹识别系统中的典型威胁如下:

- 拒绝服务:攻击者可以损坏系统,导致所有系统用户拒绝服务。

- 规避或入侵:未经授权的用户可以非法访问系统(包括与系统管理员串通或胁迫合法授权用户)。

- 功能蔓延(function creep):出于预期以外的目的,非法获取或使用指纹数据。

- 否认:合法用户可能否认曾经访问过系统。

分析指纹系统安全性的第一步是定义威胁模型。Bolle等人(2002)和Ratha等人(1999,2001,2003)描述了一个攻击点模型来描述生物特征识别系统中的漏洞。Cukic和Bartlow(2005)采用攻击树模型,而Jain等人(2006)采用鱼骨模型。在综述9中,我们将详细介绍指纹系统故障,并讨论对策。根据应用的威胁模型,可以综合使用多种技术来构建更安全的系统。

在综述9,我们还将关注入侵威胁。为了成功入侵,黑客需要首先获取指纹数据,然后将其注入身份验证系统。黑客可以通过不同的方式获取指纹数据,也可以通过不同的方式将数据注入系统。我们将介绍相应的对策。

生物特征识别系统最关键的用户界面是用户与采集器的交互。指纹系统易受呈现攻击(presentation attack),许多关于假指纹的媒体报道引起了公众对指纹系统安全性的关注。在无人监督的情况下运行的指纹系统(例如智能手机中的指纹系统)尤其如此。因此,呈现攻击检测(PAD)在过去二十年中受到了极大的关注。研究者已经提出了一些基于硬件和基于软件的PAD方法。在各种生物特征识别规避措施中,特别令人感兴趣的是检查输入信号的来源是否是活的和原始的(即,不是死的或假的)。活体测试的前提是,如果手指是活的和原始的,它留下的捺印代表了手指所属的人。检测活体的方法之一是测量被成像物体中的生命体征(例如,脉搏、温度)。高分辨率指纹成像可以揭示汗孔结构(Roddy & Stosz,1997),这很难在人造手指中复制。活手指的肤色在压在玻璃压板上时会变成白色或黄色。可以利用此效果来检测活手指。活手指中的血流及其脉动可以通过仔细测量通过手指反射或透射的光来检测。活指纹上两个特定点的动作电位差异也可用于将其与假手指区分开来。活手指的电特性在一些固态指纹采集器中可以轻易得到。测量手指的复阻抗可能是区分活手指和无生命手指的有用属性。活手指产生汗液,可以监测这种出汗过程以确定活性。脉搏率、心电图信号、人体组织的光谱特征、血液氧合百分比、血流量、血细胞比容、组织的生化测定、电体积描记法、皮肤电特性、血压和血容量差异的任意组合都可用于活体检测。

保护指纹识别系统的模块、通信通道和模板存储免受黑客攻击的一个策略是将系统设计成一个封闭的系统。在这种情况下,封闭系统意味着系统的模块相互信任,但不信任外部环境。我们将在综述9中讨论构建封闭系统的技术,包括卡上匹配、设备上系统、卡上系统和片上系统架构。

生物特征模板的保护受到研究界的高度关注。在基于知识或令牌的系统中,如果知识或令牌被泄露,则可以更改,但如果生物特征模板被盗,则可被用于反复欺骗指纹系统,因为用户无法更改其生物特征。模板保护技术在综述9中讨论。

20、隐私问题

隐私包括私人生活不受侵犯、保持匿名和控制对个人信息的访问。由于隐私是关于个人信息,因此需要对一个人的身份有一个可执行的、客观的定义。随着身份欺诈越来越多,以及我们越来越多地被要求证明自身身份,似乎有一种趋势是降低质疑身份验证的标准。由于传统技术(基于知识或令牌)的局限性,指纹等生物特征识别技术将越来越多地用于身份验证。例如,美国立法要求使用强识别方案(如生物特征)来控制授权人员对敏感医疗记录的访问。一些应用开始设想使用生物特征识别技术进行匿名访问。例如,这些应用在不明确指定名称和访问机制的情况下索引敏感的个人信息(例如,如果指纹匹配,则允许访问相关联的医疗记录)。此外,通过要求通过安全的生物特征辨识系统建立自动存取机制,能够跟踪对敏感信息的所有访问,从而加强信息系统内行为的问责制。因此,很明显,指纹将有助于增强保存个人信息的系统的完整性。

尽管生物特征识别提供了安全优势,但基于以下论点,有人反对生物特征识别。基于生物特征自动识别个人的方法可能被视为贬低身份。某些宗教人士通过引用一些可疑的圣经参考资料,将生物特征解释为野兽的标记。一些潜在用户对需要接触的指纹采集器的卫生状况表示担忧。鉴于我们经常触摸陌生人触摸的许多物体(例如钞票),这种反对意见并不合理。然而,随着2020年 Covid-19 大流行的传播,原本微不足道的问题变成了更严重的风险,边境管制部门正在考虑使用非接触式指纹采集。由于某些生物特征识别技术(指纹、人脸和DNA)在刑事调查中的普遍使用,可能存在与它们相关的负面含义。

还有其他一些更强烈的批评,是反对生物特征识别可能对用户有害的其他功能和应用。

- 意外功能范围:由于生物特征基于人体解剖学,因此可能会从扫描的生物特征测量中收集其他(可能是统计的)个人信息。例如,众所周知,畸形的指纹可能与某些遗传疾病在统计学上相关(Babler,1991;Penrose,1965;Mulvhill,1969)。随着人类基因组研究的进步,从生物学测量中推断个人信息的恐惧可能迫在眉睫。这种衍生的医疗信息可能导致歧视。

- 意外应用范围:可以根据指纹检测合法持有多重身份的人(例如,出于证人保护计划的安全原因)。通过(秘密或公开)获取生物特征,有可能跟踪感兴趣的人。有人认为,根据生物特征识别自动收集个人信息会给当权者带来不公平的优势,并损伤公民的权利。就指纹而言,目前没有技术可以秘密地自动采集指纹,以便于轻松跟踪。然而,希望在任何特定情况下保持匿名的人可能会被剥夺其隐私,因为他们在不同系统中的指纹模板可能通过指纹匹配链接在一起。

生物特征的可能滥用和相关问责程序可以通过政府立法(例如,欧盟通用数据保护条例(GDPR))、行业自我监管(例如,国际生物识别行业协会IBIA的自律政策)以及独立监管机构(例如中央生物特征识别机构)的执法来解决。在达成这种共识之前,一些用户可能不愿意提供他们的生物特征。因此,以高度分散(去中心化)的方式提供识别功能的应用可能会受到青睐。

在验证应用中,分散生物特征识别的一种方法是将生物特征信息存储在个人完全控制的分散(加密)数据库中。例如,可以将指纹模板存储在发给用户的防篡改智能卡中。输入指纹特征集可以直接与智能卡上的模板进行比对,并将决策(可能以加密形式)传递给应用。因此,模板永远不会从智能卡的安全存储中释放。这种基于智能卡的系统允许生物特征识别的所有优点,而没有与生物特征识别相关的许多隐私问题。已经有产品实现了片上系统,其中指纹采集器直接连接到存储模板的物理安全芯片,并在安全芯片上进行整个指纹处理,从指纹采集到特征提取再到匹配。类似地,在智能手机中,指纹存储在可信执行环境(TEE)中,其中信息被加密并保存在主处理器的安全区域中,用户或应用程序无法访问。操作系统可以要求TEE使用生物特征识别技术验证用户的身份,但无法提取(或导出)生物特征信息。

有关卡上匹配和片上系统解决方案的讨论,请参阅综述9。那里还讨论了模板保护技术,这些技术具有隐私保护和隐私增强特性。

21、总结与未来展望

指纹识别自100多年前问世以来已经发生了巨大变化。康奈尔航空实验室/北美航空公司在1970年代设计的第一台指纹采集器庞大笨重,与如今小巧廉价的采集器相比,存在许多问题。过去几十年对指纹识别的研究加深了我们对指纹识别的理解。处理器性能和内存容量的稳步增长和价格下降、指纹采集器的小型化、以及人们安全需求的不断增长,使得指纹识别的应用日益普及。

经过五十年的深入研究,大众(包括模式识别领域的专家)有一种普遍的误解,认为自动指纹识别是一个完全解决的问题。或者大众可能觉得,能解决的问题已被解决,不能克服的问题则不可克服。而实际上,在设计全自动和可靠的指纹识别算法方面仍然存在许多挑战(未来可克服的),特别是对于低质量的指纹图像以及现场指纹。尽管最先进的自动指纹系统具有强大性能,但它们在处理低质量和现场指纹方面的性能仍然无法与指纹专家相媲美。此外,新兴应用对于指纹识别技术的可靠性、效率、功耗和性价比的需求是无止境的。指纹识别中的一些难题不仅需要解决模式识别挑战,还需要解决一些与安全和隐私相关的具有挑战性的难题。相信经过持续研究,这些挑战在未来都能得到解决。指纹识别的未来还有更多想象空间。

在许多计算机视觉应用(例如,物体识别)中,如今最先进的技术是基于深度学习技术实现的。许多生物特征(例如,人脸识别)也是如此。指纹识别仍然严重依赖手工特征和经典的图像处理算法,最有效的基于机器学习的指纹识别技术利用了领域知识来提高其准确性。新的想法和新颖的机器学习方法可能会改变未来的指纹技术方案,进一步扩大机器学习对指纹识别技术的影响。综述10(持续更新)将介绍指纹识别中的深度学习方法。

就在几年前,对指纹识别研究的兴趣似乎正在减弱。如前所述,由于身份欺诈的持续增加,对身份识别的需求日益增长。廉价且可靠的指纹识别方案在商业应用上非常具有吸引力。苹果在2013年开创的基于指纹的移动身份验证如今已经普及,嵌入智能手机屏幕的新兴大面积指纹传感器为新的身份验证方式提供可能,例如用于高安全性应用的多手指识别和特定于手指的操作。如果指纹传感器的帧率进一步提升,达到人机交互的帧率要求(例如100 fps),指纹还可用于崭新的人机交互,包括三维物体操控(He等,2022)、打字(Liu等,2023)等。

22、图像处理、模式识别和机器学习背景

图像处理、模式识别和机器学习技术方面的一些背景知识对于完全理解指纹识别技术是必要的。这里向没有这种背景的读者推荐以下书籍和期刊。

22.1 图像处理

- R. Szeliski, Computer Vision: Algorithms and Applications, 2nd ed., https://szeliski.org/Book, 2021

- R.C. Gonzalez and R.E. Woods, Digital Image Processing (4th edition), Pearson, 2018.

- J. Bigun, Vision with Direction: A Systematic Introduction to Image Processing and Computer Vision, Springer, NY, 2006.

- D.A. Forsyth and J. Ponce, Computer Vision: A Modern Approach (2nd edition), Pearson, 2011.

- L.G. Shapiro and G. Stockman, Computer Vision, Prentice-Hall, Englewood Cliffs, NJ, 2001.

- R. Bracewell, The Fourier Transform and Its Applications (3rd edition), McGraw-Hill, New York, 1999.

- S. Mallat, A Wavelet Tour of Signal Processing, Academic, New York, 1997.

- J. Parker, Algorithms for Image Processing and Computer Vision, John Wiley, New York, 1996.

- A.K. Jain, Fundamentals of Digital Image Processing, Prentice-Hall, Englewood Cliffs, NJ, 1988.

22.2 模式识别与机器学习

- A. Géron, Hands-On Machine Learning with Scikit-Learn, Keras, and Tensorflow: Concepts, Tools, and Techniques to Build Intelligent Systems, Oreilly & Associates, 2019.

- P. Tan, M. Steinbach, A. Karpatne and V. Kumar, Introduction to Data Mining (2nd edition), Pearson, 2018.

Charu Aggarwal, Neural Networks and Deep Learning: A Textbook, Springer, 2018. - I. Goodfellow, Y. Bengio and A. Courville, Deep Learning, MIT Press, 2016.

- S. Haykin, Neural Networks and Learning Machines, Prentice Hall, 2008.

- R.O. Duda, P.E. Hart, and D.G. Stork, Pattern Classification (2nd edition), Wiley-Interscience, New York, 2000.

- C.M. Bishop, Neural Networks for Pattern Recognition, Oxford University Press, Oxford, 1995.

- A.K. Jain and R.C. Dubes, Algorithms for Clustering Data, Prentice-Hall, Englewood Cliffs, NJ, 1988.

22.3 期刊

- IEEE Transactions on Pattern Analysis and Machine Intelligence

- IEEE Transactions on Information Forensics and Security

- IEEE Transactions on Biometrics, Behavior, and Identity Science

- IEEE Transactions on Image Processing

- Pattern Recognition

- Pattern Recognition Letters

- IET Biometrics

参考文献

- Babler, W. J. (1991). Embryologic development of epidermal ridges and their configuration. Birth Defects Original Article Series, 27(2), 95–112.

- Bazen, A. M., & Veldhuis, R. N. J. (2004). Likelihood-ratio-based biometric verification. IEEE Transaction on Circuits and Systems for Video Technology, 14(1), 86–94.

- Bolle, R. M., Connell, J. H., & Ratha, N. K. (2002). Biometric perils and patches. Pattern Recognition, 35(12), 2727–2738.

- Bolle, R. M., Ratha, N. K., & Pankanti, S. (1999). Evaluating authentication systems using bootstrap confidence intervals. In Proceedings of Workshop on Automatic Identification Advanced Technologies (pp. 9–13).

- Bolle, R. M., Ratha, N. K., & Pankanti, S. (2004). Error analysis of pattern recognition systems—The subsets bootstrap. Computer Vision and Image Understanding, 93(1), 1–33.

- Bonneau, V., Probst, L., & Lefebvre, V. (2018). Biometrics technologies: A key enabler for future digital services. Retrieved July, 2021, from https://ati.ec.europa.eu/reports/technology-watch/biometrics-technologies-key-enabler-future-digital-services.

- Brooks, R. R., & Iyengar, S. S. (1997). Multi-sensor fusion: Fundamentals and applications with software. Prentice-Hall.

- Cappelli, R., Ferrara, M., & Maltoni, D. (2008). On the operational quality of fingerprint scanners. IEEE Transactions on Information Forensics and Security, 3(2), 192–202.

- Cappelli, R., Maio, D., & Maltoni, D. (2000a). Synthetic fingerprint-image generation. In Proceedings of Internatonal Conference on Pattern Recognition (15th ed., Vol. 3, pp. 475–478).

- Cappelli, R., Maio, D., & Maltoni, D. (2000b). Indexing fingerprint databases for efficient 1:N matching. In Proceedings of International Conference on Control, Automation, Robotics and Vision (6th ed.).

- Cappelli, R., Maio, D., & Maltoni, D. (2002). Synthetic fingerprint-database generation. In Proceedings of International Conference on Pattern Recognition (16th ed.).

- Cappelli, R., Maio, D., Maltoni, D., Wayman, J. L., & Jain, A. K. (2006). Performance evaluation of fingerprint verification systems. IEEE Transactions on Pattern Analysis and Machine Intelligence, 28(1), 3–18.

- Clark, J., & Yuille, A. (1990). Data fusion for sensory information processing systems. Kluwer.

- Cole, S. A. (2001). What counts for identity? Fingerprint Whorld, 27(103), 7–35.

- Cole, S. A. (2004). History of fingerprint pattern recognition. In N. Ratha & R. Bolle (Eds.), Automatic fingerprint recognition systems, 1-25, Springer.

- Cukic, B., & Bartlow, N. (2005, September). Biometric system threats and countermeasures: A risk based approach. In Proceedings of Biometric Consortium Conference, Crystal City, VA, USA.

- Cummins, H., & Midlo, C. (1943). Fingerprints, palms and soles. Dover.

- Cummins, H., & Midlo, C. (1961). Fingerprints, palms and soles: An introduction to dermatoglyphics. Dover.

- Daugman, J. (1999). Recognizing persons by their iris patterns. In A. K. Jain, R. Bolle, & S. Pankanti (Eds.), Biometrics: Personal identification in a networked society. Kluwer.

- Dinca, L. M., & Hancke, G. P. (2017). The fall of one, the rise of many: A survey on multi-biometric fusion methods. IEEE Access, 5, 6247–6289.

- Doddington, G., Ligget, W., Martin, A., Przybocki, M., & Reynolds, D. (1998). Sheeps, goats, lambs, wolves: An analysis of individual differences in speaker recognition performance. In Proceedings of International Conference on Speech and Language Processing.

- Engelsma, J. J., Cao, K., Jain, A. K. (2021). Learning a fixed-length fingerprint representation. IEEE Transactions on Pattern Analysis and Machine Intelligence, 43(6), 1981–1997.

- FBI. (2021, April). FBI biometric services section. Next Generation Identification (NGI) System Fact Sheet. Retrieved June, 2021, from https://www.fbi.gov/file-repository/ngi-monthly-fact-sheet.

- FBI—CJIS Division. (2006). Image quality specifications for single finger capture devices. Retrieved March, 2022, from https://fbibiospecs.fbi.gov/file-repository/pivspec.pdf/view.

- FBI—CJIS Division. (2017). Electronic Biometric Transmission Specification (EBTS). Int. Report: NGI-DOC-01862-1.1 (V10.0.8). Retrieved July, 2021, from https://www.fbibiospecs.cjis.gov/Document/Get?fileName=Master%20EBTS%20v10.0.8%2009302017_Final.pdf.

- Federal Bureau of Investigation. (1984). The science of fingerprints: Classification and uses. U.S. Government Publication.

- Federal Bureau of Investigation. (1991). The FBI fingerprint identification automation program: Issues and options. U.S. Government Publication/Congress of the U.S., Office of Technology Assessment.

- Galton, F. (1892). Finger prints. Macmillan.

- Golfarelli, M., Maio, D., & Maltoni, D. (1997). On the error-reject tradeoff in biometric verification systems. IEEE Transactions on Pattern Analysis and Machine Intelligence, 19(7), 786–796.

- Grother, P., McCabe, M., Watson, C., Indovina, M., Salamon, W., Flanagan, P., Tabassi, E., Newton, E., & Wilson, C. (2006, March). Performance and interoperability of the INCITS 378 fingerprint template. NIST Research Report: NISTIR 7296.

- He, K., Duan, Y., Feng, J., & Zhou, J. (2022). Estimating 3D Finger Angle via Fingerprint Image. Proceedings of the ACM on Interactive, Mobile, Wearable and Ubiquitous Technologies, 6(1), 1-22.

- Hong, L., Jain, A. K., & Pankanti, S. (1999). Can multibiometrics improve performance? In Proceedings of Workshop on Automatic Identification Advanced Technologies (pp. 59–64).

- ISO/IEC 19795-2. (2007). ISO/IEC, ISO/IEC 19795-2:2007—Biometric performance testing and reporting—Part 2: Testing methodologies for technology and scenario evaluation. ISO/IEC Standard.

- ISO/IEC 19795-4. (2008). ISO/IEC, ISO/IEC 19795-4:2008—Biometric performance testing and reporting—Performance and Interoperability Testing of Interchange Formats. ISO/IEC Standard.

- ISO/IEC 19795-1. (2021). ISO, ISO/IEC 19795-1:2021—Information technology—Biometric performance testing and reporting—Part 1: Principles and framework. Retrieved July, 2021, from https://www.iso.org/standard/73515.html.

- ISO/IEC 30107-1. (2016). ISO, ISO/IEC 30107-1:2016—Information technology—Biometric presentation attack detection—Part 1: Framework. Retrieved July, 2021, from https://www.iso.org/standard/53227.html.

- ISO/IEC 30107-3. (2017). ISO, ISO/IEC 30107-3:2017—Information technology—Biometric presentation attack detection—Part 3: Testing and reporting. Retrieved July, 2021, from https://www.iso.org/standard/67381.html.

- ISO/IEC TR 19795-3. (2007). ISO/IEC, ISO/IEC TR 19795-3:2007—Biometric performance testing and reporting—Technical Report—Modality-specific Testing. ISO/IEC Standard.

- Jain, A. K., Deb, D., & Engelsma, J. J. (2021). Biometrics: Trust, but verify. IEEE Transactions on Biometrics, Behavior, and Identity Science. https://doi.org/10.1109/TBIOM.2021.3115465.

- Jain, A. K., Pankanti, S., Prabhakar, S., Hong, L., Ross, A., & Wayman J. L. (2004). Biometrics: A grand challenge. In Proceedings of International Conference on Pattern Recognition (17th ed., Vol. 2, pp. 935–942).

- Jain, A. K., Prabhakar, S., & Pankanti, S. (2002). On the similarity of identical twin fingerprints. Pattern Recognition, 35(11), 2653–2663.

- Jain, A. K., Ross, A., & Pankanti, S. (2006). Biometrics: A tool for information security. IEEE Transactions on Information Forensics and Security, 1(2), 125–143.

- Lee, H. C., & Gaensslen, R. E. (2012). Advances in fingerprint technology (3rd ed.). CRC Press.

- Levi, G., & Sirovich, F. (1972). Structural description of fingerprint images. Information Sciences, 327–355.

- Lin, C. H., Liu, J. H., Ostenberg, J. W., & Nicol, J. D. (1982). Fingerprint comparison I: Similarity of fingerprints. Journal of Forensic Sciences, 27(2), 290–304.

- Liu, Z., He, J., Feng, J., & Zhou, J. (2022). PrinType: Text Entry via Fingerprint Recognition. Proceedings of the ACM on Interactive, Mobile, Wearable and Ubiquitous Technologies, 6(4), 1-31.

- Maio, D., Maltoni, D., Cappelli, R., Wayman, J. L., & Jain, A. K. (2000, September). FVC2000: Fingerprint verification competition. Technical Report: DEIS, University of Bologna.

- Maio, D., Maltoni, D., Cappelli, R., Wayman, J. L., & Jain, A. K. (2002). FVC2002: Second fingerprint verification competition. In Proceedings of International Conference on Pattern Recognition (16th ed.).

- Moenssens, A. (1971). Fingerprint techniques. Chilton Book Company.

- Monson, K. L., Roberts, M. A., Knorr, K. B., Ali, S., Meagher, S. B., Biggs, K., Blume, P., Brandelli, D., Marzioli, A., Reneau, R., & Tarasi, F. (2019). The permanence of friction ridge skin and persistence of friction ridge skin and impressions: A comprehensive review and new results. Forensic Science International, 297, 111–131.

- Mordor. (2021). Mordor intelligence. Consumer biometrics market—growth, trends, COVID-19 impact, and forecasts (2022–2027). Retrieved July, 2021, from https://www.mordorintelligence.com/industry-reports/consumer-biometrics-market.

- Mulvhill, J. J. (1969). The genesis of dematoglyphics. The Journal of Pediatrics, 75(4), 579–589.

- Penrose, L. S. (1965). Dermatoglyphic topology. Nature, 205, 545–546.

- Phillips, P. J., Martin, A., Wilson, C. L., & Przybocki, M. (2000, February). An introduction to evaluating biometric systems. IEEE Computer Magazine, 33(2), 56–63.

- Ratha, N. K., Connell, J. H., & Bolle, R. M. (1999). A biometrics-based secure authentication system. In Proceedings of Workshop on Automatic Identification Advances Technologies.

- Ratha, N. K., Connell, J. H., & Bolle, R. M. (2001). An analysis of minutiae matching strength. In Proceedings of International Conference on Audio- and Video-Based Biometric Person Authentication (3rd ed., pp. 223–228).

- Ratha, N. K., Connell, J. H., & Bolle, R. M. (2003). Biometrics break-ins and band-aids. Pattern Recognition Letters, 24(13), 2105–2113.

- Rhodes, H. T. F. (1956). Alphonse Bertillon: Father of scientific detection. Abelard-Schuman.

- Roddy, A., & Stosz, J. (1997). Fingerprint features: Statistical-analysis and system performance estimates. Proceedings of the IEEE, 85(9), 1390–1421.

- Ross, A. A., Nandakumar, K., & Jain, A. K. (2006). Handbook of multibiometrics. Springer Science & Business Media.

- Scott, W. (1951). Fingerprint mechanics—A handbook. C. Thomas, Springfield.

- Singh, M., Singh, R., & Ross, A. (2019). A comprehensive overview of biometric fusion. Information Fusion, 52, 187–205.

- Viveros, R., Balasubramanian, K., & Mitas, J. A. (1984). Binomial and negative bionomial analogues under correlated bernoulli trials. Journal of the American Statistician, 48(3), 243–247.

- Watson, C. I., & Wilson, C. L. (1992). NIST special database 4, fingerprint database. U.S. National Institute of Standards and Technology.

- Wayman, J. L. (1999). Fundamentals of biometric authentication technologies. In J. L. Wayman (Ed.), National biometric test center collected works (Vol. 1). National Biometric Test Center.

- Wayman, J. L. (2001). Confidence interval and test size estimation for biometric data. Personal Communication.

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)