代码缺陷扫描神器——FindBugs

FindBugs目前,主要有三种形式使用,GUI形式、插件形式、Ant脚本形式,在这里只讲述FindBugs作为插件,在Android Studio中的应用。根据缺陷的性质,大致可以分为下列几类:分类1)Bad practice:不好的做法,代码违反了公认的最佳实践标准,比如某个类实现了equals方法但未实现hashCode方法等;2)Malicious code vulnerbility:恶意

FindBugs目前,主要有三种形式使用,GUI形式、插件形式、Ant脚本形式,在这里只讲述FindBugs作为插件,在Android Studio中的应用。

目录

一、FindBugs基础知识

(1)FindBugs—代码缺陷分类

根据缺陷的性质,大致可以分为下列几类:

分类

1)Bad practice:不好的做法,代码违反了公认的最佳实践标准,比如某个类实现了equals方法但未实现hashCode方法等;

2)Malicious code vulnerbility:恶意的代码漏洞;

3)Correctness:可能不正确,比如错误的强制类型转换;

4)Performance:潜在的性能问题;

5)Security:安全性;

6)Dodgy code:糟糕的代码,FindBugs团队认为该类型下的问题代码导bug的可能性很高;

7)Experimental:实验;

8)Multithreaded correctness:关注于同步和多线程问题;

9)Internationalization:国际化

(2)在Android Studio中使用FindBugs-IDEA插件

1)安装FindBugs插件

Android Studio —> Preference —> Plugins—> Browse Repositories ...

重启

2)FindBus菜单栏和工具栏如下

菜单栏

工具栏

3)FindBugs工具栏介绍

区域1:选择分析文件,主要包括有:Analyze Current file、Analyze Class (non-anonymous) under Cursor、Analyze Package(s) files、Analyze Module files、

Analyze Package files、Analyze Scope files等;

其中比较重要的是:Analyze Scope files(如图所示),可以设置Custom Scope,其中VCS Scope比较nice(在Code Review前,就可以利用findBugs检查代码)

区域2:FindBugs结果分类,主要包括有:Group by bug category、Group by class、

Group by package、Group by bug rank;

区域3:导入/导出分析结果(XML/HTML)

(3)实例分析

FindBugs面板主要包括三部分:1)FindBugs结果分类区、2)Select a bug to preview、3)Bug Details,如下图所示为一个SIC问题,内部类最好为static类。

同样,连遍历HashMap性能问题,findBugs也能扫出来(牛!)

结 论:使用keySet形式遍历HashMap性能不如entrySet

常见bug分类如下:

二、FindBugs使用进阶

(1)FindBugs设置部分

FindBugs设置主要包括:General、Report、Filter、Detector、Annotate、Share等及部分。

1)General add Plugins

如Add Findbugs plugin for Android

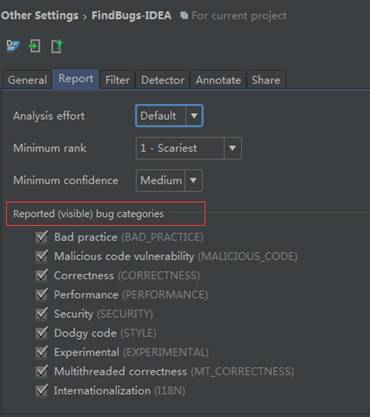

2)Report部分

FindBugs报告相关设置,报告等级、报告结果分类(是否显示相应类型)

3)Filter过滤器(相当重要)

exclude忽略指定的class/package (以xml定义过滤的命名)

include只输出指定的class/package (以xml定义过滤的命名)

filter内容如下:

使用filter前后对比如下:

很明显,RadioUtil和TouchDelegateGroup文件被过滤掉了

详见:findbugs.sourceforge.net/manual/filt…findbugs.sourceforge.net/manual/filt…

4)Detector

可以选择所要进行检查的相关的Bug Pattern条目,你可以根据需要选择或去掉相应的检查条件

5)Annotate

Bug注解,默认设置即可。

实例如下:左侧黄色、红色图标为GutterIcon

(2)在Gradle中添加findbugs

1)Findbugs在gradle中配置

2)在gradle中执行

3)输出Report

网络安全学习路线 (2024最新整理)

第一阶段:安全基础

网络安全行业与法规

Linux操作系统

计算机网络

HTML PHP Mysql Python基础到实战掌握

第二阶段:信息收集

IP信息收集

域名信息收集

服务器信息收集

Web网站信息收集

Google hacking

Fofa网络安全测绘

第三阶段:Web安全

SQL注入漏洞

XSS

CSRF漏洞

文件上传漏洞

文件包含漏洞

SSRF漏洞

XXE漏洞

远程代码执行漏洞

密码暴力破解与防御

中间件解析漏洞

反序列化漏洞

第四阶段:渗透工具

MSF

Cobalt strike

Burp suite

Nessus Appscea AWVS

Goby XRay

Sqlmap

Nmap

Kali

第五阶段:实战挖洞

漏洞挖掘技巧

Src

Cnvd

众测项目

热门CVE漏洞复现

靶场实战

学习资料的推荐

学习框架已经整理完毕,现在就差资料资源了,我这里整理了所有知识点对应的资料资源文档,大家不想一个一个去找的话,可以参考一下这些资料!

1.视频教程

2.SRC技术文档&PDF书籍

3.大厂面试题

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)