软考中级-嵌入式系统设计师(二)

信息摘要是由哈希函数生成的。特点:不管数据多长,都会产生固定长度的信息摘要;任何不同的输入数据,都会产生不同的信息摘要;单向性,即只能由数据生成信息摘要,不能有信息摘要还原数据。信息摘要算法:MD5(产生128位的输出)、SHA-1(安全散列算法,产生160位的输出,安全性更高)。

信息基础

1、OSI七层模型

双绞线的传输距离在100m以内。

2、TCP/IP协议族

网络层协议

传输层协议

TCP协议:可靠连接,TCP三次握手建立连接,四次挥手终止连接。采用的是可变大小的滑动窗口协议。

UDP协议:不可靠连接,可能会有丢包现象。

应用层协议

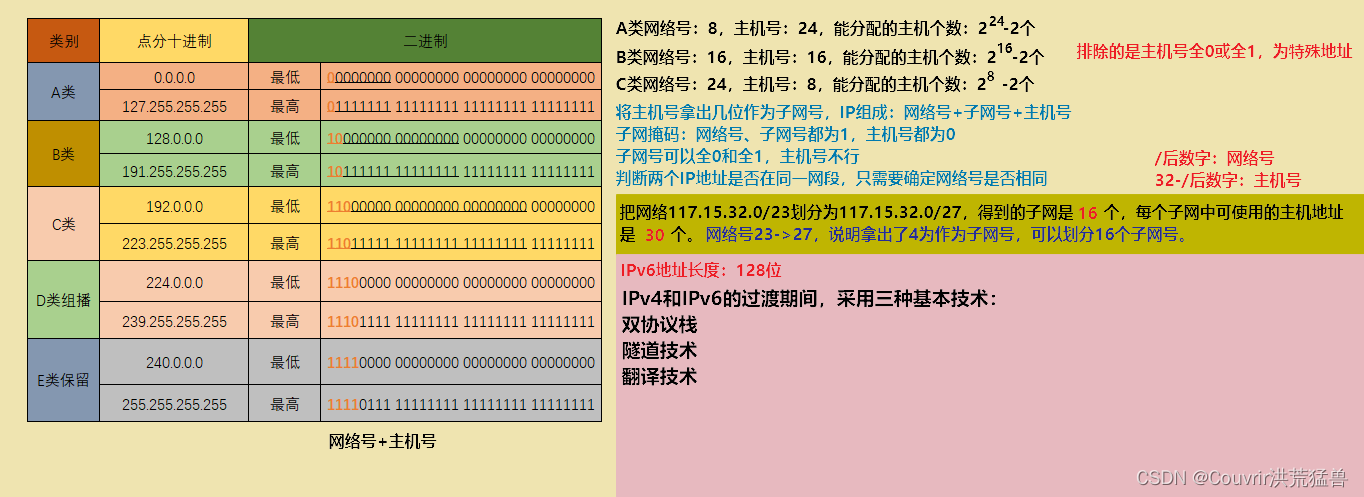

3、IP地址表示与计算

255.255.255.255是主机路由的子网掩码。

4、网络规划和管理

局域网(LAN),4Mb/s~1Gb/s。

城域网(MAN),50kb/s~100Mb/s。

广域网(WAN),9.6kb/s~45Mb/s。

总线型网络拓扑采用集中控制、令牌访问、CSMA/CD等方式。

办公室局域网是星型拓扑结构,中间结点是交换机。由路由器连接起来的小型网络也是星型结构。

层次化局域网模型

核心层、汇聚层、接入层。

核心层提供不同区域之间的最佳路由和高速数据传送;

汇聚层将网络业务连接到接入层,并且实施与安全、流量、负载和路由相关的策略;

接入层为用户提供了在本地网段访问应用系统的能力,还要解决相邻用户之间的互访需要,接入层要负责一些用户信息的收集工作和用户管理功能。

PPP的认证类型

PAP:二次握手,明文不加密。

CHAP:三次握手,密文采用MD5加密。

PPP的双向验证,采用的是CHAP的主验证。PPP的加固验证,采用的是两种(PAP,CHAP)验证同时使用。

冲突域和广播域

路由器可以阻断广播域和冲突域,交换机只能阻断冲突域。

5、多媒体技术

6、信息安全

基本要素:保密性、完整性、可用性、可控性和不可抵赖性。

被动攻击:不直接影响源站和目的站的通信内容,如监听、窃取等。

主动攻击:直接影响源站和目的站的通信内容,如中断、篡改、伪造等。

7、加密技术-保密性

加密算法:一般是公开的,包括两个规则,代换(转换成完全不同的其他数据)和置换(打乱明文顺序,进行重新置换)。

对称加密技术一般只有56位,加密简单,适合加密大数据;非对称加密技术一般有1024位,不适合加密大数据。

对称加密技术(对数据的加密和解密的密钥是相同的,属于不公开密钥加密算法)

DES:替换+移位,56位密钥、64位数据块、速度快,密钥易产生。

3DES:三重DES,两个56位密钥K1、K2.

加密:K1加密-K2解密-K1加密。

解密:K1解密-K2加密-K1解密。

AES:替换DES,美国FBI采用。

RC-5:RSA数据安全公司的很多产品都使用RC-5。

IDEA:128密钥,64位数据块,比DES的加密性好,对计算机功能要求相对低。

非对称加密技术(对数据的加密和解密的密钥是不同的,属于公开密钥加密算法)

RSA(512位密钥、1024位密钥)、Elgamal、ECC、背包算法、Rabin、D-H等。

非对称加密技术原理:

发送方和接收方都有各自的公钥和私钥,并且发送方的公钥只能由发送方的私钥来解密,接收方的公钥只能由接收方的私钥来解密。双方的公钥共享,私钥保密。

当发送方要传输数据给接收方,需要使用接收方的公钥来加密,这样才能够用接收方的私钥来解密,保证了数据的加密性。

数字信封原理(对称加密技术+非对称加密技术)

本质是使用对称密钥加密数据,非对称密钥加密对称密钥,解决了对称密钥的传输问题。

8、信息摘要-完整性

信息摘要是由哈希函数生成的。

特点:不管数据多长,都会产生固定长度的信息摘要;任何不同的输入数据,都会产生不同的信息摘要;单向性,即只能由数据生成信息摘要,不能由信息摘要还原数据。

信息摘要算法:MD5(产生128位的输出)、SHA-1(安全散列算法,产生160位的输出,安全性更高)。

9、数字签名-不可抵赖性

数字签名属于非对称加密体制。

主要功能:不可否认、报文鉴别、报文的完整性。

数字签名原理:若发送方需要发生数据,应该使用发送方的私钥进行数字签名,然后接收方使用发送方的公钥进行解密,唯一标识了数据是谁传送的。

当数字签名和信息摘要合用后,就能保证不会产生错误。

具体是发送方使用私钥对明文进行数字签名,传输数据使用接收方的公钥加密。接收方拿到后,使用接收方的公钥解密,再使用发送方的公钥核实。确认后,才取出明文。

数字证书

数字证书由用户申请,证书签证机关CA对其核实签发,是对用户公钥的认证。是在原发送方是正确的情况下所做的加密和认证技术。

数字证书是将持有者的公钥和持有者信息绑定起来的机制。每一个发送方都要先向CA申请数字证书,数字证书是经过CA数字签名的(CA使用私钥加密),当发送方要发送数据时,接收方首先下载CA的公钥去验证数字证书的真伪。如果为真,就能保证发送方是真的。

生成消息摘要的目的是防止篡改,对摘要进行加密的目的是防止抵赖。

10、网络安全协议

SSL协议用于网银交易、HTTPS。

SSH被设计为加强Telnet/FTP安全的传输协议。

SET安全电子交易协议主要应用于B2C模式中保障支付信息的安全性。

PGP协议是安全电子邮件协议,提供数据加密和数字签名服务。

PGP使用RSA公钥证书进行身份认证,使用IDEA(128位密钥)进行数据加密,使用MD5进行数据完整性验证。

11、网络安全技术

防火墙技术

网络级防火墙层次低,但是效率高。因为使用包过滤和状态检测手段,一般只检验网络包外在属性是否异常。

应用级防火墙层次高,但是效率低,但是安全强度高。

DMZ(非军事区,屏蔽子网方法)可以屏蔽掉一些来自内部的攻击,但是完全来自系统内部服务器的攻击还是无法屏蔽掉。

入侵检测技术

入侵检测技术位于防火墙后的第二道屏障,作为防火墙技术的补充。

入侵防御技术

杀毒软件

蜜罐系统

伪造一个蜜罐网络引诱黑客攻击。

12、计算机病毒和木马

特定:传染性、隐蔽性、潜伏性、破坏性、针对性、衍生性、寄生性、未知性。

13、保护期限

单位和委托的区别在于,当合同中未规定著作权的归属时,著作权默认为归于单位,而委托创作中,著作权默认归属于创作方个人。

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献10条内容

已为社区贡献10条内容

所有评论(0)