hashcat解密握手包

WPA加密方式尚有一漏洞,攻击者可利用spoonwpa等工具,搜索到合法用户的网卡地址,并伪装该地址对路由器进行攻击,迫使合法用户掉线重新连接,在此过程中获得一个有效的握手包,并对握手包批量猜密码,如果猜密的字典中有合法用户设置的密码,即可被破解。建议用户在加密时尽可能使用无规律的字母与数字,以提高网络的安全性。前一篇博客讲到了怎么利用fluxion工具抓取Wi-Fi的握手包,接下来我将讲解如何将

前言

WPA加密方式尚有一漏洞,攻击者可利用spoonwpa等工具,搜索到合法用户的网卡地址,并伪装该地址对路由器进行攻击,迫使合法用户掉线重新连接,在此过程中获得一个有效的握手包,并对握手包批量猜密码,如果猜密的字典中有合法用户设置的密码,即可被破解。建议用户在加密时尽可能使用无规律的字母与数字,以提高网络的安全性。

前一篇博客讲到了怎么利用fluxion工具抓取Wi-Fi的握手包,接下来我将讲解如何将抓取到的握手包转换成22000格式,并利用hashcat进行破解。

使用步骤

一、cap握手包转换成hc22000格式

现在有很多教程说要将cap握手包转换成hccap格式破解,但是在hashcat6.0版本以后 -m2500 ,-m16800,都更改为-m 22000格式了。因此这里我们将cap握手包转换成22000格式

目前转换有两种方法,一种是在线转换,一种是本地转换

1.在线转换

hashcat官方提供了在线转换服务 链接:https://hashcat.net/cap2hashcat/

2.本地转换

在Kali Linux里面获取hcxtools,步骤:(以下步骤需要获取超级权限)

git clone https://github.com/ZerBea/hcxtools.git

cd hcxtools

make

make install

查看hcxtools如何使用

hcxpcapngtool -h

转换成hc22000格式

su hcxpcapngtool <文件路径> -o <输出文件名.hc22000>

至此,文件转换就成功了,可以在命令台打开的路径下找到hc22000文件

二、使用hashcat破解密码

这里说下为什么要在Windows下跑字典解密:跑字典最好使用GPU,速度要比CPU快10-100倍不等,在Windows下配置GPU环境要方便一些,并且博主电脑上刚好就有CUDA的环境(用GPU跑要提前配好CUDA)

1.准备好字典

完完全全暴力破解是非常困难的,密码稍微复杂一点都不太可能跑出来。因此,高质量的字典是非常重要的,但是也存在很大的运气成分。

字典可以在网上找,要是没找到也可以用Kali自带的字典

回到虚拟机,在桌面点击文件系统

找到目录

/usr/share/wordlists

目录下有个压缩包rockyou.txt.gz,解压一下,命令:

sudo gzip -d /usr/share/wordlists/rockyou.txt.gz

最后那个rockyou.txt就是字典

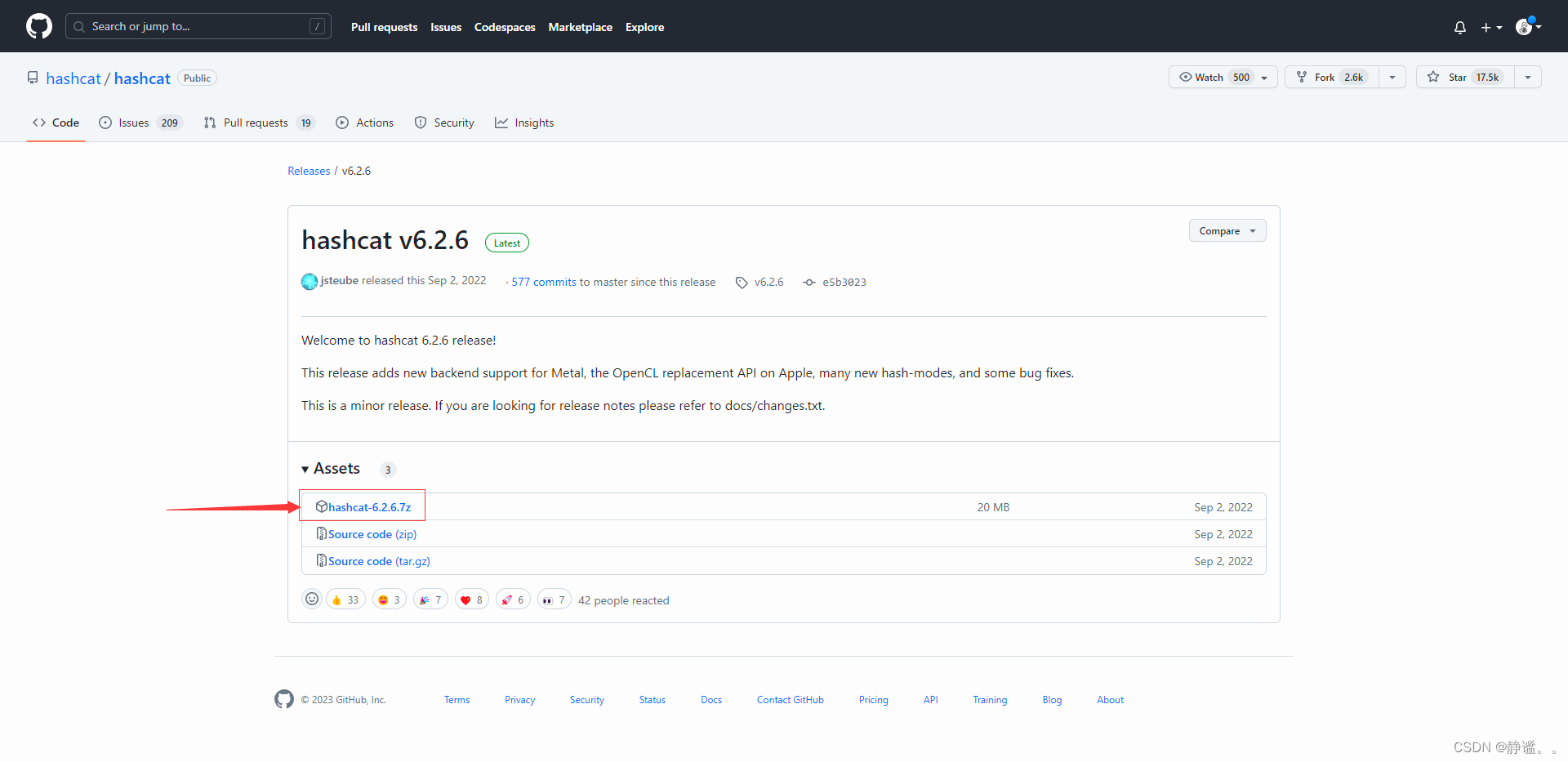

2.下载hashcat

项目地址:https://github.com/hashcat/hashcat

该项目在windows下部署需要使用MinGW进行构建,非常复杂,也不好用,建议直接下载已经构建好的版本。

解压到目录,然后将需要破解的hc22000文件放到该目录下(从linux系统传文件到windows可以用ssh),运行命令:

.\hashcat.exe -m 22000 <hc22000文件路径> <字典路径>

字典可以是单个文件,也可以是文件夹

至此如何使用hashcat解密握手包的步骤就结束了

如何抓取WiFi握手包请看上一篇文章 wifi解密

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)