防火墙基础技术

防火墙的定义和分类防火墙的主要功能和技术防火墙设备管理的方法防火墙可以实现逻辑隔离但不能物理隔离防火墙的功能是通过安全策略实现的防火墙可以防病毒、防入侵、防木马、防攻击,但就是不防火。

目录

一、内容概述

防火墙的定义和分类

防火墙的主要功能和技术

防火墙设备管理的方法

二、防火墙概述

防火墙可以实现逻辑隔离但不能物理隔离

防火墙的功能是通过安全策略实现的

防火墙可以防病毒、防入侵、防木马、防攻击,但就是不防火

防火墙的应用

企业内网管控隔离、互联网边界防护、企业分支互联、数据中心隔离等

防火墙的本质

路由器与交换机的本质是转发,防火墙的本质是控制

防火墙的发展历程

防火墙的主要技术:包过滤、代理、状态检测,现在最常见的防火墙为状态检测防火墙,代理防火墙衍生出一个新设备——网闸。

防火墙特征

逻辑区域过滤器、隐藏内网网络结构、自身安全保障、主动防御攻击

防火墙分类

按照形态分为:硬件防火墙、软件防火墙

按照保护对象分为:单机防火墙、网络防火墙

按照访问控制分为:包过滤防火墙、代理防火墙、状态检测防火墙

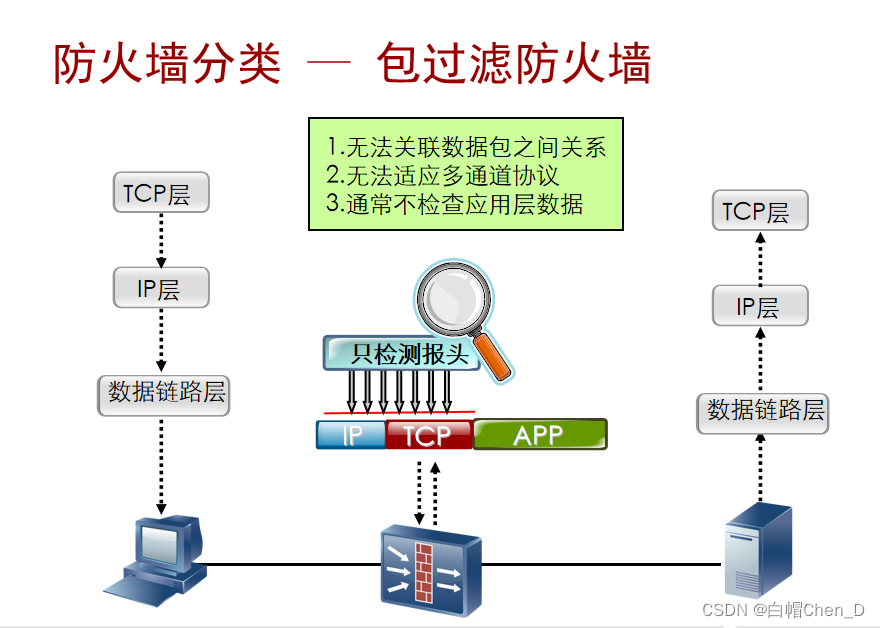

包过滤防火墙:

包过滤是指在网络层对每一个数据包进行检查,根据配置的安全策略转发或丢弃数据包

包过滤防火墙的基本原理是,通过配置访问控制列表(ACL)实施数据包的过滤,主要基于数据包中的五元组,即源目IP 源目端口 和协议

包过滤防火墙的缺点:

因为是逐包过滤,随着ACL复杂程度和长度的增加,过滤性能呈指数下降

静态ACL规则难以适应动态的安全需求

因为包过滤主要基于五元组,未对会话状态和数据进行检查和分析,容易被绕过

无法适应多通道协议,如FTP协议

代理防火墙:

代理服务作用于网络的应用层,代理防火墙其实就是将内部用户于外部服务彻底隔离开,通过自身进行数据转发

防火墙收到来自用户的请求,通过安全策略检查后,防火墙主动与内部服务器建立连接,转发外部用户的请求,并将真正服务器返回的数据响应送回外部用户

在这里防火墙相当于一个中间人,类似于校园的保安,外面的外卖送给保安,保安在送给学生这样的过程,在整个通信过程中,外部其实与内部没有真正意义上的建立连接,而是内外部都与防火墙建立连接,由防火墙转发数据

代理防火墙的缺点:

处理速度慢,容易收到DOS或者DDOS攻击

需要针对每一种协议开发应用层代理,开发周期长,升级困难

所以除了重要的如财务等部门需要部署代理技术的网闸以外,代理防火墙已经被彻底淘汰

状态检测防火墙:

目前主要使用的防火墙

状态检测防火墙是包过滤技术的扩展,也是基于包过滤技术实现的,但与包过滤防火墙不同,状态检测防火墙考虑前后报文的历史相关性,当检测到第一个数据包符合安全策略后,该数据包的后续数据包都直接转发放行

状态检测防火墙在网络层截获数据包,然后从各应用层提取出安全策略所需要的状态信息,并保存到会话表中,通过分析这些会话表和与该数据包有关的后续连接请求来做出恰当决定。

状态检测防火墙的优点:

只对首包进行ACL检测,后续包无需再进行ACL检查,只根据会话表决定丢弃还是转发,如果转发则刷新会话表(老化时间),并且可以采用二叉树或哈希等算法进行快速搜索,提高了传输效率

安全性较高:连接状态清单是动态管理的。会话完成后防火墙上所创建的临时返回报文入口随即关闭,保障了内部网络的实时安全。同时,状态检测防火墙采用实时连接状态监控技术,通过在会话表中识别诸如应答响应等连接状态因素,增强了系统的安全性。

安全区域:

前面提到了安全区域的概念,防火墙的安全策略是基于安全区域起效的,没有安全区域就没有安全策略

安全区域是本地逻辑安全区域的概念,是一个或多个接口所连接的网络

安全区域的分类:

Trust信任区域、UnTrust不信任区域,DMZ非军事化区域又叫隔离区、Local本地区域指防火墙本身的接口

安全区域与接口

防火墙允许存在两个具有完全相同安全级别的安全区域,但不允许同一个物理接口分属于不同的安全区域

文字不是很好理解,如图

防火墙每一个接口对应一个区域,不通接口对应的区域安全级别可以相同,比如图中0/0/0 和0/0/1都是trust区域

值得一提的是,下图圈起来的地方,也就是接口本身属于Local区域,也只有接口本身可以属于Local区域

安全区域的方向

数据流的两个方向分别为Oytbound和Inbound

入方向(inbound)数据由低安全级别的安全区域向高安全级别的安全区域传输的方向

出方向(outbound)数据由高安全级别的安全区域向低安全级别的安全区域传输的方向

高优先级与低优先级是相对的

安全区域默认安全级别从高到低:Local trust dmz untrust

三、防火墙的功能特性

可以看到防火墙的功能十分多,也具备路由/wifi的功能,我们主要研究防火墙的安全功能

访问控制

防火墙的主要功能是策略和机制的集合

它通过对流经数据流的报文头标识进行识别,以允许合法数据流对特定资源的授权访问,从而防止那些无权访问资源的用户的恶意访问或偶然访问。 实现访问控制的主要工作过程如下:

1. 对于需要转发的报文,防火墙先获取报文头信息五元组,源/目IP 源/目端口 协议

2. 将报文头信息和设定的访问控制规则进行比较。

3. 根据比较结果,按照访问控制规则设定的动作,允许或拒绝对报文的转发。

ACL访问控制列表

防火墙中重要的表之一,ACL表中存放的是访问控制规则

防火墙的黑名单:可以实现IP的封禁

防火墙的功能

攻击防范(扫描、流量、畸形报文、特殊报文)

报文统计

基本上你上网干了点啥,防火墙都能看到,当然它只能知道你在发微信,但是不知道发的啥

深度检测技术:基于特征字的识别技术、基于应用层网关识别技术,基于行为模式识别技术

应用控制

SACG联动技术

双机热备

Link、QoS

防火墙的性能指标

时延:据包的第一个比特进入防火墙到最后一个比特输出防火墙的时间间隔指标,是用于测量防火墙处理数据的速度理想的情况

每秒新建连接数:指每秒钟可以通过防火墙建立起来的完整TCP连接

并发连接数:于防火墙是针对连接进行处理报文的,并发连接数目是指的防火墙可以同时容纳的最大的连接数目,一个连接就是一个TCP/UDP的访问。

四、防火墙设备管理实验

因为这个实验比较简单,所以跟下一章的实验一块做了,只要做到进入web管理页面即可

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)