XXE是什么?XXE漏洞原理及案例讲解(从0到1完全掌握XXE)

XXE(XML外部实体注入)是一种针对应用程序处理XML数据的方式的攻击。XML文档可以定义实体,它们是存储文档中其他地方重复使用的数据的方式。外部实体是一种特殊类型的实体,它们的内容被定义在XML文档外部。XXE漏洞发生在当应用程序解析含有外部实体引用的XML文档时,没有正确地限制或禁止这些外部实体的使用。XXE是一种严重的安全漏洞,它的存在可能导致严重的安全风险。开发人员和安全专家必须了解此类

XXE是什么?

XXE(XML外部实体注入)是一种针对应用程序处理XML数据的方式的攻击。在这种攻击中,攻击者利用应用程序对XML输入的处理不当,引入或“注入”恶意内容。这可能导致未授权的数据访问、服务拒绝攻击甚至执行远程代码。

XXE漏洞原理

XML(可扩展标记语言)是一种常用于Web应用程序的数据格式。XML文档可以定义实体,它们是存储文档中其他地方重复使用的数据的方式。外部实体是一种特殊类型的实体,它们的内容被定义在XML文档外部。

XXE漏洞发生在当应用程序解析含有外部实体引用的XML文档时,没有正确地限制或禁止这些外部实体的使用。攻击者可以利用这一点,通过构造包含恶意外部实体的XML文档,来实现攻击目的。

XXE漏洞案例讲解

案例:读取服务器文件

- 场景:一个Web应用程序允许用户上传XML文件来更新个人配置。

- 攻击方法:攻击者创建一个XML文件,其中包含一个外部实体,该实体引用了服务器上的敏感文件(例如

/etc/passwd)。 - XML示例:

<?xml version="1.0" encoding="ISO-8859-1"?> <!DOCTYPE foo [ <!ELEMENT foo ANY > <!ENTITY xxe SYSTEM "file:///etc/passwd" >]> <foo>&xxe;</foo> - 结果:当服务器处理此XML文件时,外部实体

xxe被解析,导致/etc/passwd文件的内容被插入到XML文档中,并返回给攻击者。

漏洞利用影响

- 攻击者可以读取服务器上的任意文件,这可能导致敏感信息泄露。

- 在某些情况下,攻击者还可以利用XXE漏洞发起服务拒绝(DoS)攻击,甚至执行远程代码。

防御策略

- 禁用外部实体:在解析XML时禁用外部实体的处理。

- 限制XML解析器功能:配置XML解析器,以最小化处理不必要功能,例如禁用DTD(文档类型定义)。

- 输入验证:对输入的XML数据进行严格的验证,确保没有恶意构造的内容。

- 错误处理:确保错误处理机制不会泄露敏感信息。

XXE 的危害

-

敏感数据泄露:

- XXE攻击可以使攻击者读取服务器上的文件,包括配置文件、源代码、密码文件等,从而泄露敏感信息。

-

内部系统扫描:

- 攻击者可以利用XXE攻击探测内部网络,识别内部服务和应用,从而为进一步的攻击提供信息。

-

服务器端请求伪造(SSRF):

- 通过XXE攻击,攻击者可能能够迫使服务器与内部系统或外部服务器进行交互,可能导致数据泄露或其他安全问题。

-

执行远程代码和命令:

- 在某些情况下,特别是当解析器支持强大的功能时,XXE攻击可以用于执行远程代码或系统命令,从而完全控制受影响的服务器。

-

拒绝服务攻击(DoS):

- XXE攻击可以用于发起拒绝服务攻击,例如通过指向大量消耗资源的外部实体或构造庞大的XML文档来耗尽服务器资源。

-

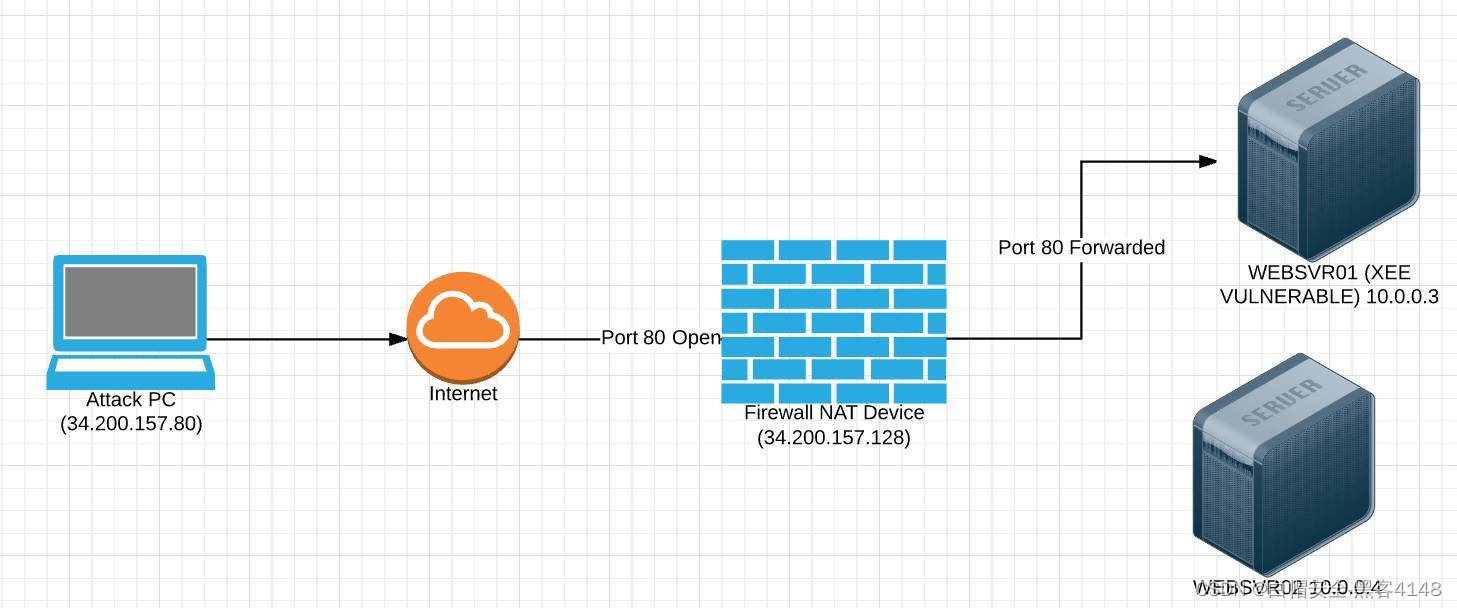

绕过防火墙:

- 攻击者可以利用XXE漏洞绕过直接从外部网络访问内部网络资源的限制。

-

植入恶意内容:

- 在某些情况下,XXE漏洞可以被用来植入恶意内容到系统中,影响数据的完整性。

网络安全学习路线

XXE是一种严重的安全漏洞,它的存在可能导致严重的安全风险。开发人员和安全专家必须了解此类漏洞的工作原理,确保在处理XML数据时采取适当的安全措施,以保护应用程序和数据的安全。

如果你对网络安全感兴趣,想学习黑客技术,我这里整理一份学习路线图和资料包(30G),可以免费自取。

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献8条内容

已为社区贡献8条内容

所有评论(0)