OSCS开源安全周报第 59 期:Apache Superset<2.1.1 远程代码执行漏洞(CVE-2023-37941)

OSCS 社区共收录安全漏洞个,公开漏洞值得关注的是远程代码执行漏洞( CVE-2023-37941 )、命令可绕过配置( CVE-2023-41053 )、集群密钥泄漏风险( CVE-2023-40029 )、注入漏洞( CVE-2023-39358 )。针对仓库,共监测到个不同版本的投毒组件,值得关注的是等投毒组件包窃取系统敏感信息(

本周安全态势综述

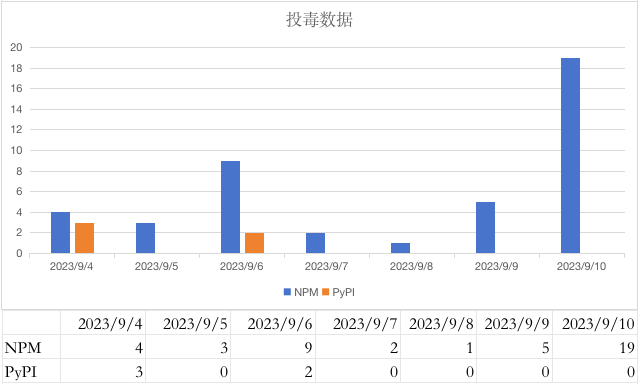

OSCS 社区共收录安全漏洞 7 个,公开漏洞值得关注的是 Apache Superset<2.1.1 远程代码执行漏洞( CVE-2023-37941 )、Redis SORT_RO命令可绕过 ACL 配置( CVE-2023-41053 )、Argo CD 集群密钥泄漏风险( CVE-2023-40029 )、Cacti<1.2.25 reports_user.php SQL注入漏洞( CVE-2023-39358 )。 针对 NPM 仓库,共监测到 48 个不同版本的投毒组件,值得关注的是 kwaishop-radar 等投毒组件包窃取 Mac 系统敏感信息(MPS-rtu2-sexb)。

重要安全漏洞列表

1、 Apache Superset<2.1.1 远程代码执行漏洞(CVE-2023-37941)

Apache Superset 是一个开源的数据可视化工具,metadata 数据库用于存储 Superset 元数据(如配置信息)。Python 的 pickle 包用于序列化和反序列化 Python 对象。

Apache Superset 2.1.1之前版本中使用 Python 的 pickle 包存储配置数据,对metadata数据库(如:SQLite)具有写访问权限的攻击者可通过SQL Lab等将恶意的 pickle 负载存储到 metadata 数据库,当 Superset 的 Web 后端反序列化该对象时触发远程代码执行。

参考链接:https://www.oscs1024.com/hd/MPS-tu89-c6xs

2、 Redis SORT_RO命令可绕过 ACL 配置( CVE-2023-41053 )

Redis 是一个开源的键值型非关系数据库,SORT_RO命令用于对存储在 Redis 中的数据进行排序,ACL 配置指 Redis 的访问控制列表。

受影响版本中未正确识别由 SORT_RO 命令访问的键,攻击者可执行 SORT_RO 命令(如:sort_ro key)访问 ACL 配置中未授权访问的键。

参考链接:https://www.oscs1024.com/hd/MPS-2pvi-xqr4

3、 Argo CD 集群密钥泄漏风险(CVE-2023-40029)

Argo CD 是用于 Kubernetes 的声明性 GitOps 持续交付工具,Kubernetes 集群密钥存储在 kubectl.kubernetes.io/last-applied-configuration 注解中。

由于 https://github.com/argoproj/argo-cd/pull/7139 中引入了用户管理集群的标签和注解的功能,具有Argo CD clusters, get RBAC权限的攻击者可通过 API 查看集群注解获取集群密钥,进而窃取或修改集群资源或造成拒绝服务。

参考链接:https://www.oscs1024.com/hd/MPS-jby0-dvsh

4、 Cacti<1.2.25 reports_user.php SQL注入漏洞( CVE-2023-39358 )

Cacti 是一个开源的操作监控和故障管理框架。

Cacti 1.2.25之前版本中由于 reports_user.php 中的 ajax_get_branches 函数未对用户可控的 tree_id 进行过滤,具有 Cacti 登录权限的攻击者可向 /cacti/reports_user.php Api节点发送包含恶意 tree_id 参数的http请求获取数据库中任意数据。如果 Cacti 开启访客模式,攻击者无需身份认证即可利用此漏洞。

参考链接:https://www.oscs1024.com/hd/MPS-9wzi-k37j

5、 kwaishop-radar 等投毒组件包窃取 Mac 系统敏感信息(MPS-rtu2-sexb)

投毒者在 NPM 仓库发布了 kwaishop-radar 和 kwai-pymk 恶意组件包,当用户安装时会窃取Mac系统的系统架构、内存大小、主机名、用户名、网口信息等并发送到攻击者可控的服务器(81.70.191.194)。该系列投毒包的IOC地址为北京腾讯云服务器,包名容易与内部组件混淆,可能针对国内某互联网公司,建议开发者及时排查是否安装投毒组件包。

参考链接:https://www.oscs1024.com/hd/MPS-rtu2-sexb

*查看漏洞详情页,支持免费检测项目中使用了哪些有缺陷的第三方组件

投毒风险监测

OSCS 针对 NPM 仓库监测的恶意组件数量如下所示:

本周新发现 324 个不同版本的恶意组件:

-

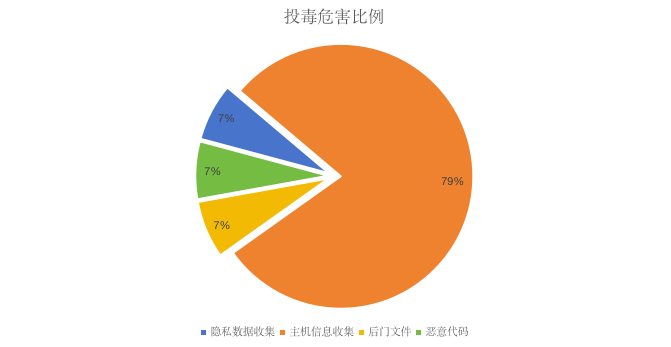

71%的投毒组件为: 获取主机敏感信息(获取了主机的用户名、IP 等敏感信息发送给恶意服务器)

-

7%的投毒组件为: 获取用户敏感信息(如账户密码、钱包地址、浏览器Cookie等)

-

7%的投毒组件为: 安装木马后门文件

-

7%的投毒组件为: 执行恶意代码

其他资讯

数百万人受到 Google Play 上假冒 Telegram 应用中隐藏的间谍软件感染 https://thehackernews.com/2023/09/millions-infected-by-spyware-hidden-in.html

情报订阅

OSCS(开源软件供应链安全社区)通过最快、最全的方式,发布开源项目最新的安全风险动态,包括开源组件安全漏洞、事件等信息。同时提供漏洞、投毒情报的免费订阅服务,社区用户可通过配置飞书、钉钉、企业微信机器人,及时获得一手情报信息推送:

_https://www.oscs1024.com/cm_

具体订阅方式详见: https://www.oscs1024.com/docs/vuln-warning/intro/#%E6%83%85%E6%8A%A5%E7%B1%BB%E5%9E%8B%E5%92%8C%E6%8E%A8%E9%80%81%E5%86%85%E5%AE%B9

更多推荐

已为社区贡献9条内容

已为社区贡献9条内容

所有评论(0)