针对firefox的恶意软件分析取证

简介需要此文章用到的虚拟机环境和工具可以加我qq3316735898环境介绍环境用的是火眼Windows攻击工具集环境该公司发布了一个包含超过140个开源Windows工具的大礼包,红队渗透测试员和蓝队防御人员均拥有了顶级侦察与漏洞利用程序集。该工具集名为“曼迪安特完全攻击虚拟机(CommandoVM)”,为安全研究人员执行攻击操作准备了即时可用的Windows环境此次分析的恶意软件为恶意软件详细

简介

需要此文章用到的虚拟机环境和工具可以加我qq3316735898

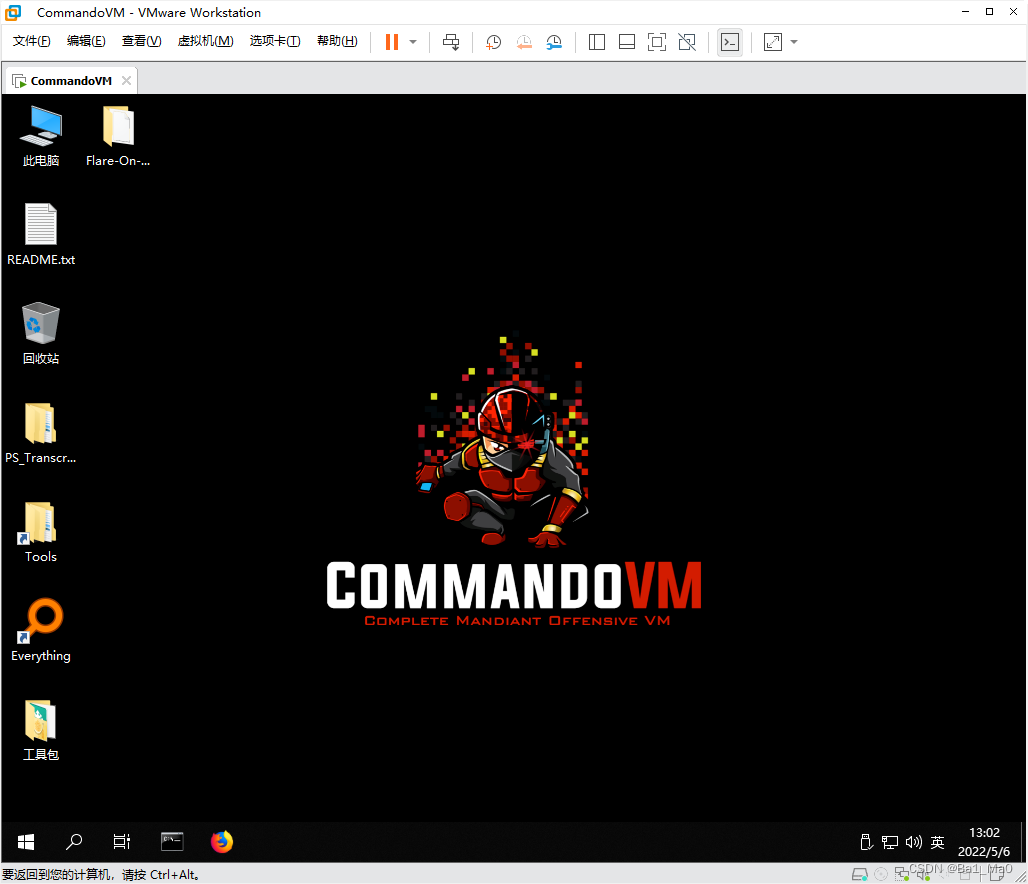

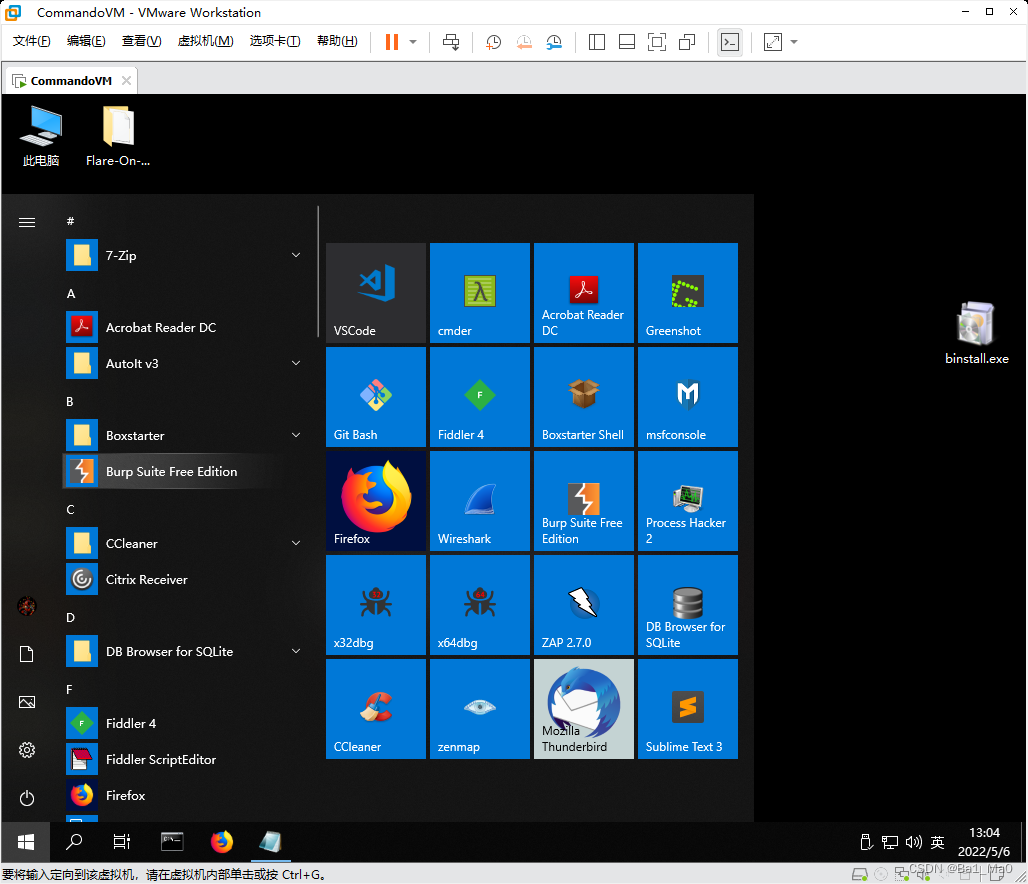

环境介绍

环境用的是火眼Windows攻击工具集环境

该公司发布了一个包含超过140个开源Windows工具的大礼包,红队渗透测试员和蓝队防御人员均拥有了顶级侦察与漏洞利用程序集。该工具集名为“曼迪安特完全攻击虚拟机(CommandoVM)”,为安全研究人员执行攻击操作准备了即时可用的Windows环境

此次分析的恶意软件为

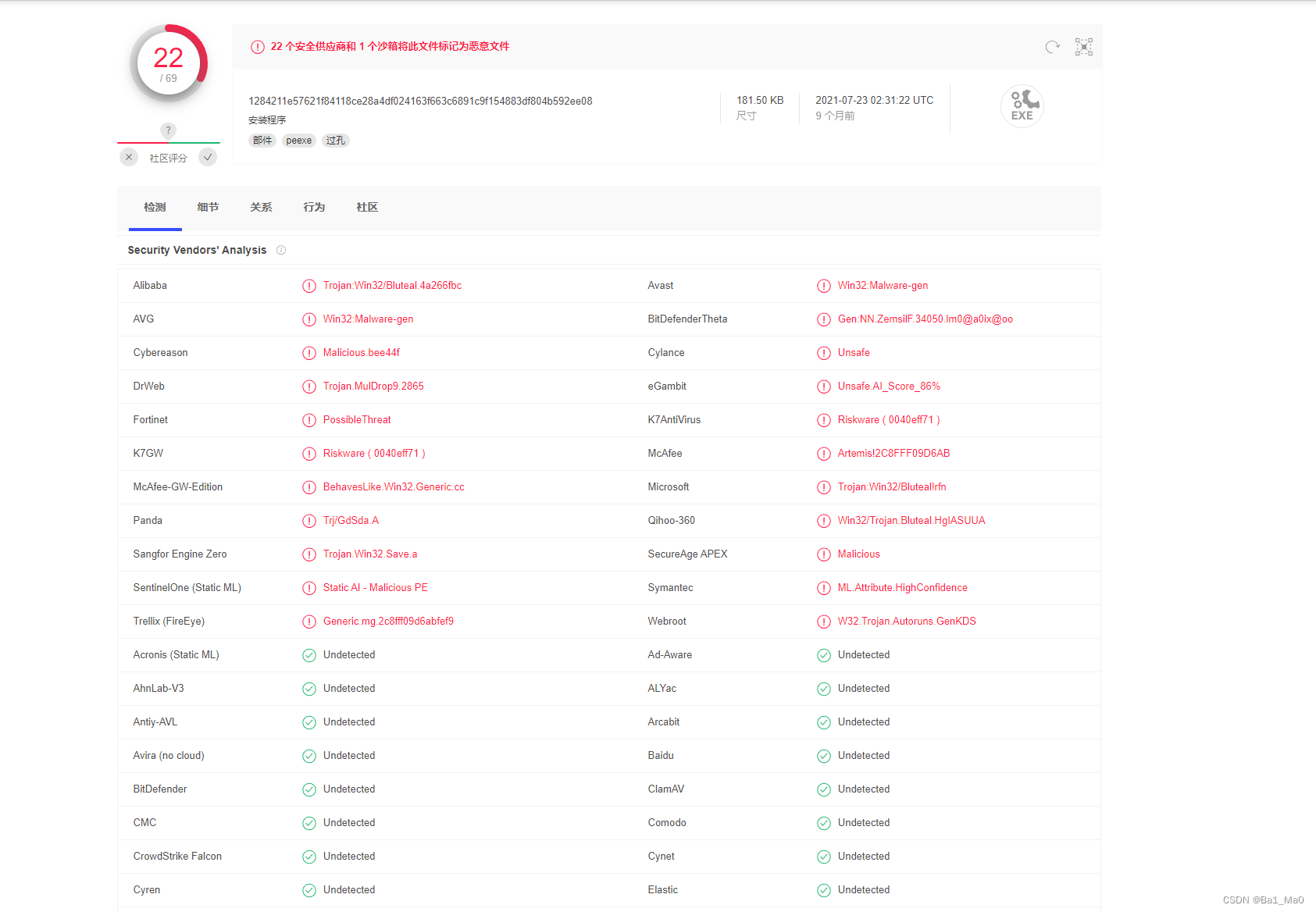

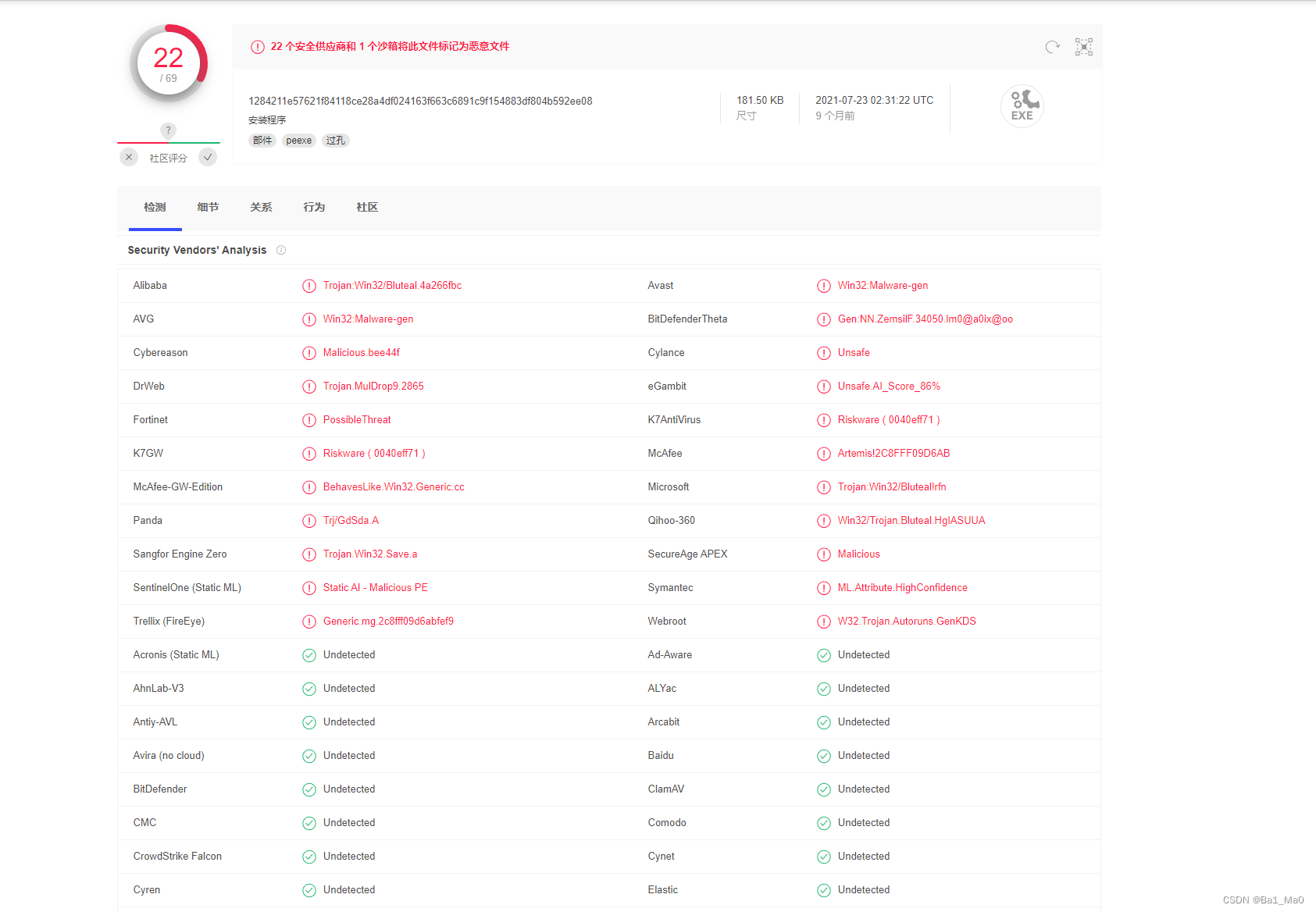

恶意软件详细信息获取

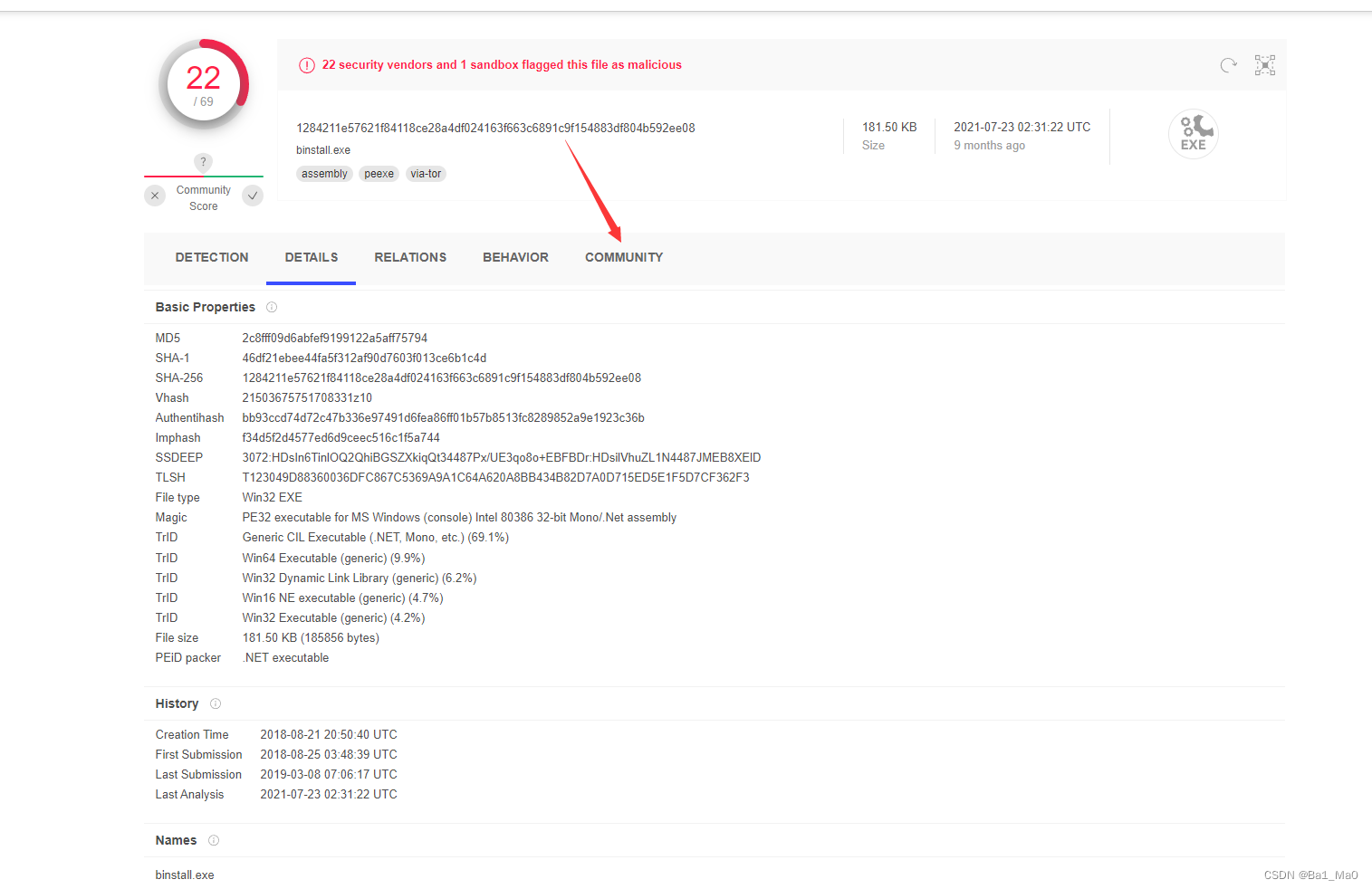

首先用第三方网站对恶意程序进行分析,这里我使用VirusTotal,VirusTotal.com是一个免费的病毒、蠕虫、木马和各种恶意软件分析服务,可以针对可疑文件和网址进行快速检测,最初由Hispasec维护。它与传统杀毒软件的不同之处是它通过多种防毒引擎扫描文件。使用多种反病毒引擎可以令使用者们通过各防毒引擎的侦测结果,判断上传的档案是否为恶意软件

https://www.virustotal.com/gui/home/upload

上传恶意软件进行分析

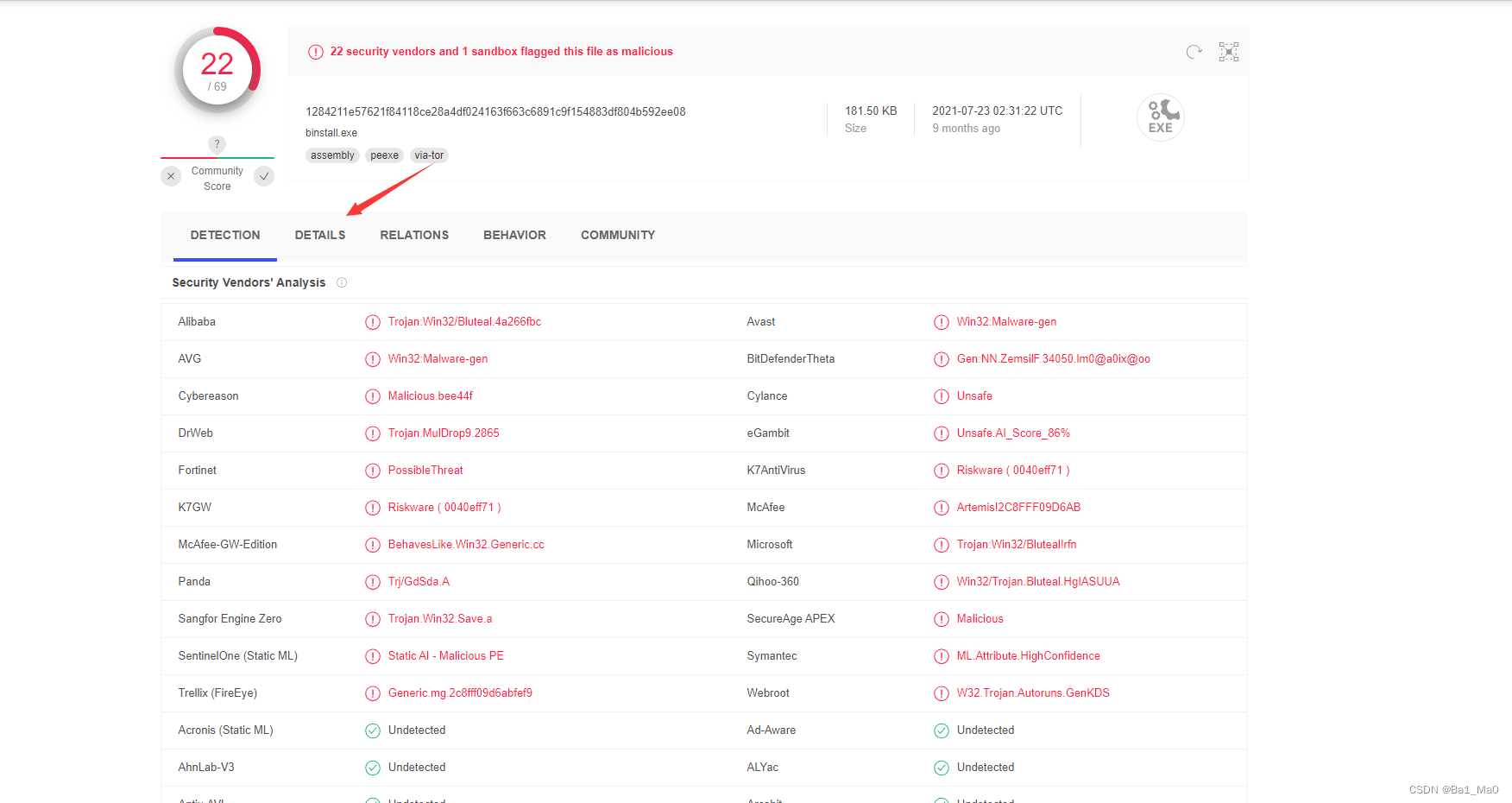

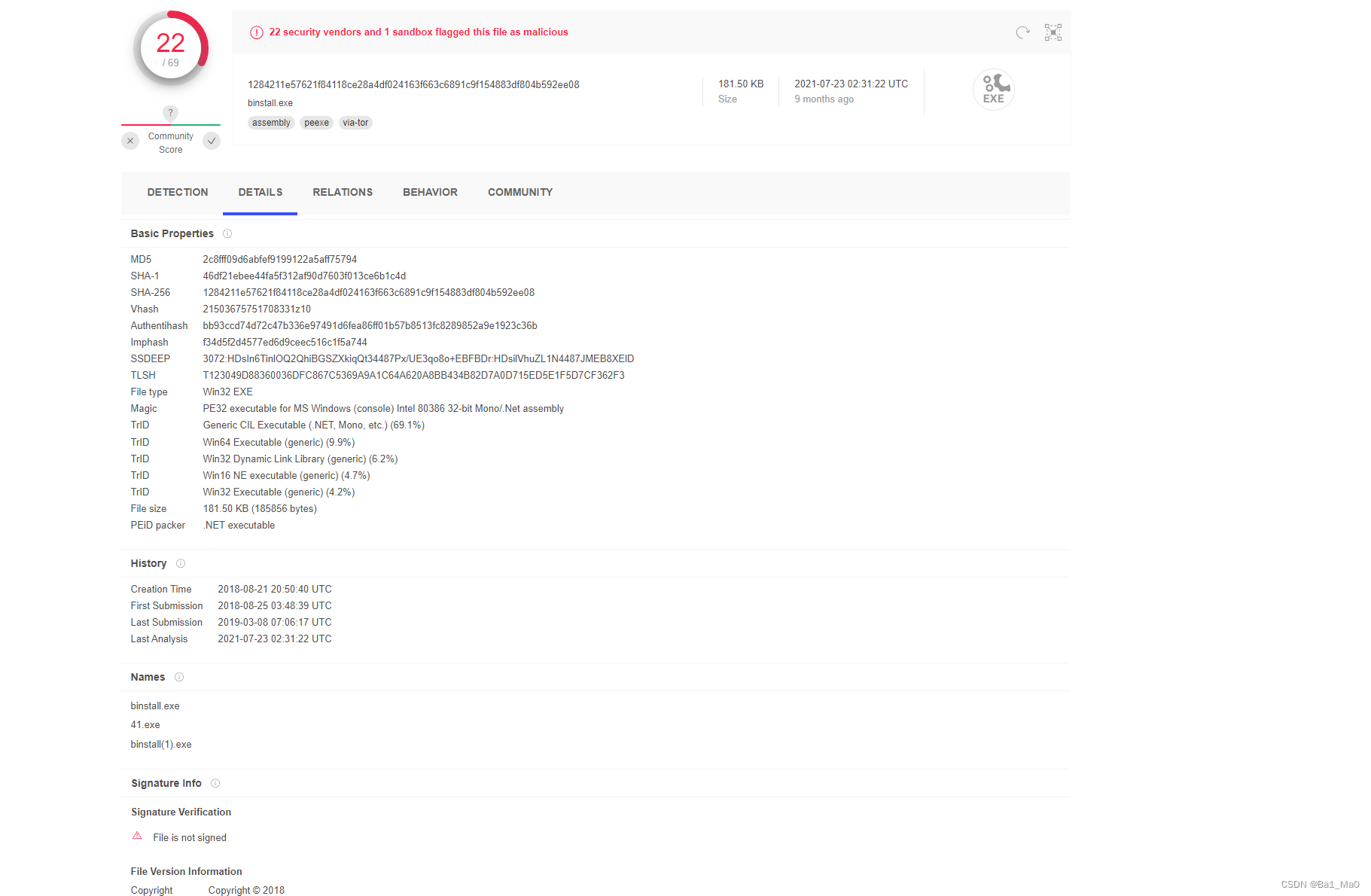

然后去到文件详细信息选项,这里可以看到很多关于恶意软件的一些信息

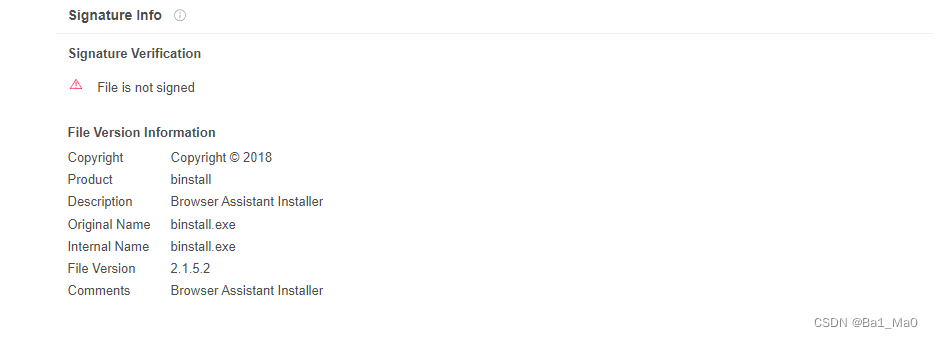

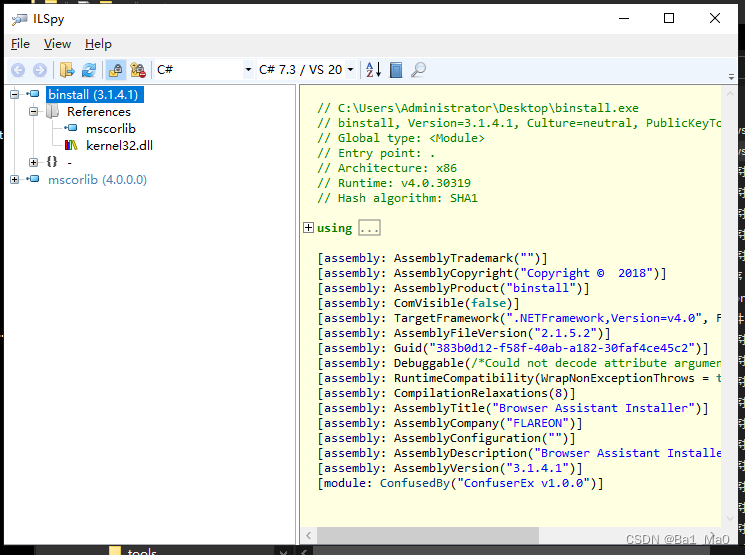

在这里可以知道binstall是一个浏览器助手的安装程序

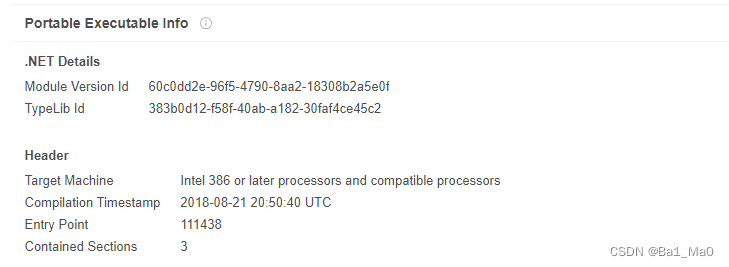

是一个.net的文件,也许是用C#写的程序

我们还可以在其他分析平台上看看其他的详细信息

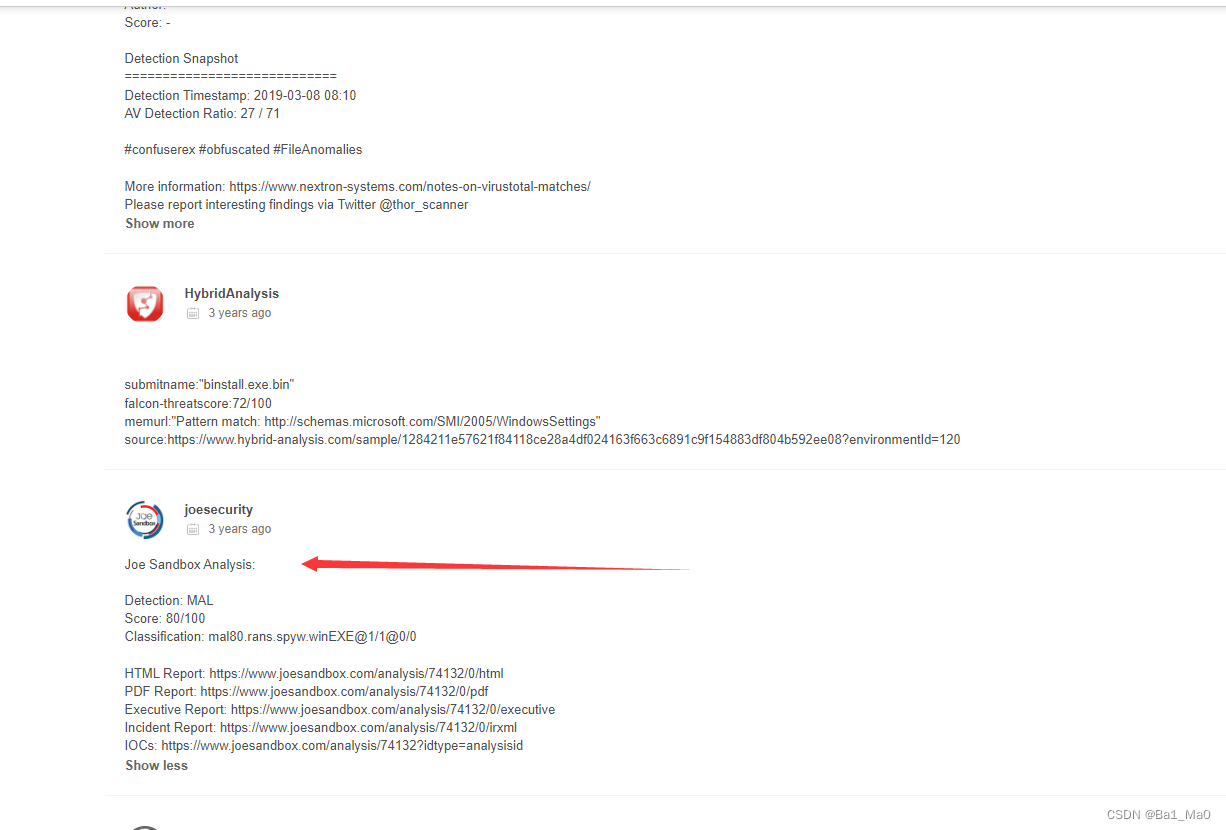

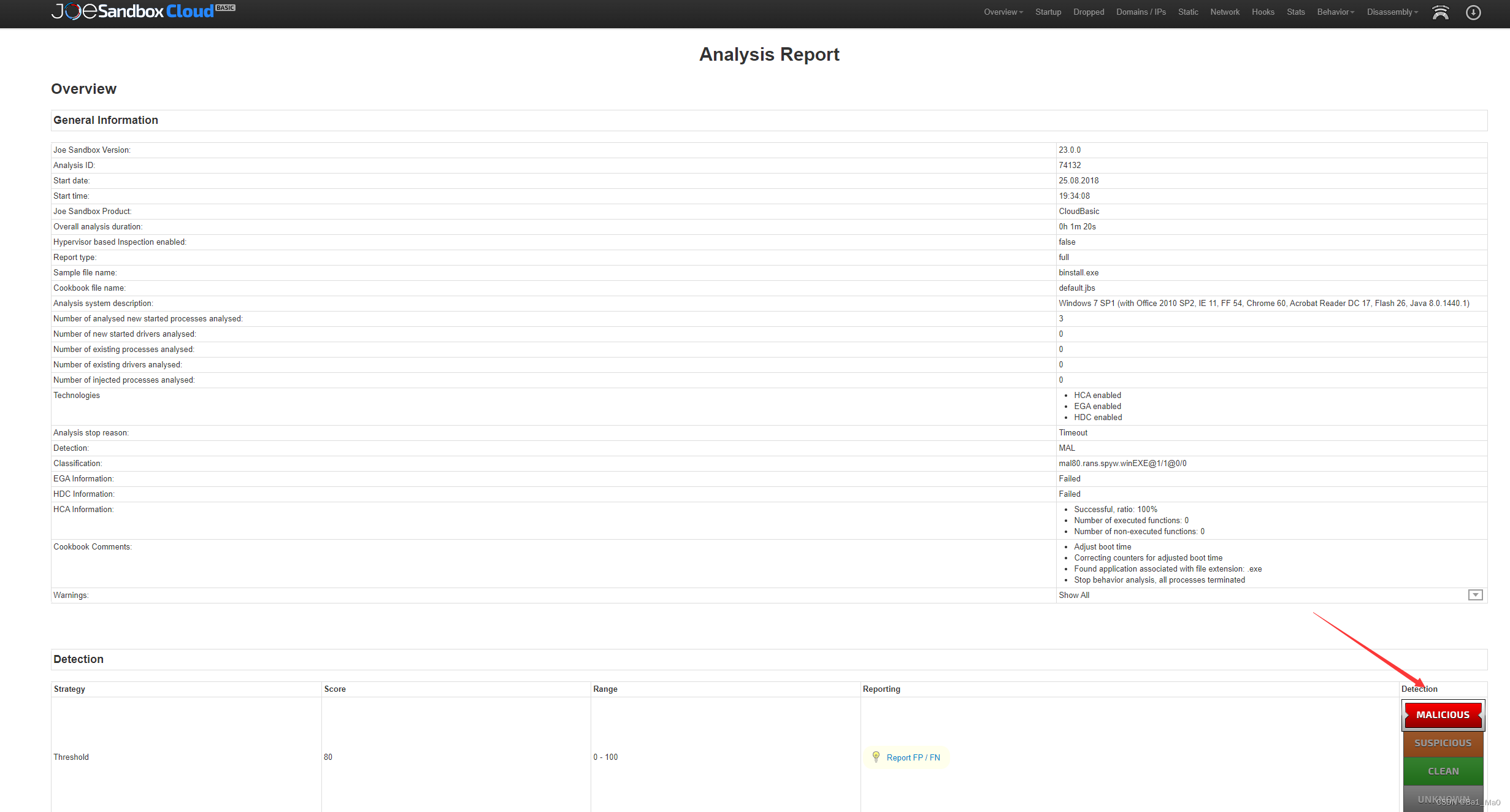

在这里,Joe Sandbox Analysis也对文件进行过分析,他可以运行文件并记录此文件做过的事情,我们可以点击下面链接去看看详细信息

https://www.joesandbox.com/analysis/74132/0/html

Joe Sandbox Analysis将此文件标记为恶意

在下面,有运行文件并记录过程的显示

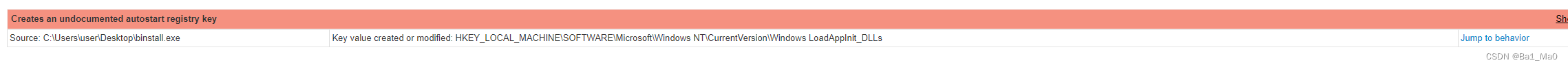

可以看到,这个文件创建了一个未记录的自启动注册表项,点击最右边的Show sources可以查看详情

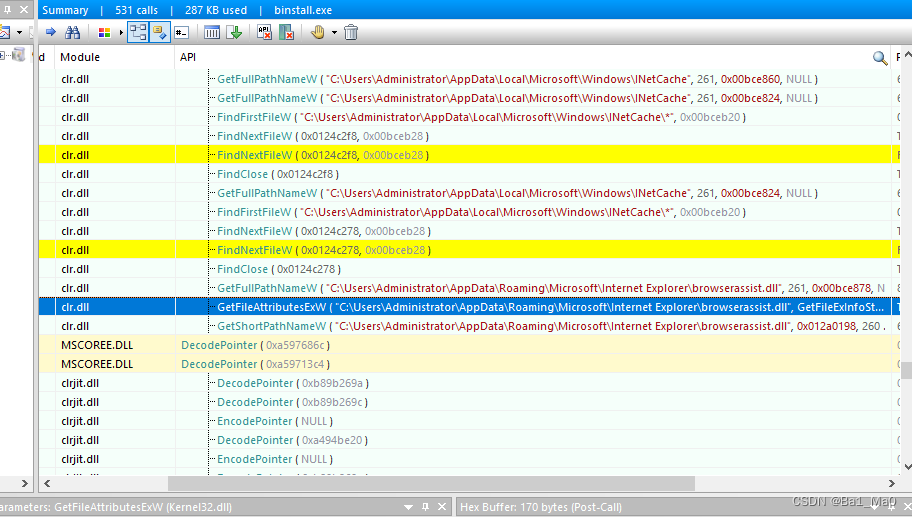

还创建了一个pe文件,这个被创建文件名为browserassist.dll,pe文件是一个常规的windows二进制文件

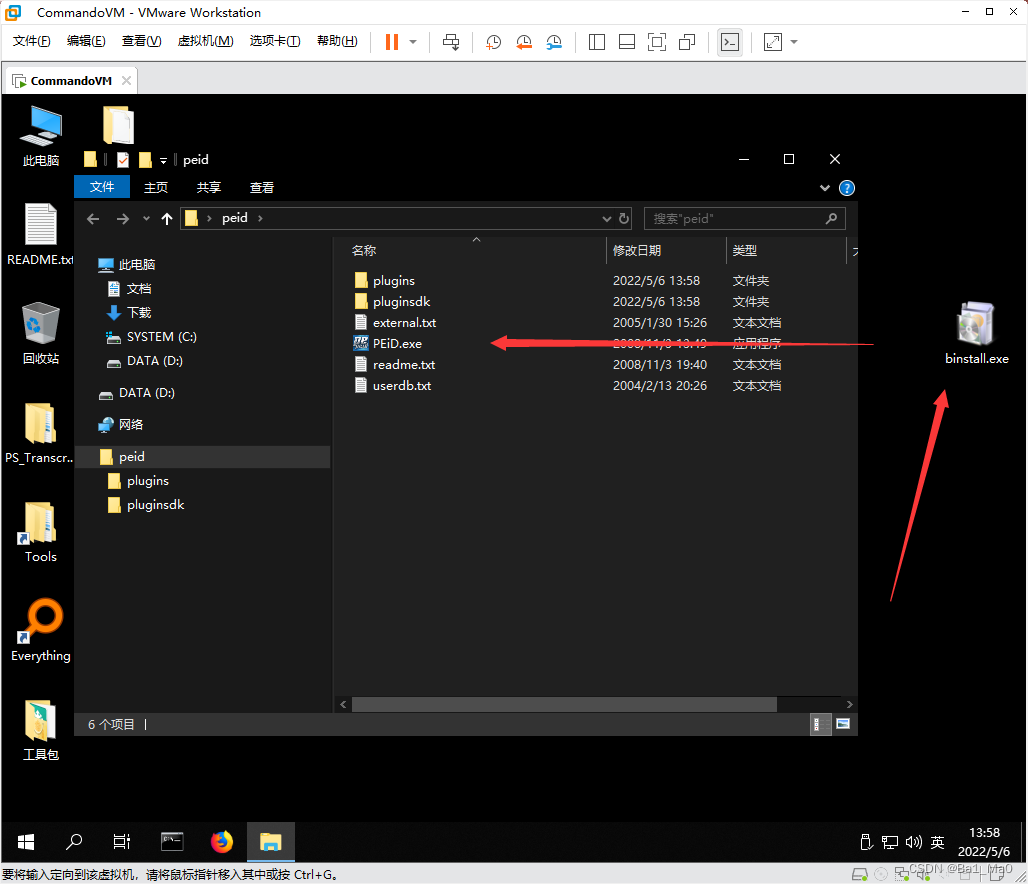

恶意软件分析取证

回到虚拟机,我们使用peid对恶意软件进行分析,PEiD是一款著名的查壳工具,其功能强大,几乎可以侦测出所有的壳,其数量已超过470种PE文档的加壳类型和签名,可以探测大多数PE文件封包器、加密器和编译器

将文件拖入peid

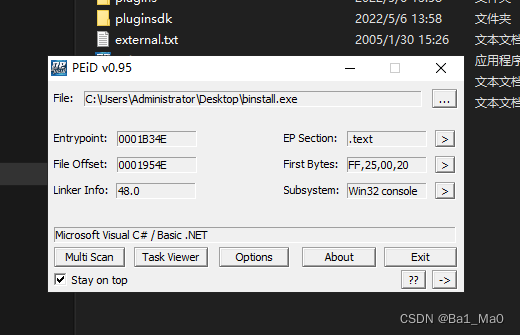

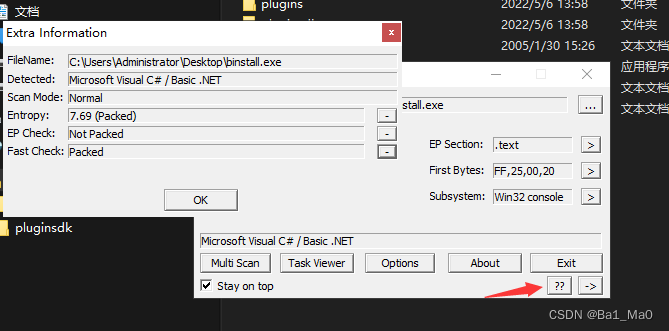

可以看到,这是一个C#写的.net文件,

从额外的信息猜测,有一部分内容可能是加密的

因为是C#写的.net文件,我们用ILSpy分析,ILspy是一个开源的.net反编译软件

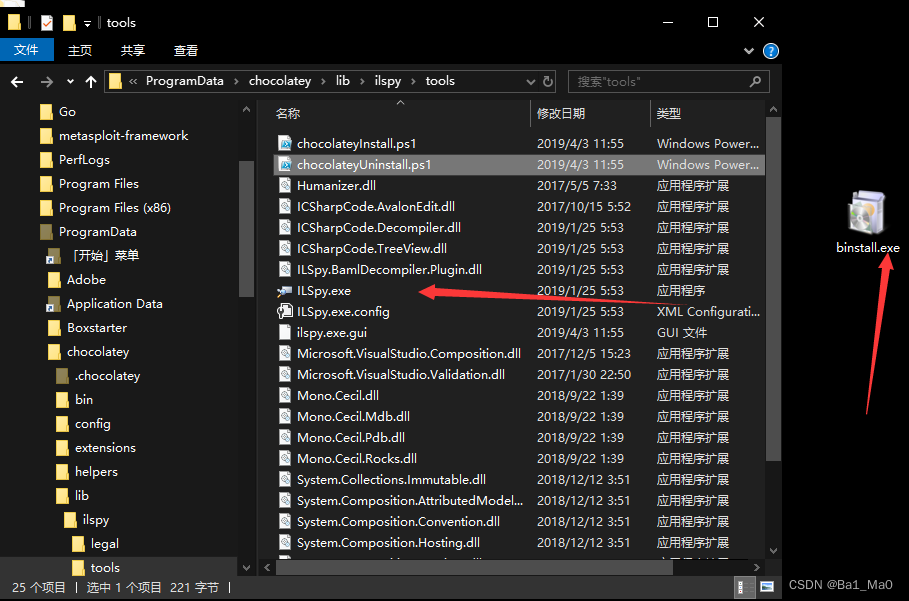

位置在:

C:\ProgramData\chocolatey\lib\ilspy\tools

将恶意软件拖入进行分析

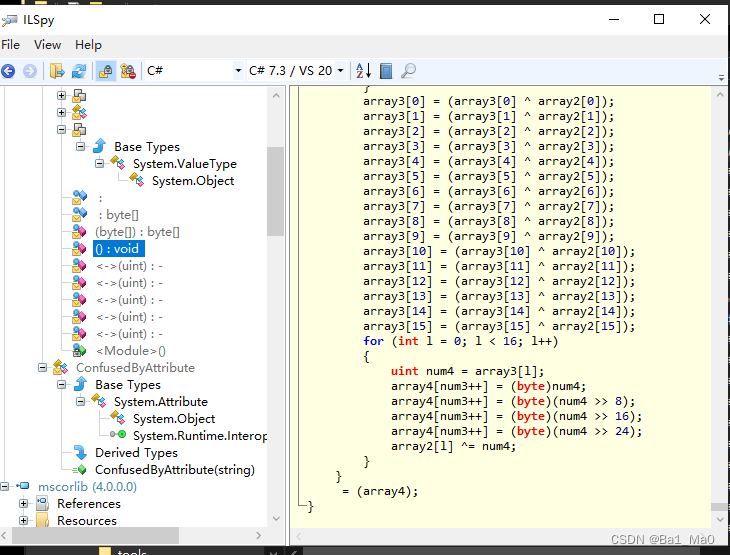

可以看到,这些代码都被混淆了,但是他程序本身的一些功能似乎去实现解密的

这些都不重要,目前我们需要知道这个程序为什么要创建一个dll文件

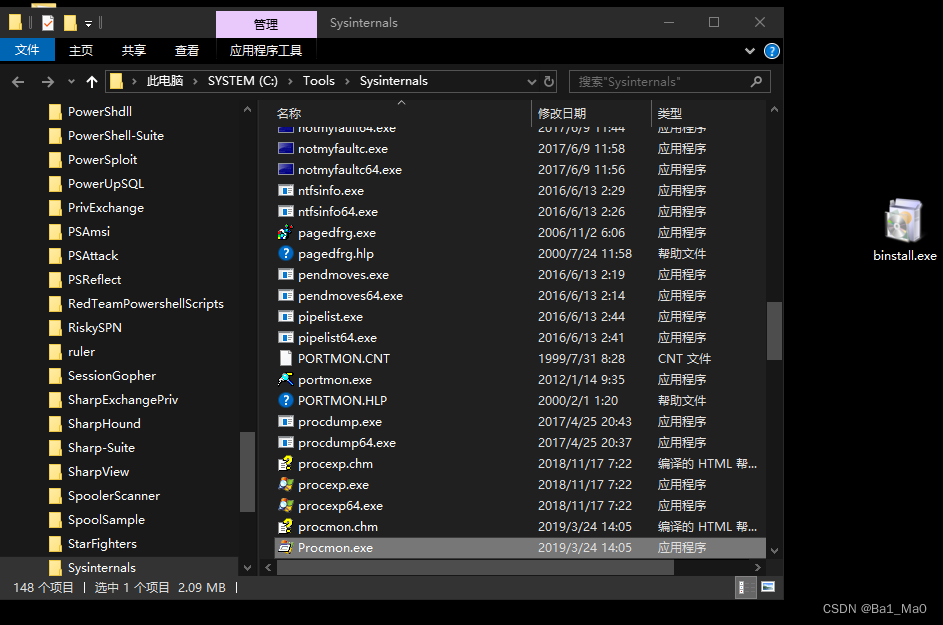

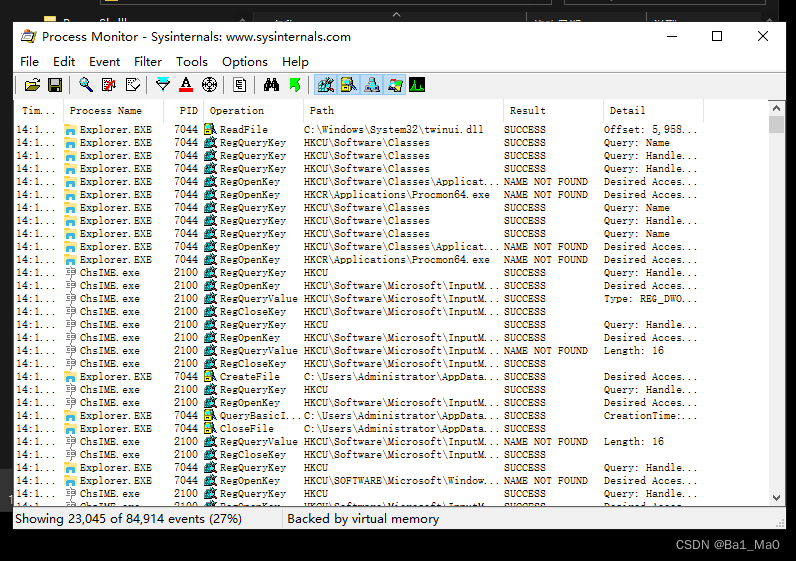

我们使用procmon对程序进行跟踪,Process Monitor一款系统进程监视软件,总体来说,Process Monitor相当于Filemon+Regmon,其中的Filemon专门用来监视系统 中的任何文件操作过程,而Regmon用来监视注册表的读写操作过程。 有了Process Monitor,使用者就可以对系统中的任何文件和 注册表操作同时进行监视和记录,通过注册表和文件读写的变化, 对于帮助诊断系统故障或是发现恶意软件、病毒或木马来说,非常有用

位置在:

C:\Tools\Sysinternals

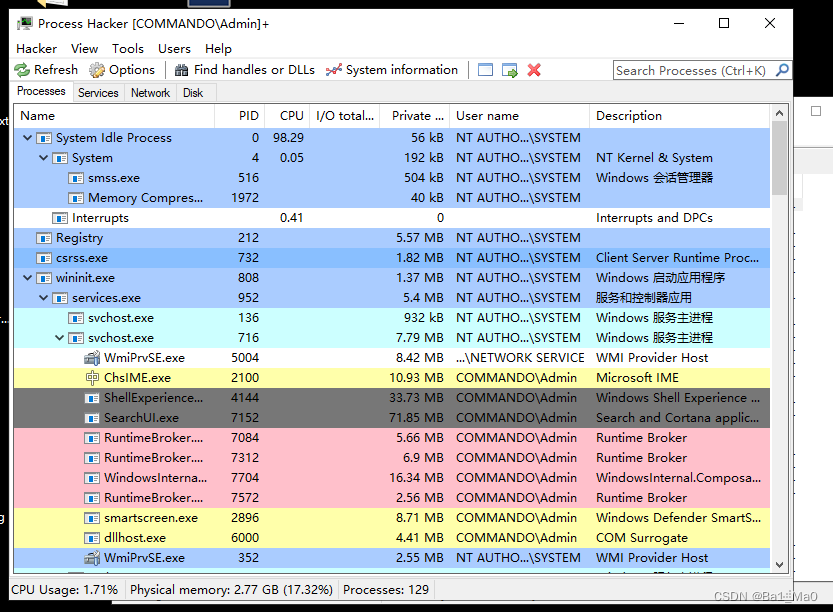

然后再打开process hacker,Process Hacker是一款针对高级用户的安全分析工具,它可以帮助研究人员检测和解决软件或进程在特定操作系统环境下遇到的问题。除此之外,它还可以检测恶意进程,并告知我们这些恶意进程想要实现的功能

位置在

C:\Program Files\Process Hacker 2

打开程序

双击运行我们的恶意软件

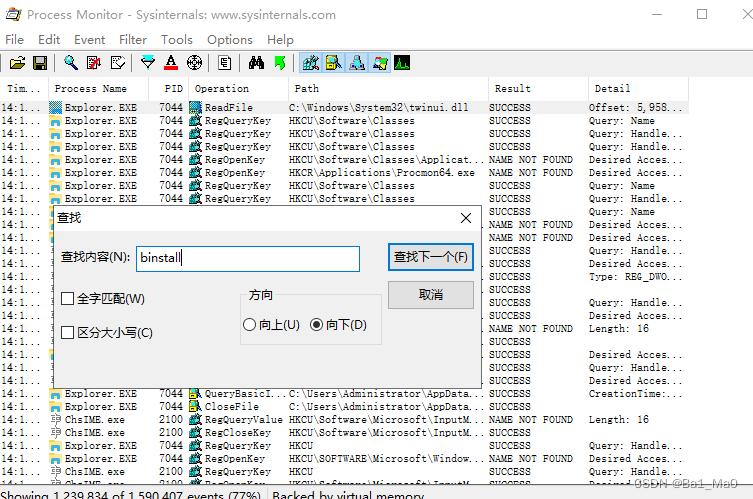

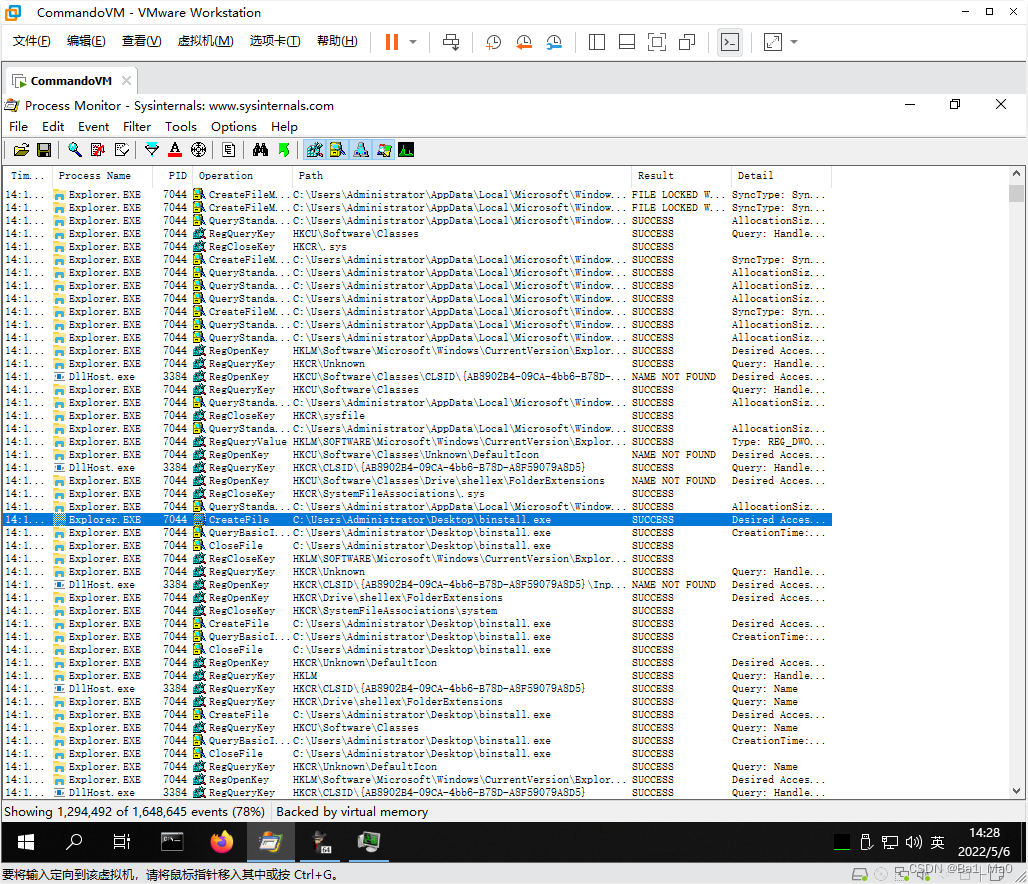

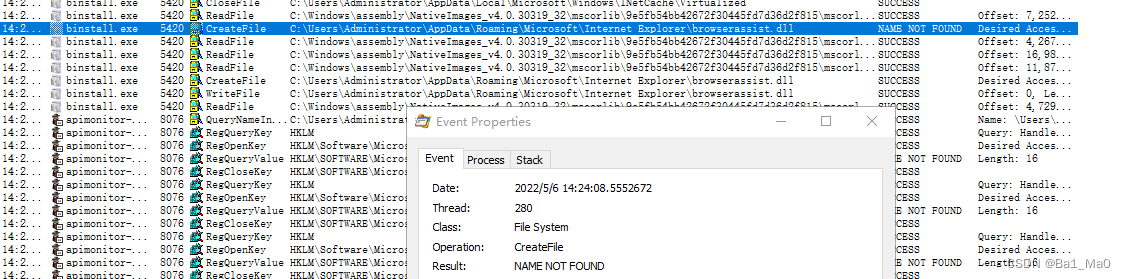

回到Process Monitor,ctrl+f搜索恶意软件名字,我们就能看到这个程序进行了哪些操作

再去挖掘一下被创建的dll文件

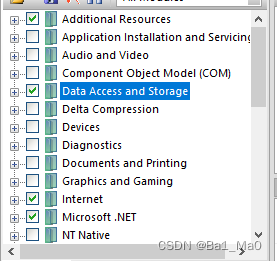

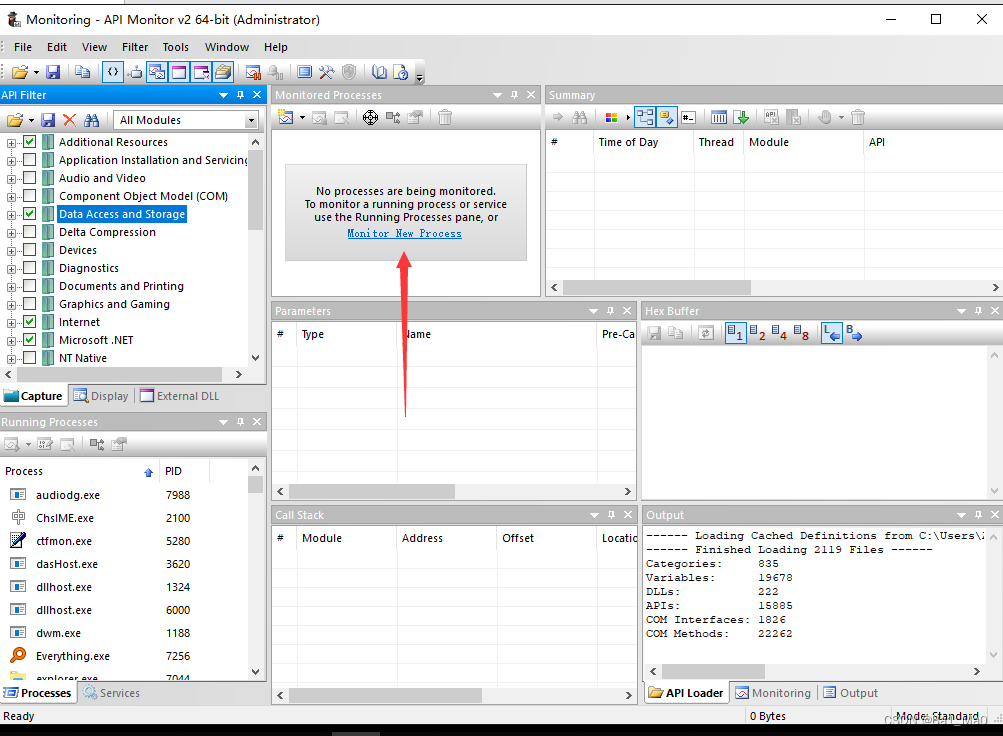

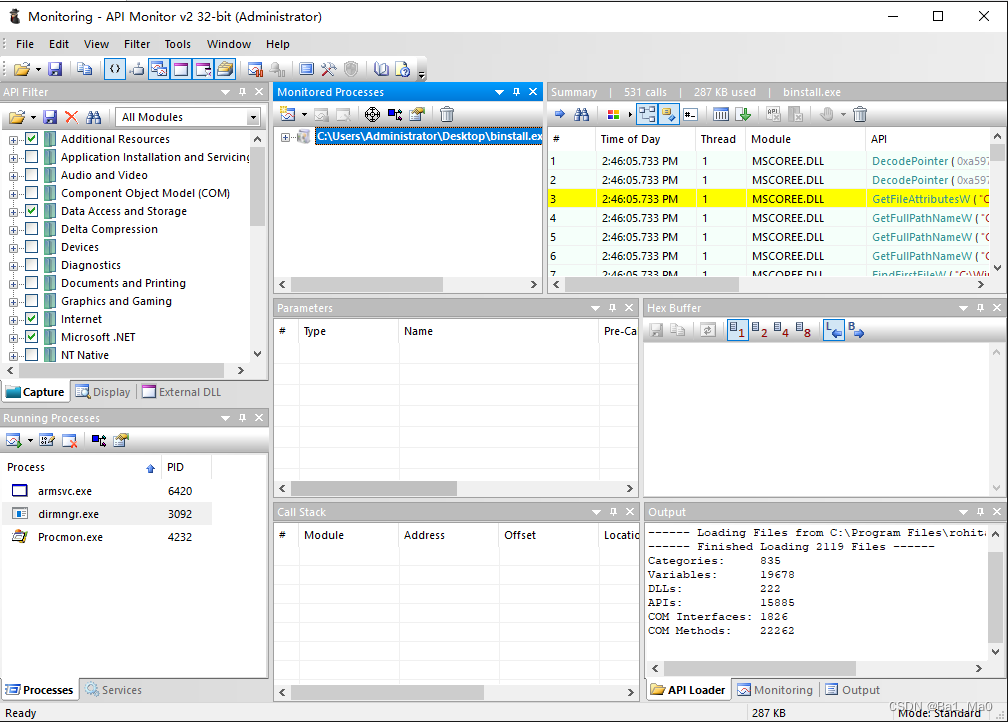

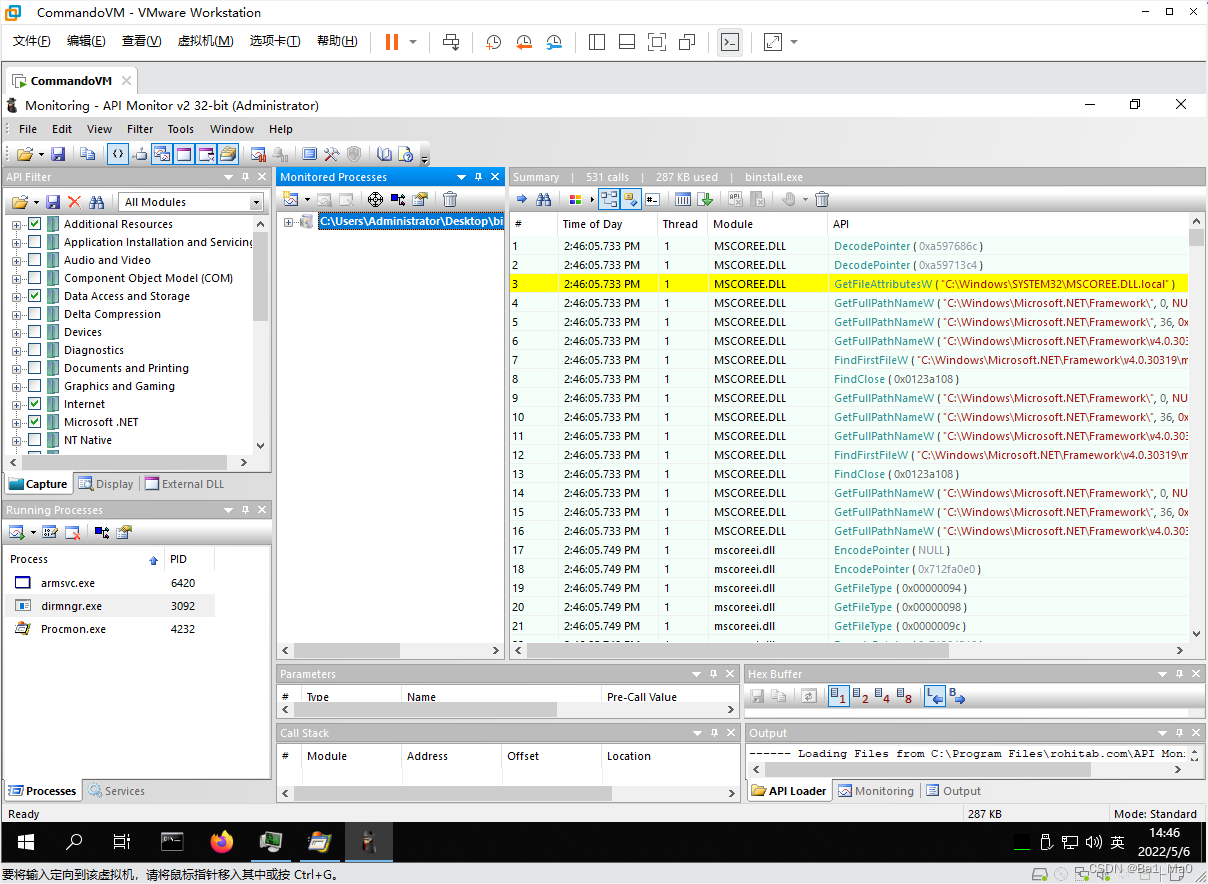

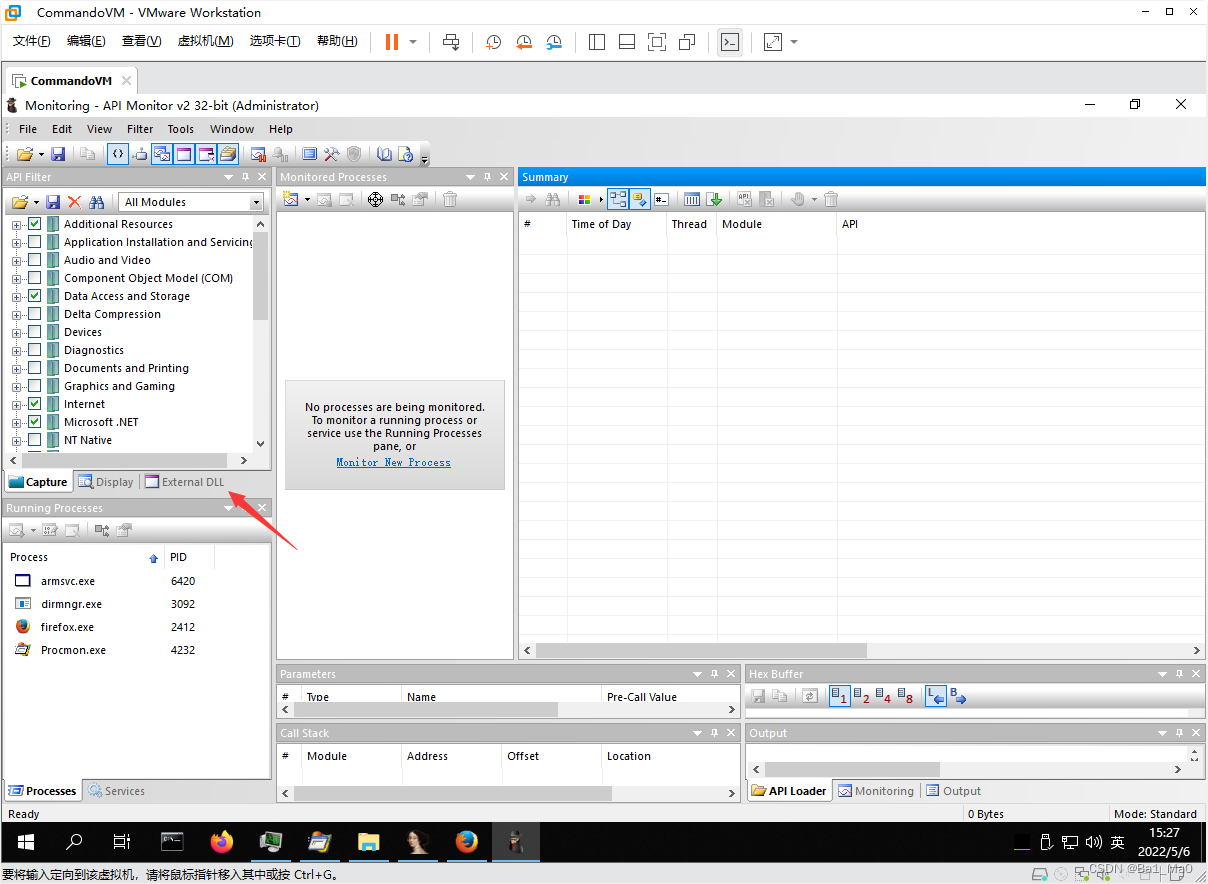

打开api-monitor,勾选一些选项,进行更详细的分析,API Monitor是一个免费软件,可以让你监视和控制应用程序和服务,取得了API调用

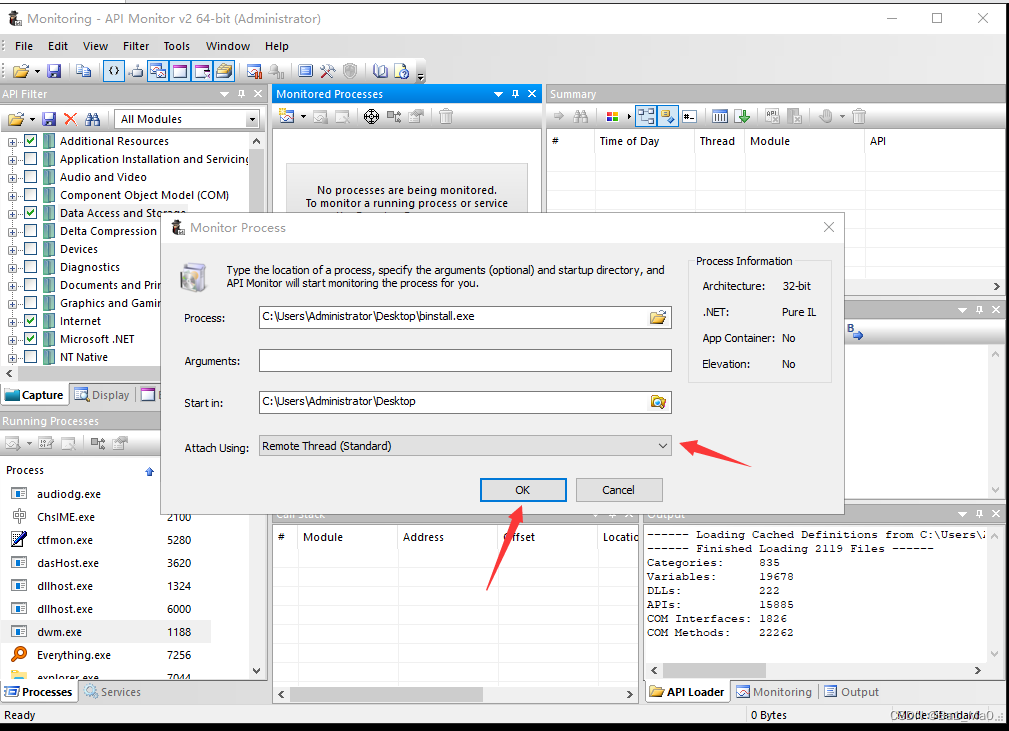

导入我们的恶意软件

这里记录了恶意软件正在使用的所有windowsAPI,我们可以在这里进行跟踪

我打算挖掘一下这个恶意软件创建的文件

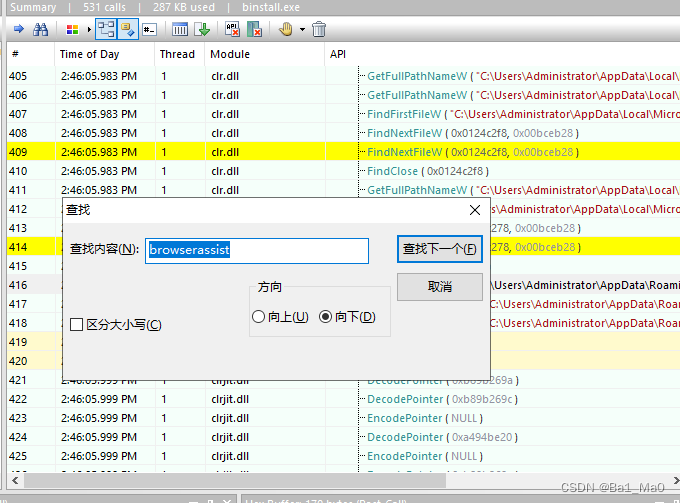

ctrl+f

我们进入这个目录下,对browserassist.dll文件进行分析

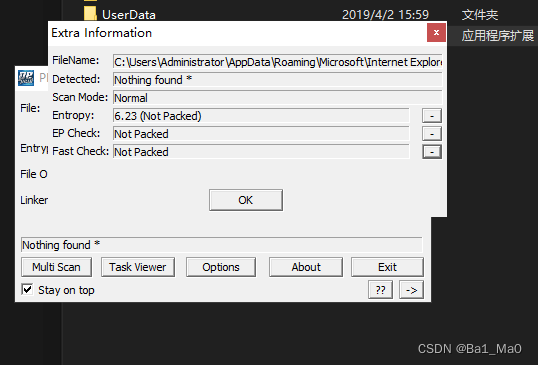

将此dll文件拖入peid进行分析

看起来只是一个普通的二进制文件,额外的信息显示,此文件也没有被加密混淆

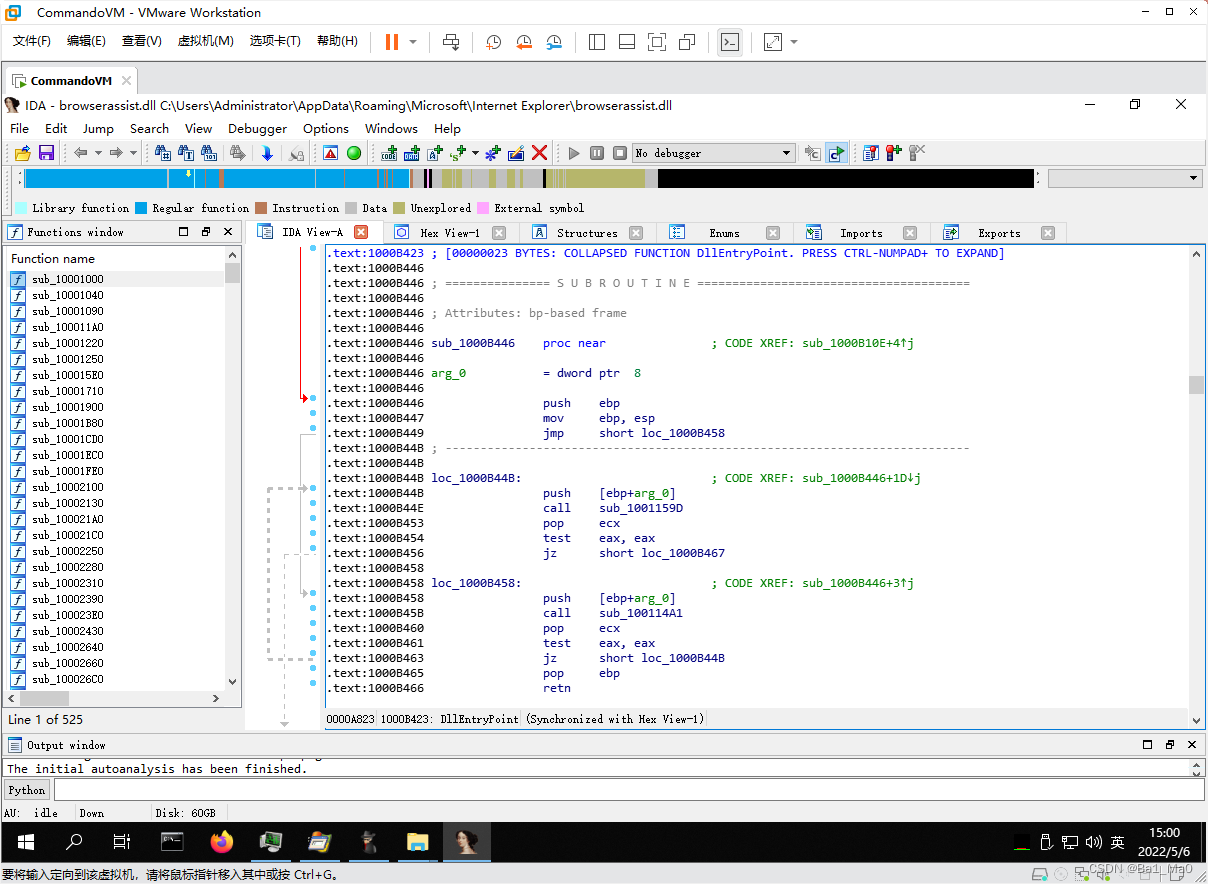

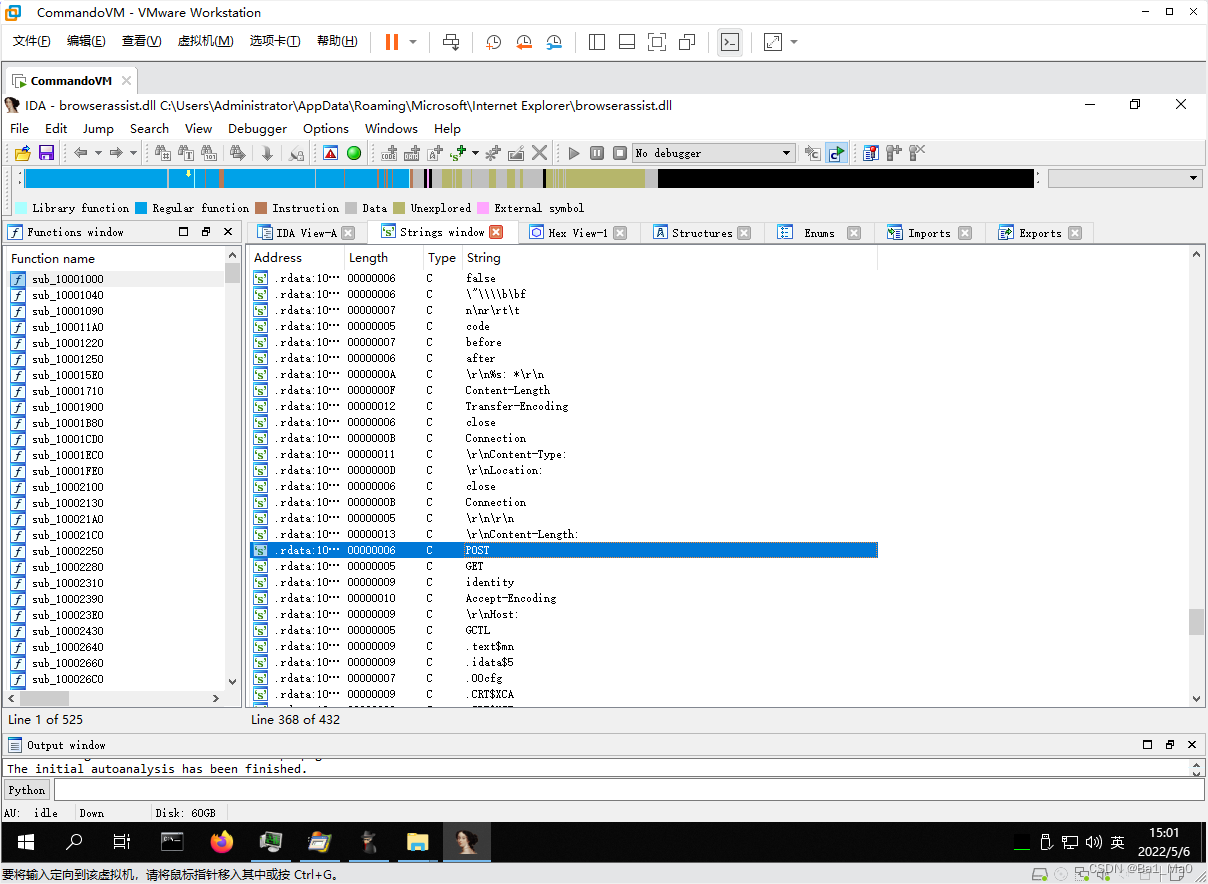

我们使用ida进行分析,交互式反汇编器专业版(Interactive Disassembler Professional),人们常称其为IDA Pro,或简称为IDA。是最棒的一个静态反编译软件,为众多0day世界的成员和ShellCode安全分析人士不可缺少的利器,IDA Pro是一款交互式的,可编程的,可扩展的,多处理器的,交叉Windows或Linux WinCE MacOS平台主机来分析程序, 被公认为最好的花钱可以买到的逆向工程利器

ctrl+f12看一下程序里的字符串,我们可以看到,这里对http标头值进行了引用,Content-Type,Accept-Encoding,POST,GET等,可以进一步的确定,他对浏览器执行了某些操作

现在比较疑惑的是,为什么将这个dll文件放在了IE的目录下,可能感染了IE,我们打开IE看看

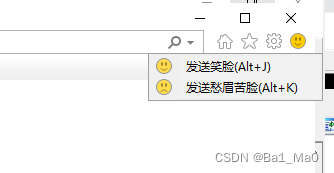

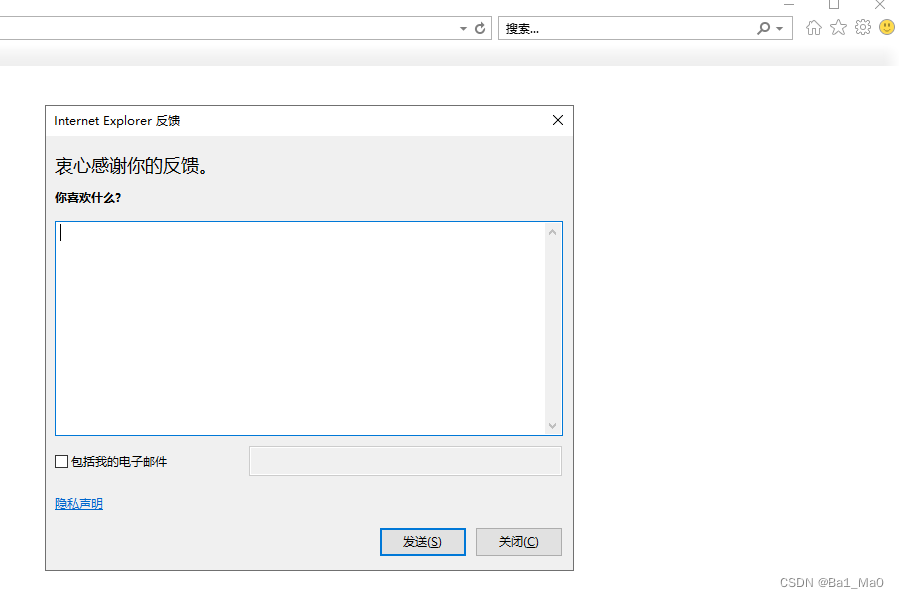

ie的右上角有一个笑脸

我们点击发送笑脸看看

他似乎伪造了一个ie的反馈表,我们看看隐私声明

看起来是一个正常的隐私声明

我们去google看看

intermet explorer smiley

emm…这不是一个恶意软件吗,难道这个笑脸实际就是在ie中…

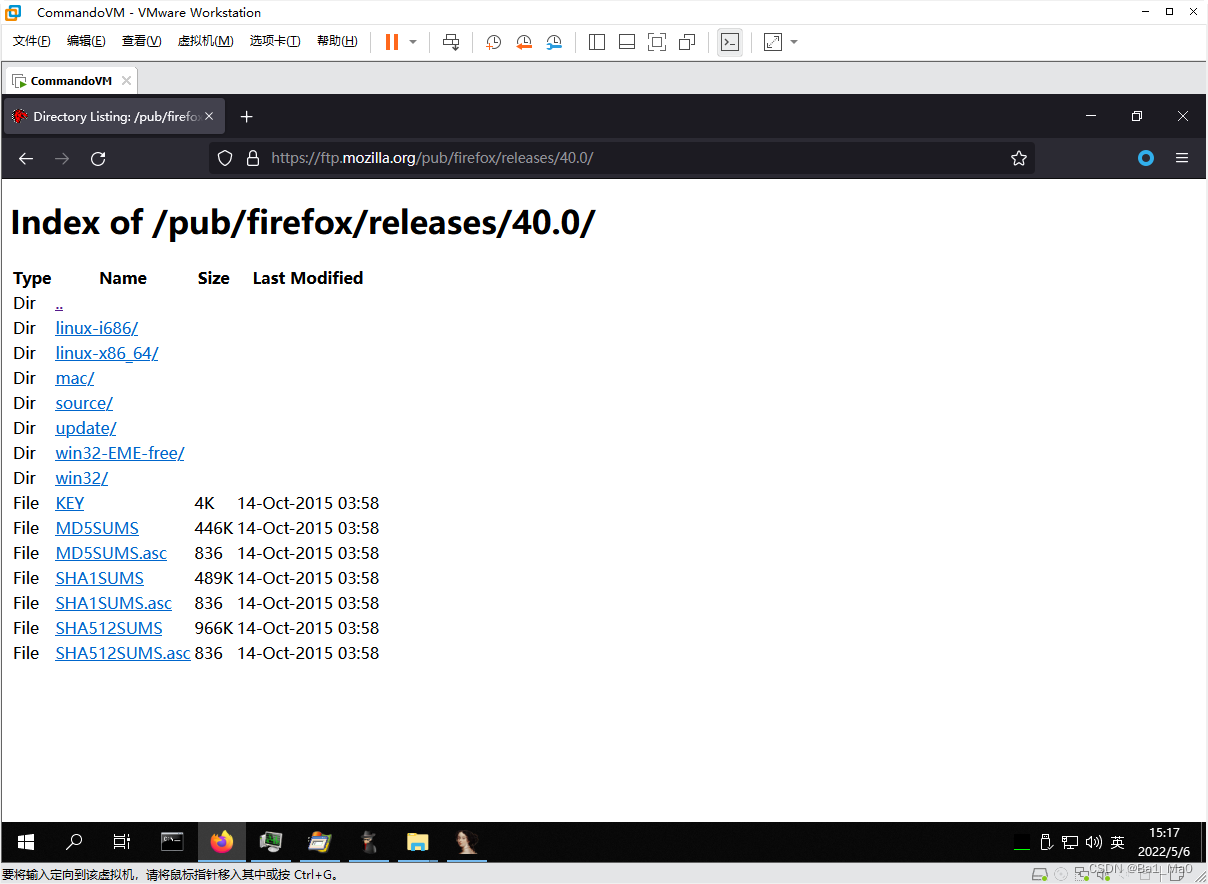

重新分析一下,从最上面的分析详细信息看,这个恶意软件是一个浏览器助手的安装程序,也许我们应该看看火狐浏览器,考虑到软件是2018年的,我去下载了一个老版本的火狐

https://ftp.mozilla.org/pub/firefox/releases/40.0/win32/zh-CN/

安装完成后,打开老版本的火狐

这个恶意软件没有明显的特征,也许是在做一些偷偷摸摸的事,接下来,我尝试跟踪对browserassist.dll的调用,以防火狐对其进行任何处理

回到API Monitor,我们将外部dll添加到API监视器

但是它说它不会导出任何函数,所以这个.dll文件不像具有导出函数的典型.dll文件那样运行

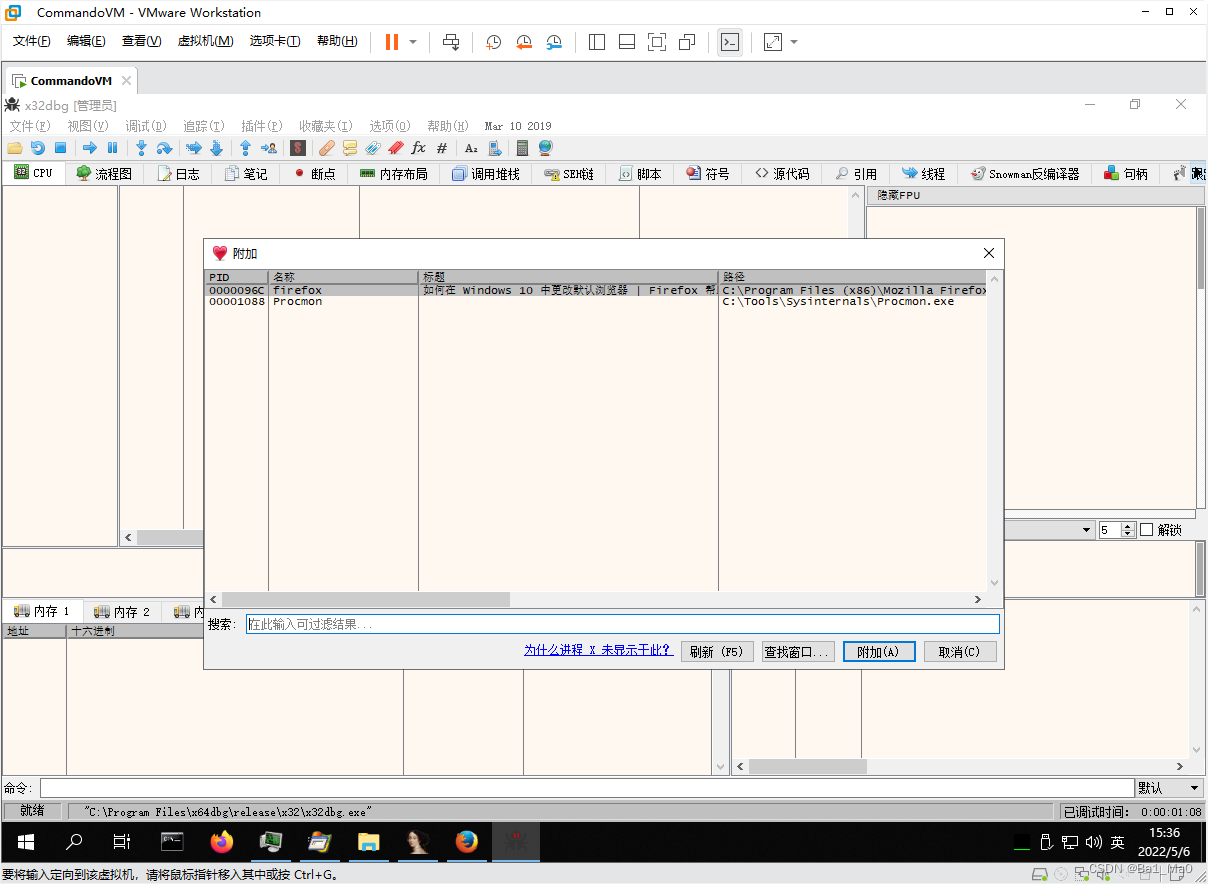

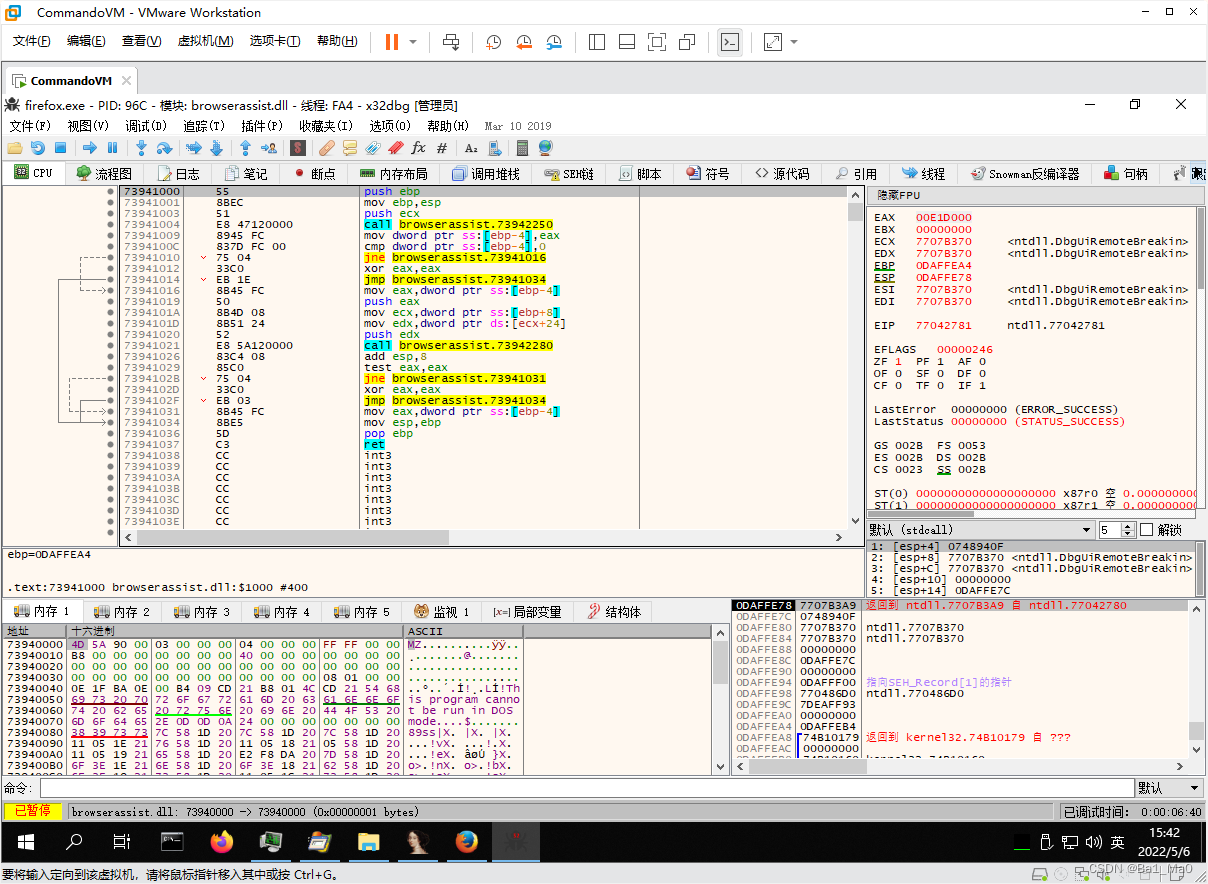

接下来我使用x32dbg进行分析,这个工具是专业的动态调试器,我打ctf和做逆向分析时经常用

位置在:

C:\Program Files\x64dbg\release\x32

打开软件

alt+a选择附加程序

我们选择火狐

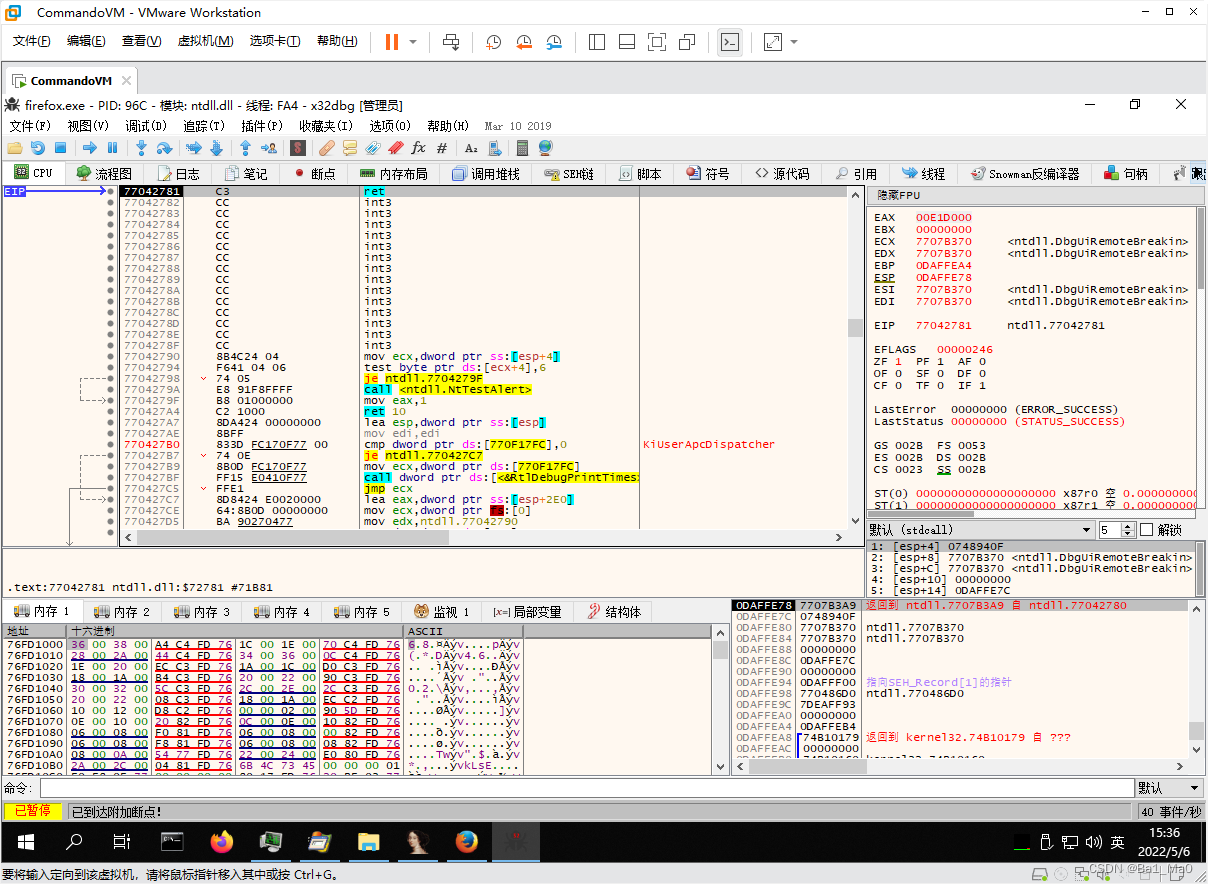

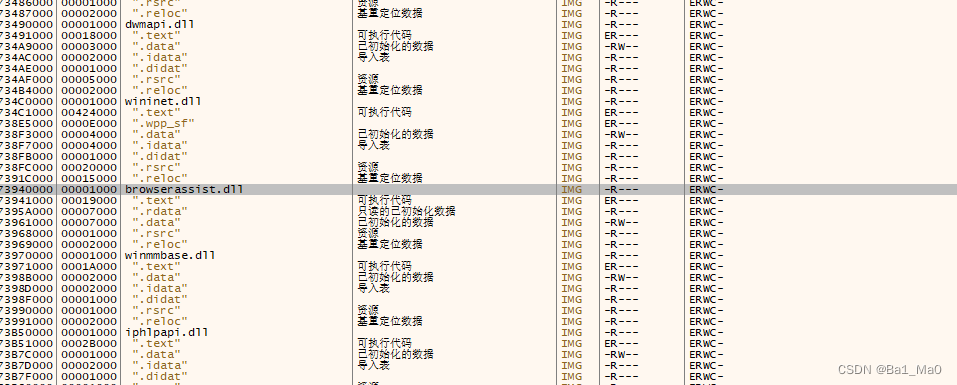

我们查看一下内存布局

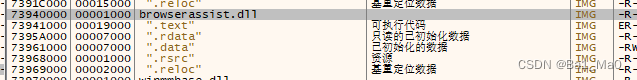

我们在这里找到了那个dll文件

显然我们感兴趣的是text段,这里是可执行代码存放的地方

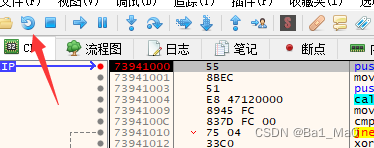

双击browserassist.dll的text段,我们跳转到代码执行的位置

然后按下f2,在dll入口处的开头和结尾下一个断点来进一步分析

重新载入一下程序

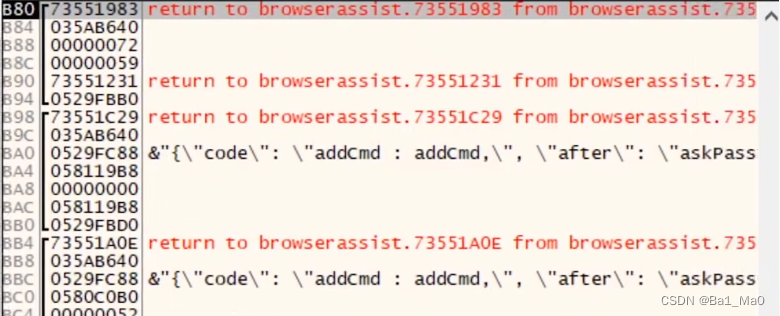

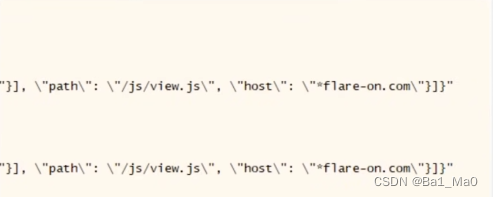

我们一直按f9慢慢分析程序,有一段代码被加载了许多次,而且我注意到一些ascii字符串在堆栈中被引用过,右下角的窗口是程序的堆栈区

最终我注意到了这个json数据,它在浏览器里注入了一些东西

理论上来讲,如果这是平时真正的恶意软件的话,这个可能是注入广告或者脚本来窃取隐私信息

总结

这个是国外前几年的一个ctf比赛的题,看起来还不错,学习到一些恶意软件分析取证的方法,还是收获颇多的,现在在这里记录一下做题的笔记

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)