C/C++ 中的未定义行为(Undefined Behavior, UB)

实现定义行为是指程序的行为依赖于具体的实现,而标准要求实现必须为每种行为提供文档说明。例如,int类型在不同环境下的大小可能不同,标准要求至少为 16 位,而大多数环境下为 32 位。未定义行为则是对程序行为没有任何限制,标准不要求程序产生任何合法或有意义的结果。例如,访问非法内存就是未定义行为。当然可以,下面是对之前代码的修改和未定义行为检测方法的详细说明。C/C++ 的设计目标之一是高效,因此

0. 简介

在 C/C++ 编程中,理解未定义行为(UB)及其相关概念至关重要。本文将对未定义行为进行详细解析,并通过实例展示其影响与处理方法。

1. 概念辨析

在 C/C++ 中,未定义行为容易与以下两个概念混淆:

1.1 实现定义行为

实现定义行为是指程序的行为依赖于具体的实现,而标准要求实现必须为每种行为提供文档说明。例如,int 类型在不同环境下的大小可能不同,标准要求至少为 16 位,而大多数环境下为 32 位。

1.2 未指明行为

未指明行为也是依赖于具体实现,但标准并不要求提供文档说明。虽然行为可能变化,但其结果应是合法的。比如,变量的分配方式和位置可以是连续的,也可以是分开的。

1.3 未定义行为

未定义行为则是对程序行为没有任何限制,标准不要求程序产生任何合法或有意义的结果。例如,访问非法内存就是未定义行为。

当然可以,下面是对之前代码的修改和未定义行为检测方法的详细说明。

2. 为什么会有未定义行为?

C/C++ 的设计目标之一是高效,因此未定义行为的存在使得编译器能够优化程序。检测未定义行为的难度较大,例如,带符号整数溢出并不总是会在编译阶段显现出来。若编译器必须处理这些未定义行为,可能会影响程序的优化能力。

因此,将某些操作定义为未定义行为,编译器可以在优化时忽略这些情况,从而生成更高效的代码。这也是为何在开启优化选项后,程序可能会表现出意料之外的行为。

3. 未定义行为的例子

3.1 带符号整数算术溢出

#include <iostream>

using namespace std;

int main() {

int x;

cout << "请输入一个整数: ";

cin >> x;

// 检查溢出

if (x > 0 && x + 1 < x) {

cout << "Overflow!" << endl;

} else {

cout << "Not overflow!" << endl;

}

return 0;

}

在开启优化选项时,可能会发现预期的 “Overflow!” 并未出现。原因在于带符号整数溢出被视为未定义行为,编译器因此可能忽略了该情况。

3.2 越界访问

#include <iostream>

using namespace std;

int main() {

int arr[5] = {0, 1, 2, 3, 4};

int index;

cout << "请输入数组索引(0-4之间的数字): ";

cin >> index;

// 检查越界

if (index >= 0 && index < 5) {

cout << "数组中的值: " << arr[index] << endl;

} else {

cout << "索引越界!" << endl;

}

return 0;

}

C/C++ 并不自动进行数组越界检查,导致可能出现以下后果:

- 访问非法内存引发运行时错误(RE)

- 意外修改其他变量的值

不进行越界检查的原因在于其成本较高,并可能影响程序的优化机会。

3.3 无可视副作用的无限循环

#include <iostream>

using namespace std;

bool checkCondition() {

unsigned cnt = 0;

while (true) {

if (cnt < 0) return true; // 这个条件永远不会为真

}

return false;

}

int main() {

if (checkCondition()) {

cout << "This program has been terminated." << endl;

} else {

cout << "Some strange things happened!" << endl;

}

return 0;

}

由于 checkCondition() 函数中的无限循环为未定义行为,编译器可能会将其优化掉,从而导致不同的行为表现。

3.4 无法确定的运算顺序

#include <iostream>

using namespace std;

int main() {

int x = 1;

int result = (x++ + ++x); // 无法确定的运算顺序

cout << "结果: " << result << endl;

return 0;

}

在此例中,x++ 和 ++x 的副作用无顺序,因此结果是未定义的。

3.5 访问未初始化变量

#include <iostream>

using namespace std;

int main() {

int x; // 未初始化

cout << "未初始化变量的值: " << x << endl; // 结果未定义

return 0;

}

访问未初始化的变量同样是未定义行为,可能导致不确定的输出。

4. 如何检测未定义行为?

虽然编译期检测未定义行为较为困难,但运行时可以通过一些工具来捕捉。以下是一些常用的方法:

4.1 使用 -fsanitize=undefined

在使用 Clang 或 GCC 编译器时,可以添加 -fsanitize=undefined 选项来启用未定义行为检测。例如:

g++ -fsanitize=undefined -o my_program my_program.cpp

这将帮助你在运行时捕获未定义行为。如果想要将编译器切换成更严格的clang,则可以按照下面的操作:CLion设置Clang为默认编译器 (Ubuntu平台)

4.2 使用 Valgrind

Valgrind 是一个强大的内存调试工具,可以帮助检测内存错误,包括未定义行为。可以通过以下命令运行程序:

valgrind ./my_program

Valgrind 将报告内存访问错误、未初始化变量的使用等问题。

4.3 使用 AddressSanitizer

AddressSanitizer 也是一个运行时检测工具,专门用于检测内存错误和未定义行为。可以通过以下方式编译:

g++ -fsanitize=address -o my_program my_program.cpp

然后运行程序,AddressSanitizer 会报告内存错误。

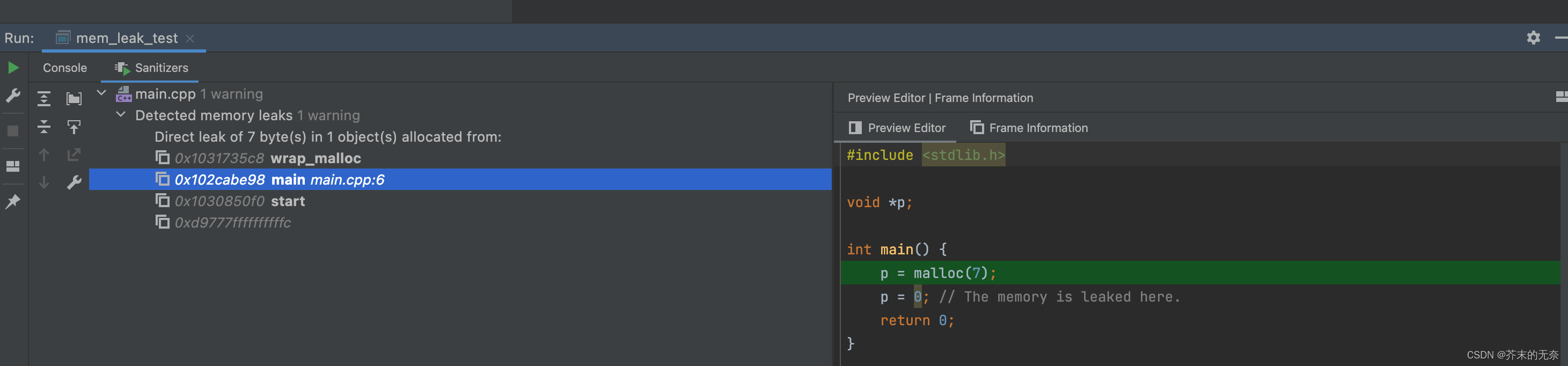

4.3.1 在 CLion 下使用

在 CLion 中,集成了对 Google Sanitizers 的支持,使得开发人员能够有效地检测和调试代码中的内存问题。通过简单的配置,你可以在项目中启用 AddressSanitizer(ASan)等工具,以帮助识别内存泄漏和其他相关问题。要在 CLion 中使用 ASan,首先需要在 CMakeLists.txt 文件中添加一个开关。以下是一个示例配置:

cmake_minimum_required(VERSION 3.21)

project(mem_leak_test)

set(CMAKE_CXX_STANDARD 14)

if (ENABLE_ASAN)

message(STATUS "build with ASAN")

set(CMAKE_CXX_FLAGS "${CMAKE_CXX_FLAGS} -fsanitize=address")

endif ()

add_executable(mem_leak_test main.cpp)

在这段代码中,我们定义了一个名为 ENABLE_ASAN 的选项,若该选项被启用,编译器将会添加 -fsanitize=address 编译标志,这样就可以启用 AddressSanitizer。在 CLion 中配置 CMake 时,可以通过以下步骤传入 ENABLE_ASAN

同理,如果你在 macOS 上使用 llvm clang++,也可以在配置中指定 compiler 的路径:

设置完毕后,之间运行代码,如果出现内存问题,CLion 会在 Sanitizers 窗口中提示信息:

4.4 使用 Clang Static Analyzer

…详情请参照古月居

开放原子开发者工作坊旨在鼓励更多人参与开源活动,与志同道合的开发者们相互交流开发经验、分享开发心得、获取前沿技术趋势。工作坊有多种形式的开发者活动,如meetup、训练营等,主打技术交流,干货满满,真诚地邀请各位开发者共同参与!

更多推荐

已为社区贡献56条内容

已为社区贡献56条内容

所有评论(0)